Plateforme d’Orchestration d’Identités Maverics

La plateforme d’Orchestration d’Identités Maverics de Strata permet de séparer les applications de leur système d’authentification et d’autorisation, grâce à un processus d’abstraction. Elle s’intègre de manière native aux plateformes cloud, aux systèmes d’identité cloud et aux infrastructures d’identité et d’applications sur site. L’orchestrateur Maverics peut également fonctionner comme une instance autonome sur site pour gérer l’identité de vos infrastructures d’identité et d’applications.

Utilisateurs de l’orchestrateur d’identités Maverics

Maverics est utilisé par les opérateurs informatiques utilisant des systèmes de gestion des identités et des accès existants, les responsables d’architecture cloud et les administrateurs de platesformes. Il s’agit d’une solution particulièrement utile aux utilisateurs travaillant sur des projets de modernisation ou de migration des identités, ou bien gérant les identités sur un ensemble de platesformes distribuées dans le cloud.

Capacités de Maverics

La plateforme Maverics est capable de :

- Moderniser la gestion des identités et des accès (IAM, Identity and Access Management) ou les fournisseurs d’identité (IDP, Identity Providers) des applications : changez de cloud, intervertissez les IDP ou déployez la prochaine grande nouveauté en matière d’identité, sans toucher aux applications.

- Ajouter l’authentification multifacteur (MFA, Multi-Factor Authentication) ou l’authentification sans mot de passe à n’importe quelle application : déployez une authentification moderne pour des centaines d’applications en quelques heures, en n’en laissant aucune sans protection

- Intégrer la résilience de l’identité dans vos IDP : ajoutez une protection permanente contre les pannes inattendues, sans la construire vous-même.

- Simplifier la gestion des identités et des accès entre clouds : faites évoluer votre architecture et vos applications sécurisées avec des options multi-cloud et multi-identité, sans refactorisation.

- Créer des parcours utilisateur orchestrés : créez une expérience d’accès fluide et sécurisée pour chaque utilisateur, sans écrire de code.

La mise en place de la plateforme Maverics passe par les étapes suivantes :

1. Inscrivez-vous sur Maverics

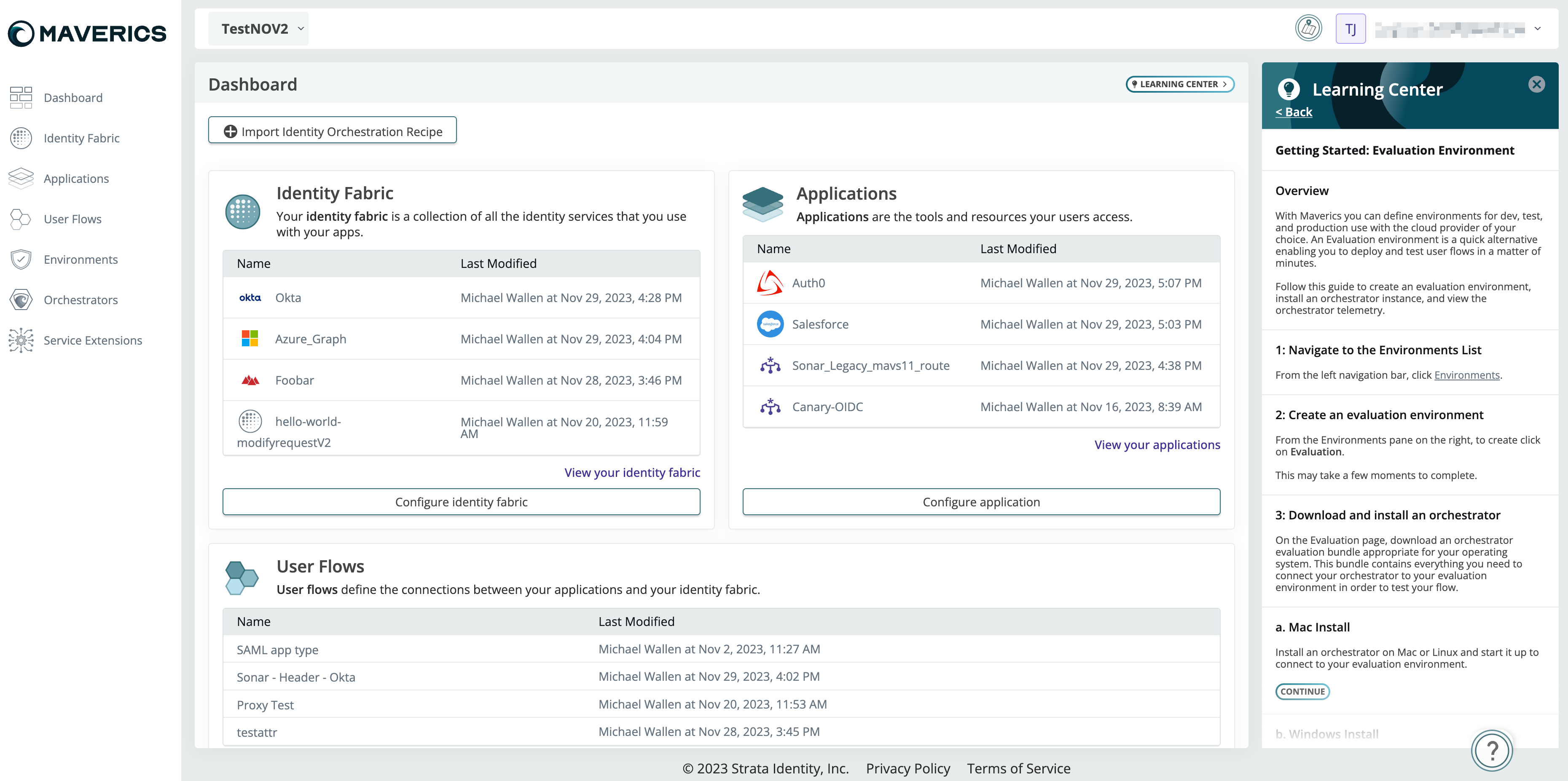

Une fois que vous avez créé un compte Maverics, vous pouvez ajouter et inviter d’autres utilisateurs à votre compte, consulter les abonnements et contrôler vos applications et vos services d’identité. Vous ne payez que pour les éléments déployés dans les environnements de production. Une fois la connexion effectuée, vous arrivez sur le tableau de bord, qui offre une vue pratique de vos éléments.

2. Mettre en place un environnement

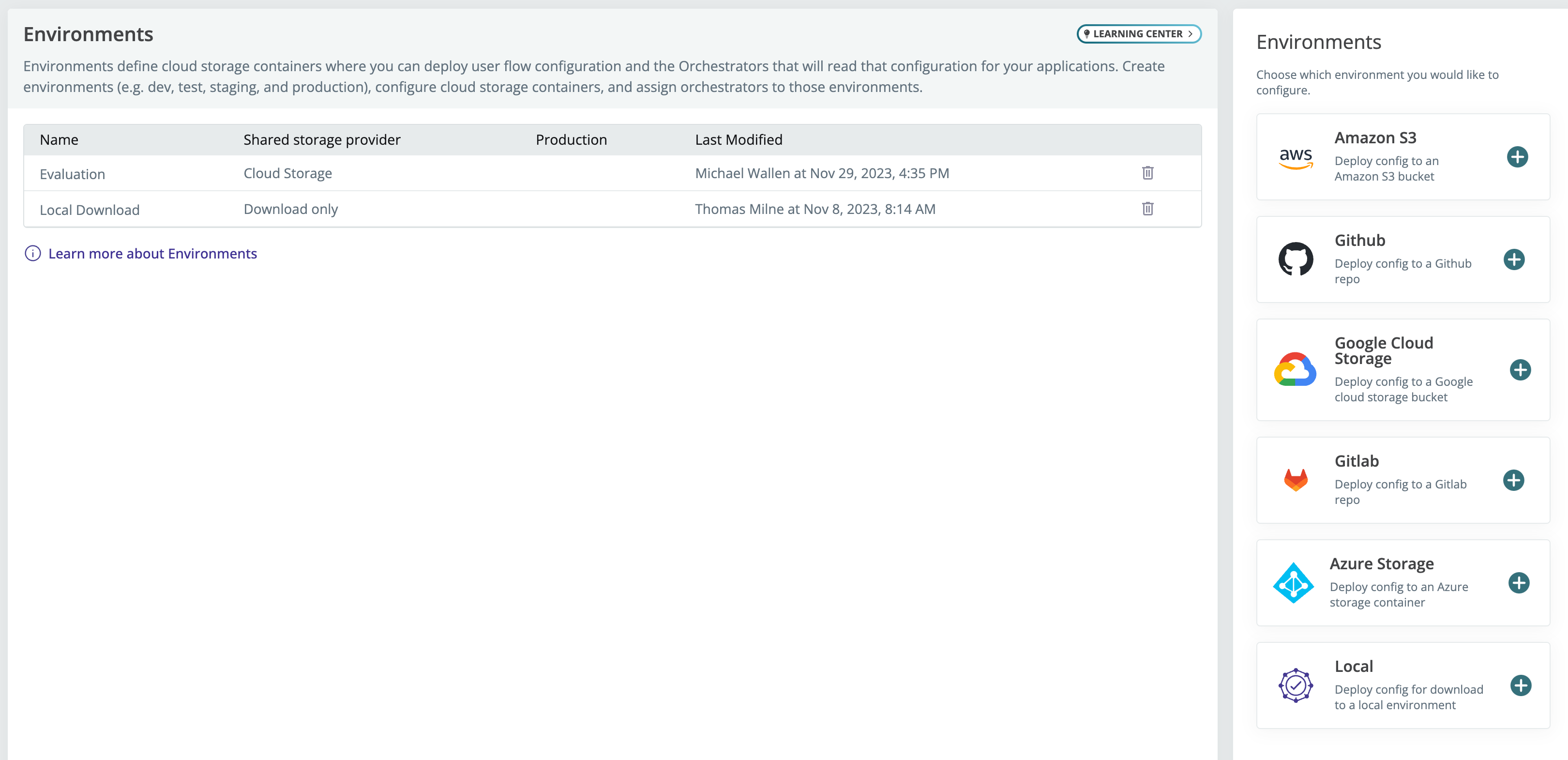

Les environnements définissent des compartiments de stockage où vous pouvez déployer la configuration du flux utilisateur et les orchestrateurs qui liront cette configuration pour vos applications. Créez des environnements (par exemple, dev, test, staging et production), configurez des conteneurs de stockage dans le cloud et affectez des orchestrateurs à ces environnements dans l’interface utilisateur Maverics ou manuellement à l’aide de variables d’environnement.

3. Installer un orchestrateur

Les orchestrateurs sont des services légers qui se déploient dans le cloud ou sur site. Chaque orchestrateur s’exécute sur Linux, Windows ou dans un environnement d’exécution de conteneur, et est configuré via un fichier YAML ou via la plateforme Maverics Identity Orchestration. Les binaires Mac OS X amd64 sont également disponibles à des fins d’évaluation.

4. Utiliser une recette d’orchestration

Les recettes d’orchestration sont des solutions sans code pour des cas de gestion d’identité spécifiques. Ces recettes configurent automatiquement la structure d’identité et les intégrations d’applications pour créer des flux d’utilisateurs simples mais complets. Parmi les exemples de recettes d’orchestration, citons la protection des applications existantes avec l’authentification sans mot de passe, la migration hors des IDP existants, la gestion de l’accès à travers plusieurs serveurs cloud et le renforcement de la résilience des identités.

5. Configurer votre tissu d’identité

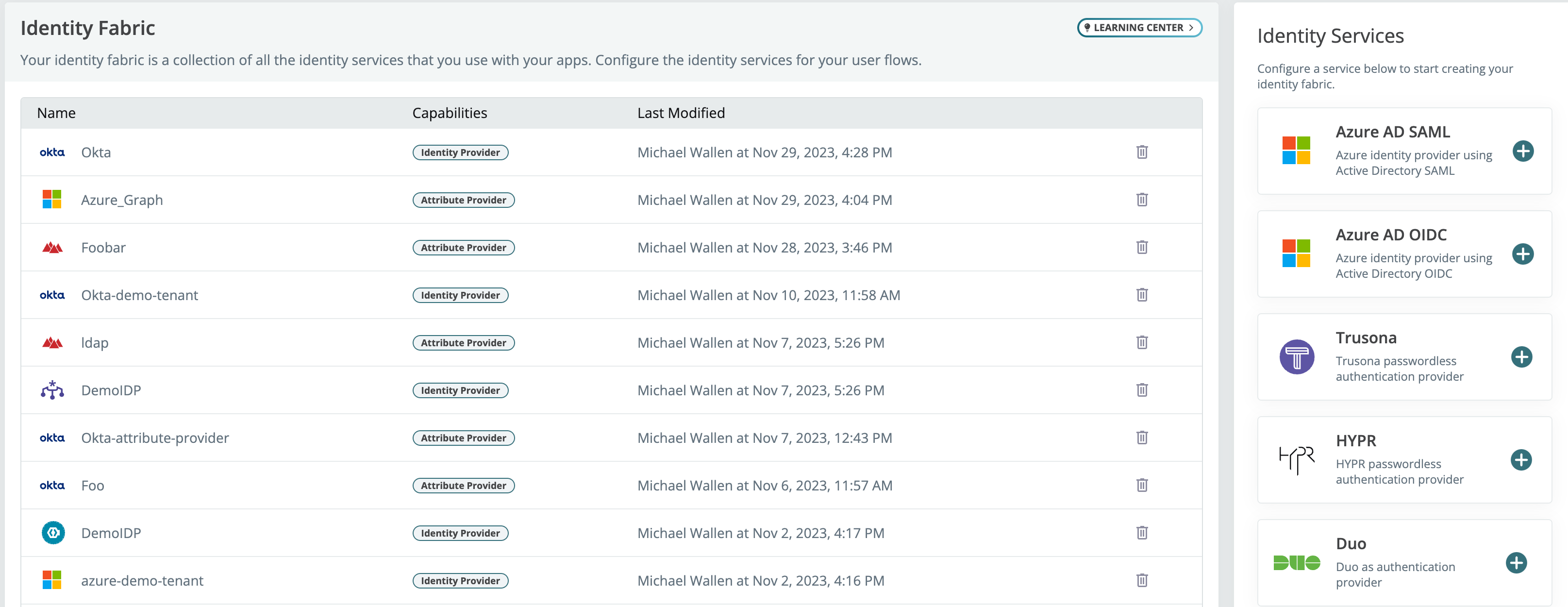

Le tissu d’identité permet d’intégrer des systèmes d’identité sur site, tels que CA SiteMinder ou Oracle Access Manager ; des répertoires LDAP et des bases de données SQL ; des systèmes d’identité cloud tels que Microsoft Azure AD, Okta, Auth0 et HYPR ; et des fournisseurs de renseignements sur les cybermenaces. La plateforme Maverics vous guide dans le processus de configuration du tissu d’identité avec plusieurs types de fournisseurs d’authentification et de fournisseurs d’attributs, ou vous pouvez les configurer manuellement en tant que connecteurs et fournisseurs d’attributs.

6. Protéger les applications

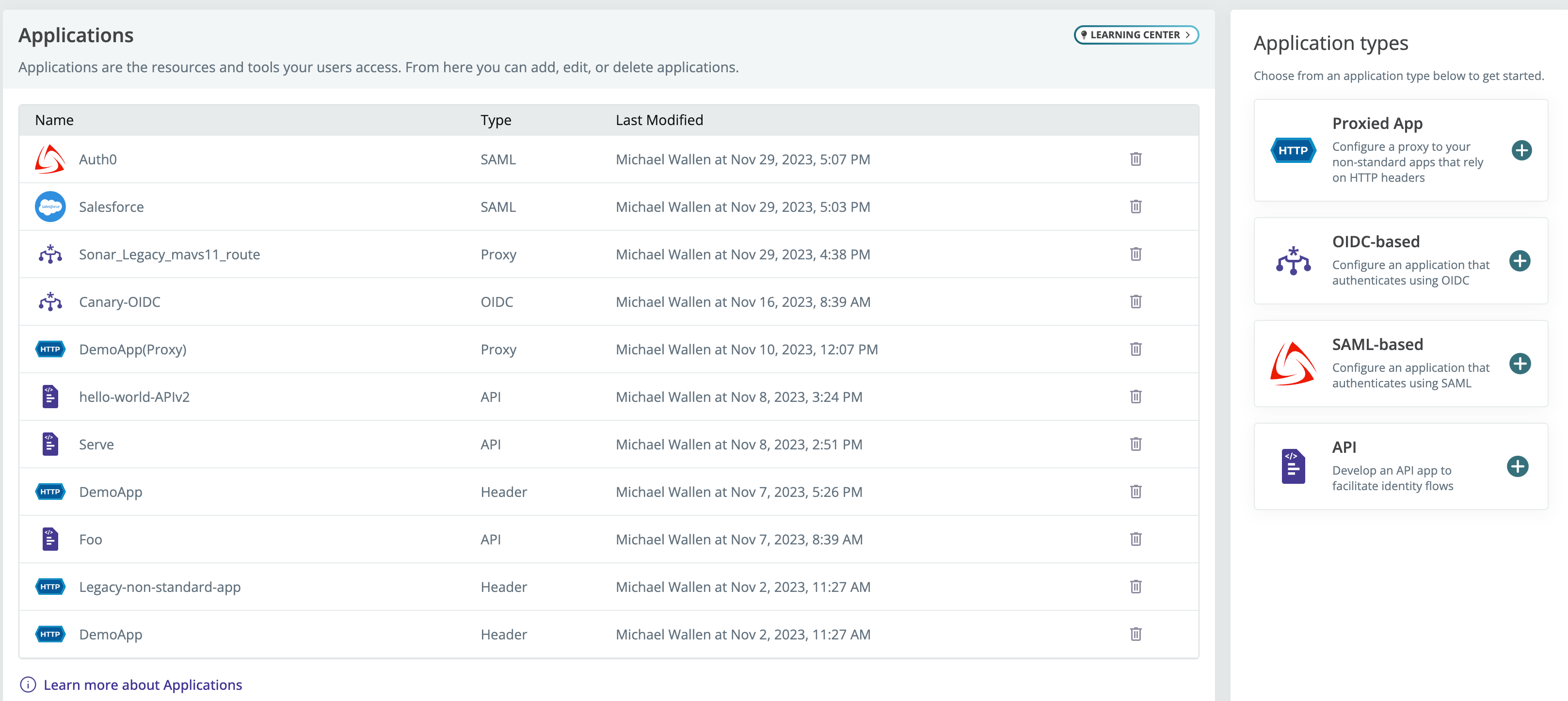

Les applications fournissent un modèle déclaratif pour définir les relations entre les utilisateurs, les applications et les systèmes d’accès. Ceci permet d’acheminer les utilisateurs vers n’importe quel système d’accès pour l’authentification, de créer et d’appliquer des politiques d’accés/d’authentification et d’autorisation, de transmettre des identités et des attributs entre les systèmes d’identité ou de transmettre ces informations d’identité aux applications. Les applications peuvent également être configurées manuellement en tant qu’AppGateways.

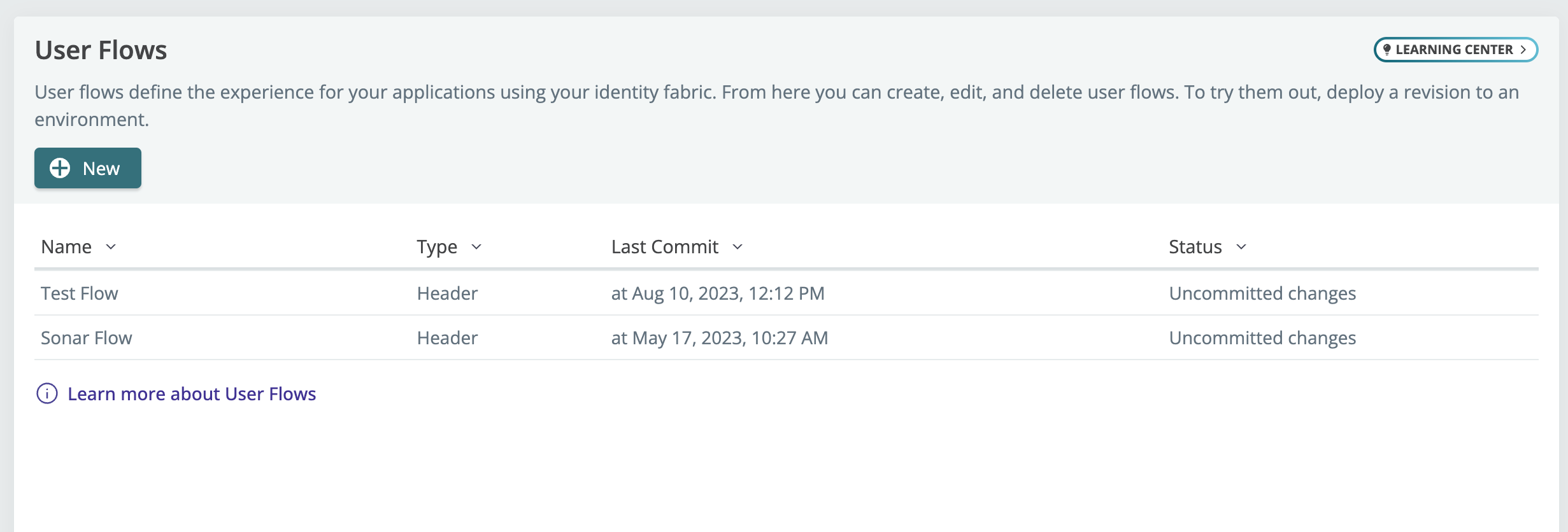

7. Configurer les flux d’utilisateurs

Les flux d’utilisateurs ont une relation directe avec les applications et sont utilisés pour définir en détails politique d’accés/d’authentification et d’autorisation associées à une application. Vous devez avoir au moins un fournisseur d’authentification et une application configurés avant de créer un nouveau flux utilisateur.

Créer des extensions de service

La plateforme Maverics peut être enrichie à l’aide d’extensions de services, sous la forme de code Golang personnalisé et précompilé qui prend en charge des fonctionnalités diverses telles que l’extraction et la construction d’attributs complexes ou la définition et l’évaluation de politiques d’accés/d’authentification et d’autorisation dont la logique ne fait pas déjà partie intégrante d’un orchestrateur.

Déployer un orchestrateur sur site

Configurer manuellement un orchestrateur sur site

Utilisez notre documentation destinée aux développeurs pour comprendre le processus de bout en bout de la configuration manuelle d’un orchestrateur et de son exécution sur site.

Utiliser des orchestrateurs RP et IDP

Les orchestrateurs peuvent être déployés pour servir de proxy aux applications en amont et utiliser la configuration pour contrôler la façon dont l’authentification et l’autorisation sont effectuées par différents systèmes d’identité connectés au tissu de l’orchestrateur. Vous pouvez également déployer des orchestrateurs sur le même hôte que n’importe quel serveur Web en tant que proxy local pour gérer l’authentification et appliquer des politiques d’autorisation pour les applications s’exécutant sur ces serveurs Web. Découvrez comment déployer des orchestrateurs RP et IDP ou comment déployer un serveur Web avec un orchestrateur local.