Programme bêta de pérennité de l’identité

Grâce à la pérennité de l’identité, Maverics peut gérer avec efficacité les pannes imprévues du fournisseur d’identité, sans temps d’arrêt, en maintenant les charges de travail essentielles à la mission disponibles en permanence et en toute sécurité. Maverics vous donne la possibilité d’activer la pérennité de l’identité pour tous vos services d’identité et fournisseurs d’identité.

La pérennité de l’identité dans la gestion des identités et des accès fait référence à la garantie de la cohérence et de l’intégrité de l’identité numérique d’un individu à travers divers systèmes, applications et périodes de temps. Cela suppose de conserver une identité d’utilisateur, des autorisations d’accès et des rôles identiques malgré les changements de fonctions, les mises à jour du système ou d’autres changements organisationnels.

Lorsqu’elles sont appliquées à IAM, les différences entre la sauvegarde et la pérennité sont principalement les suivantes :

Sauvegarde de l’identité : dans le cadre de la gestion des identités et des accès, il s’agit de préserver les informations essentielles relatives à l’identité (informations d’identification de l’utilisateur, droits d’accès, attributions de rôles) de manière à pouvoir les restaurer en cas de besoin. Cela permet de récupérer des données perdues ou corrompues.

Pérennité de l’identité : dans le cadre de la gestion des identités et des accès, il s’agit de veiller à ce que les utilisateurs bénéficient d’un accès constant et ininterrompu aux ressources et applications dont ils ont besoin. Cela implique que toute interruption ou temps d’arrêt inattendu des services d’identité ne perturbe pas l’accès des utilisateurs à leurs applications.

Dans le cadre de la gestion des identités et des accès, les sauvegardes consistent à créer des copies restaurables des informations relatives aux identités, tandis que la notion de pérennité consiste à garantir un accès ininterrompu et transparent aux systèmes et aux ressources dans la durée.

Maverics prend en charge deux cas d’utilisation principaux pour la pérennité de l’identité :

- Du fournisseur d’identité en nuage vers le site

- Vous avez recours à un fournisseur d’identité basé dans le nuage et celui-ci bascule sur votre propre déploiement LDAP ou Active Directory

- Du fournisseur d’identité en nuage au fournisseur d’identité en nuage

- Vous avez recours à un fournisseur d’identité en nuage et celui-ci bascule vers un autre fournisseur d’identité en nuage

Au cours de ce guide, nous allons vous guider dans le déploiement d’un orchestrateur, la création d’une stratégie de pérennité à l’aide de vos deux fournisseurs d’identité de test, et le déploiement de la configuration dans un environnement local pour que l’instance de l’orchestrateur puisse en faire usage et s’exécuter. Nous aborderons les étapes suivantes :

- Accès à la version bêta

- Recette du programme bêta

- Déploiement d’un orchestrateur

- Services d’identité bénéficiant de la pérennité

- Création d’une stratégie de pérennité

- Configuration d’une application

- Configuration de votre flux utilisateur

- Test de votre stratégie de pérennité

Accès à la version bêta

Pour confirmer votre accès au programme bêta, connectez-vous à Maverics et cliquez sur Identity Fabric dans la barre latérale. Sur la page Identity Fabric, vous trouverez Continuity Strategy en haut de la liste Identity Services.

Si vous n’avez pas accès à la stratégie de pérennité, vous pouvez en faire la demande en envoyant un courriel à [email protected] en indiquant votre numéro de compte. Pour trouver l’identifiant de votre compte, cliquez sur votre identifiant dans le coin supérieur droit de l’écran et accédez à la rubrique Accounts. Cliquez sur le nom de votre compte sur la page Accounts. L’identifiant de compte apparaît dans l’URL de la page suivante, sous la forme ci-dessous :

https://maverics.strata-staging.io/accounts/{{your-account-id}}

Recette du programme bêta

Dans le cadre du programme bêta, vous pouvez télécharger le fichier de recettes ci-dessous, qui contient la configuration de trois fournisseurs d’identité (Entra ID, Okta et LDAP), de deux applications (Canary Bank et Salesforce) et de deux flux utilisateurs.

- Téléchargement : 03_Continuity_Guide.tar.gz

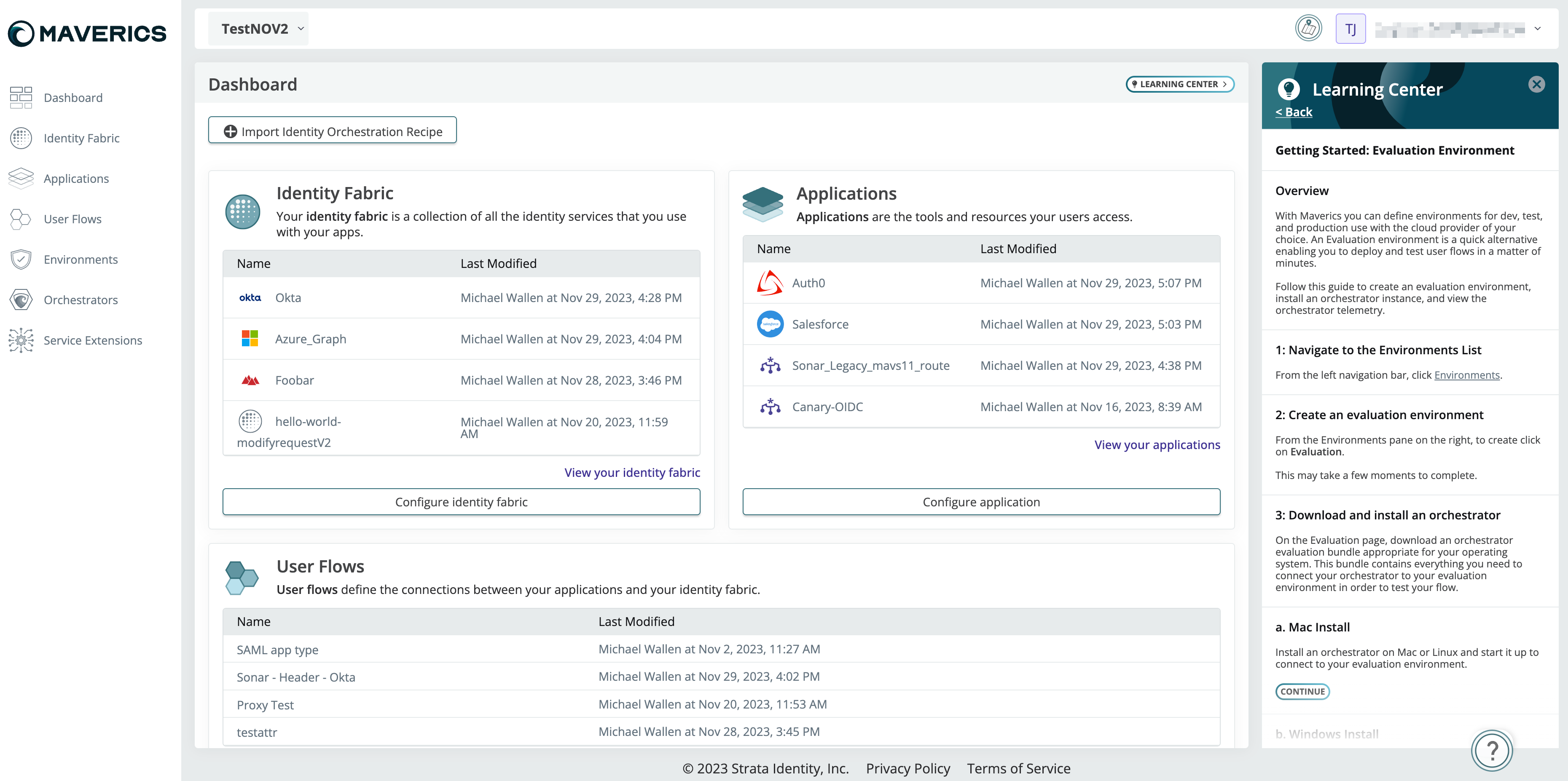

Une fois la connexion à Maverics effectuée, vous arrivez sur le tableau de bord.

Le tableau de bord fournit un résumé de vos tissus d’identité, applications et flux utilisateurs existants.

- Cliquez sur Import Identity Orchestration Recipe.

- À la page suivante, cliquez sur Choose File et sélectionnez le fichier

03_Continuity_Guide.tar.gztéléchargé. - Cliquez sur Create.

- À la page suivante, assurez-vous que la valeur None est sélectionnée pour Type, puis cliquez sur Save Import. Vous reviendrez au tableau de bord et les éléments suivants apparaîtront dans chaque section :

- Tissu d’identité : Entra-ID, Okta, ldap

- Applications : Canary-Bank, salesforce-eval

- Flux utilisateurs : Continuity - Legacy Apps, Continuity - Modern SAML App (Salesforce)

Déploiement d’un orchestrateur

Avant de télécharger et de déployer un orchestrateur, vous devez créer un environnement. Les environnements définissent des conteneurs de stockage dans le nuage où vous pouvez déployer la configuration du flux utilisateur et les orchestrateurs qui liront cette configuration pour vos applications.

Consultez notre didacticiel du Learning Center intitulé Getting Started: Evaluation Environment (Guide de démarrage : environnement d’évaluation), pour créer rapidement et facilement un environnement d’évaluation.

Pour plus d’informations sur la configuration d’un environnement avec différents services de stockage en nuage, reportez-vous à la section Configuration des environnements. Après avoir créé votre environnement, vous pouvez télécharger et installer l’orchestrateur. Reportez-vous à la section Installation de l’évaluation pour obtenir des instructions sur le démarrage de votre orchestrateur.

Services d’identité bénéficiant de la pérennité

Pour mettre en place la pérennité des identités, vous devez disposer de plusieurs services d’identité définis dans votre tissu d’identité. Le tableau suivant dresse la liste des services d’identité bénéficiant de la stratégie de pérennité.

| Pris en charge | Non pris en charge |

|---|---|

| Generic OIDC | ADFS SAML |

| Generic SAML | 1Kosmos |

| Entra ID | Hypr |

| Okta | Ping Federate |

| CyberArk | Windows Client Authenticator |

| Auth0 | WSO2 |

| Trusona | |

| Duo | |

| Oracle Identity Cloud Service | |

| Amazon Cognito | |

| Keycloak |

Le programme bêta inclut l’accès à des services Entra ID, Okta et LDAP préconfigurés, ainsi que des identifiants d’utilisateurs de test permettant de contrôler vos flux utilisateurs dans un navigateur. Pour découvrir ces configurations de fournisseurs d’identité, accédez à Identity Fabric et sélectionnez chaque fournisseur d’identité de la liste.

Il est nécessaire de modifier tous les services d’identité pour activer la vérification de l’état de fonctionnement de ces derniers.

Vérification de l’état de fonctionnement des services d’identité et simulation d’un temps d’arrêt

Lors de la configuration de vos services d’identité, assurez-vous que la vérification de l’état de fonctionnement des services d’identité est activée pour chacun d’entre eux.

Pour les services d’identité basés sur OIDC, la vérification d’état sollicite les terminaux connus et les serveurs d’autorisation définis. Si la vérification d’état ne parvient pas à atteindre ces terminaux, les journaux de débogage de l’orchestrateur signaleront la chaîne ci-dessous et cela déclenchera un basculement.

Les services d’identité LDAP/AD vérifient l’URL du serveur et tentent d’établir une liaison. Si ces actions n’aboutissent pas, les journaux de l’orchestrateur signaleront la chaîne ci-dessous et cela déclenchera un basculement.

Dans le cadre des tests, il est recommandé de régler la fréquence d’interrogation et le délai d’attente sur 10 secondes.

Nouvel événement de journalisation relatif à l’état de fonctionnement de l’identité

Il s’agit d’un nouvel événement de journalisation relatif à la vérification de l’état de fonctionnement de l’identité. Si la vérification d’état échoue, vous verrez le message suivant apparaître dans les journaux.

level=debug msg="idp health check failed: well-known metadata unavailable" error="failed to load OIDC well-known metadata: failed to get OpenID well-known metadata: Get \"https://dev-467635.Okta.com/oauth2/default/.well-known/openid-configuration\": Forbidden" name=Okta status=falseCréation d’une stratégie de pérennité

À présent que vous avez mis en place au moins deux services d’identité, vous pouvez créer une stratégie de pérennité.

- Accédez à Identity Fabric et sélectionnez Continuity Strategy.

- Saisissez un nom pour votre stratégie de pérennité et cliquez sur la coche.

- Sélectionnez les services d’identité primaires et secondaires que vous souhaitez utiliser dans le cadre de votre stratégie de restauration automatique. Le menu affiche la liste des services d’identité que vous avez déjà configurés dans la section précédente. Sélectionnez d’abord votre service d’identité principal, puis sélectionnez votre service d’identité secondaire. Le cas échéant, sélectionnez le troisième service d’identité en dernier.

Configurez ensuite Schema Abstraction Layer™, en faisant correspondre les attributs énumérés ci-dessous :

email>preferred_username>email>mail

Schema Abstraction Layer™

Schema Abstraction Layer™ crée une correspondance entre les attributs requis par les applications dans les flux utilisateurs et les réclamations disponibles dans chaque service d’identité. En cas de basculement, la nouvelle session utilisera cette correspondance pour récupérer les réclamations nécessaires.

Pour utiliser Schema Abstractrion Layer efficacement, il vous faudra commencer par développer un flux utilisateur pour votre application, en identifiant les réclamations essentielles, les en-têtes ou les règles d’autorisation requises. Dans ce flux, vous spécifierez les noms des réclamations nécessaires à votre application.

Vous sélectionnerez ensuite une stratégie de pérennité à partir de votre liste de fournisseurs afin de garantir une expérience utilisateur fluide, même en cas de basculement.

Pour finir, vous établirez une correspondance entre ces noms de réclamations et ceux définis dans Schema Abstraction Layer, afin de garantir une gestion cohérente et efficace des attributs de l’utilisateur entre les différents services d’identité. Cette approche permet de rationaliser le processus d’intégration et de garantir la fiabilité des sessions des utilisateurs.

Configuration d’une application

La recette importée contient une application préconfigurée. Vous n’aurez pas besoin de modifier cette application.

Pour vous aider à configurer une nouvelle application, Maverics prend en charge plusieurs types d’applications, notamment les applications basées sur les en-têtes, les applications OIDC, les applications SAML et le code JSON personnalisé.

Pour plus d’informations sur la création d’une application, reportez-vous à la section Configuration des applications.

Configuration de votre flux utilisateur

La recette importée contient un flux utilisateur préconfiguré intitulé Continuity - Legacy Apps.

- Cliquez sur ce flux utilisateur à partir de la page Flux utilisateur ou de votre tableau de bord.

- Sur la page d’informations sur le flux utilisateur, faites défiler vers le bas jusqu’à Access Control Policies et cliquez sur le titre Resource location : /

- Sélectionnez la stratégie de pérennité créée dans le menu déroulant Select an authentication provider.

- Sous Headers, cliquez sur l’icône en forme de crayon pour modifier l’en-tête SM_USER. Modifiez le fournisseur en fonction de votre stratégie de basculement et sélectionnez l’attribut email.

- Cliquez sur Commit and Deploy.

Pour plus d’informations sur la configuration d’autres flux utilisateurs, consultez les documents suivants :

- Flux utilisateur d’application proxy

- Flux utilisateur d’application SAML

- Flux utilisateur d’application OIDC

Le choix de l’emplacement de la stratégie de pérennité dépend du type d’application que vous avez créé. Pour les flux utilisateurs d’applications SAML et OIDC, vous pouvez sélectionner la stratégie de pérennité dans le menu Authentication.

Pour les flux utilisateurs d’applications proxy, vous devrez créer une stratégie de contrôle d’accès pour un emplacement de ressource, et sélectionner la stratégie de pérennité en tant que fournisseur d’authentification pour chaque emplacement de ressource configuré.

Test de votre stratégie de pérennité

Après avoir validé votre stratégie de pérennité, une fenêtre modale s’affiche pour vous permettre d’ajouter un commentaire et d’activer la simulation afin de tester le comportement de basculement et Schema Abstraction Layer™.

Pour activer la simulation, basculez le bouton et saisissez la valeur de l’intervalle de temps en secondes pour chaque changement d’état. Un intervalle de 60 secondes se déclenche comme indiqué dans le graphique à barres ci-dessous :

Le scénario suivant se présentera après le déploiement du flux utilisateur :

Test primaire

- Dans un premier temps, vous pourrez vous connecter à Canary Bank en utilisant les identifiants Entra ID fournis (votre fournisseur d’identité principal) pendant les 60 premières secondes.

- Dans une nouvelle fenêtre ou dans une fenêtre de navigation privée, accédez à https://localhost:8443

- Connectez-vous à la page Entra ID en utilisant les informations d’identification suivantes :

- Nom d’utilisateur : [email protected]

- Mot de passe : pms2024 @!

- Fermez la fenêtre de navigation privée.

Test de basculement vers le secondaire

- Après 60 secondes, Entra ID deviendra indisponible et la connexion à Canary Bank basculera vers Okta (votre fournisseur d’identité secondaire). Vous devriez alors être en mesure de vous connecter à Canary Bank en utilisant les informations d’identification Okta fournies pendant les 60 prochaines secondes.

- Dans une nouvelle fenêtre ou dans une fenêtre de navigation privée, accédez à https://localhost:8443

- Connectez-vous à la page Okta en utilisant les informations d’identification suivantes :

- Nom d’utilisateur : [email protected]

- Mot de passe : pms2024 @!

- Fermez la fenêtre de navigation privée.

Test tertiaire

- Une minute après le déploiement du flux utilisateur, Okta deviendra indisponible et la connexion à Canary Bank basculera vers LDAP (votre fournisseur d’identité tertiaire). Vous devriez alors être en mesure de vous connecter à Canary Bank en utilisant les informations d’identification LDAP fournies.

- Dans une nouvelle fenêtre ou dans une fenêtre de navigation privée, accédez à https://localhost:8443

- Connectez-vous à la page LDAP en utilisant les informations d’identification suivantes :

- Nom d’utilisateur : [email protected]

- Mot de passe : password

- Fermez la fenêtre de navigation privée.

Test de la procédure de secours

- Au bout de trois minutes, Okta est à nouveau en ligne et la connexion à Canary Bank bascule à nouveau vers Okta.

- Dans une nouvelle fenêtre ou dans une fenêtre de navigation privée, accédez à https://localhost:8443

- Connectez-vous à la page Okta en utilisant les informations d’identification suivantes :

- Nom d’utilisateur : [email protected]

- Mot de passe : pms2024 @!

- Fermez la fenêtre de navigation privée.

Test de la procédure de secours 2

- Quatre minutes après le déploiement du flux utilisateur, Entra ID revient en ligne et la connexion à Canary Bank bascule à nouveau vers Entra ID.

- Dans une nouvelle fenêtre ou dans une fenêtre de navigation privée, accédez à https://localhost:8443

- Connectez-vous à la page Entra ID en utilisant les informations d’identification suivantes :

- Nom d’utilisateur : [email protected]

- Mot de passe : pms2024 @!

- Fermez la fenêtre de navigation privée.

Après avoir suivi les étapes décrites dans ce guide, vous avez réussi à configurer une stratégie de pérennité dans Maverics utilisable avec n’importe quelle application, posant ainsi les bases d’un système de gestion des identités robuste et sécurisé. N’oubliez pas que chaque composant joue un rôle crucial dans l’amélioration de la sécurité et de l’efficacité de l’intégration de votre application, en garantissant la résilience et l’adaptabilité du mécanisme de gestion des identités de votre organisation. Avec Maverics, vous êtes maintenant prêt à affronter les complexités de la gestion de l’identité numérique, en offrant à vos utilisateurs un environnement sûr et convivial.