Notes de mise à jour de la console Maverics

Pour les notes de mise à jour plus anciennes, veuillez consulter l’archive des notes de mise à jour.

07/08/2024 : personnalisation des terminaux de vérification d’état, prise en charge de l’extension de services isAuthorized SE sur les flux utilisateurs de type SAML app.

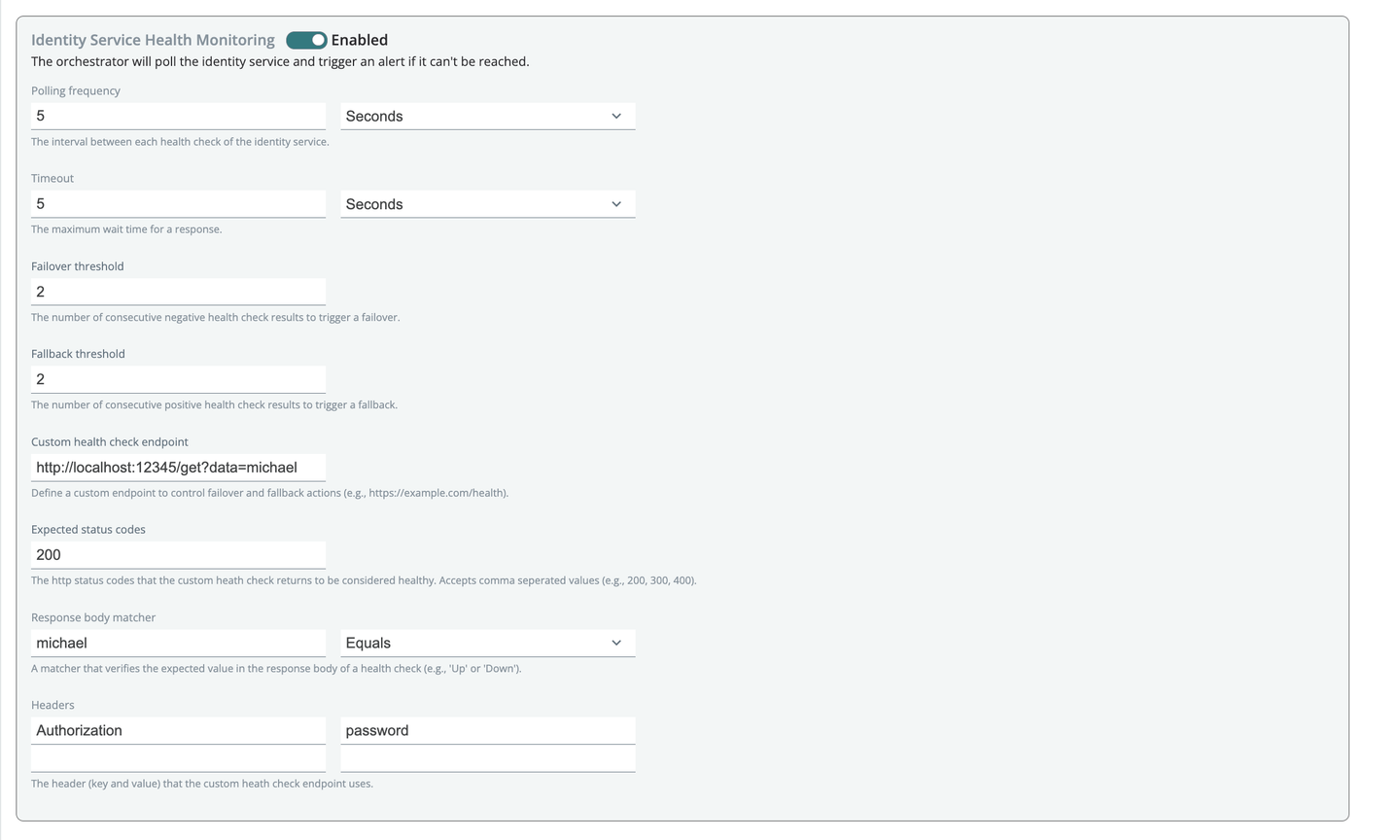

Pérennité : terminaux de vérification d’état personnalisés

La fonction Custom Health Check Endpoints pour Continuity vous permet de remplacer la vérification d’état intégrée, ce qui vous donne un meilleur contrôle sur les processus de basculement et de secours. Vous pouvez désormais marquer de manière programmatique un fournisseur d’identité (IDP) comme étant down pour déclencher le basculement ou up pour déclencher le repli, offrant ainsi un contrôle total sur vos processus de gestion des identités.

Avantages clés :

- Contrôle amélioré : définissez des terminaux personnalisés pour contrôler les actions de basculement et de repli en fonction de conditions spécifiques concernant vos opérations.

- Surveillance personnalisable : définissez des paramètres tels que la fréquence d’interrogation, le délai d’attente, les seuils de basculement (malsain) et de repli (sain) pour répondre à vos besoins spécifiques.

Cas d’utilisation :

- Intégration des signaux, des rapports d’incidents et des réponses : les organisations peuvent tirer parti de leurs outils de surveillance permettant d’examiner un éventail plus large de conditions internes, telles que le réseau, pour gérer des actions de basculement et de repli contrôlées. Vous pouvez désormais intégrer des plates-formes telles que ServiceNow pour automatiser le signalement et la réponse en cas d’incident. Par exemple, vous pouvez configurer les événements émis par les services de vérification d’état de l’orchestrateur pour déclencher des tickets automatiques dans ServiceNow lorsqu’un basculement se produit.

- Mode déconnecté : utilisez des terminaux de vérification d’état personnalisés pour gérer efficacement les scénarios en mode déconnecté. Par exemple, pendant les sorties en mer où les navires s’appuient sur Microsoft Active Directory, les terminaux personnalisés peuvent assurer un basculement transparent vers les fournisseurs d’identité locaux, en maintenant l’accès même sans connexion continue aux fournisseurs d’identité principaux.

- Simulation de temps d’arrêt pour les démonstrations et les tests de maintien de la pérennité : créez un terminal personnalisé pour contrôler manuellement les simulations de temps d’arrêt. Cela vous permet de tester vos mécanismes de basculement et de repli dans des conditions contrôlées, garantissant ainsi des réponses appropriées du système en cas d’incidents réels.

- Conformité et audit : utilisez des vérifications d’état personnalisées pour démontrer la conformité aux exigences réglementaires en assurant une surveillance et une documentation continues de l’état de santé du fournisseur d’identité et des événements de basculement.

Pour des informations détaillées sur la configuration et l’utilisation, reportez-vous à notre documentation destinée aux développeurs et à notre guide sur le maintien de la pérennité.

Autres mises à jour

- Vous pouvez désormais utiliser une extension de services d’autorisation lors de la définition d’une politique d’accès dans un flux utilisateur d’une application de type SAML. Pour plus d’informations, reportez-vous à la section Configurer une application SAML.

- Les paramètres de simulation ont été supprimés de la configuration du service d’identité. Ils ne sont désormais disponibles que lorsque vous déployez un flux utilisateur avec une stratégie de maintien de la pérennité.

- La console et la documentation Maverics sont désormais disponibles en français.

02/08/2024 : problèmes résolus

- Vous pouvez désormais spécifier le mappage NameID lors de l’utilisation d’une stratégie de maintien de la pérennité sur un flux utilisateur d’application SAML.

- Les paramètres de durée de vie des politiques dans les flux utilisateurs des applications proxy ont été déplacés sous la définition d’une règle.

30/07/2024 : jetons d’accès et autorisation pour les flux utilisateurs d’applications SAML

API de la console Maverics

Nous avons publié un nouveau flux pour générer des jetons d’accès à utiliser avec les terminaux /register. Cette opération peut désormais être effectuée sur la page Developer settings. Pour plus d’informations, consultez notre nouvelle documentation améliorée sur l’utilisation de l’API Maverics pour automatiser les flux utilisateurs des applications SAML et OIDC.

Dr plus, vous pouvez désormais définir des règles d’autorisation pour les flux utilisateurs des applications SAML.

Problème résolu

- Les erreurs de flux utilisateur sont désormais plus claires et comprennent des conseils d’utilisation faciles à identifier.

Problèmes connus

- Il est actuellement impossible de supprimer des jetons d’accès.

- Les journaux de l’orchestrateur ne contiennent pas d’événement relatif à la politique d’autorisation comme c’est le cas pour les applications proxy.

22/07/2024 : intégration d’applications SAML POST API

Le nouveau terminal /register/saml permet de configurer une nouvelle application SAML ou un nouveau fournisseur de services (SP, Service Provider). Ce terminal facilite l’automatisation de l’intégration et du déploiement des flux utilisateurs des applications SAML, rationalisant ainsi le processus d’intégration.

Pour plus d’informations, reportez-vous à la section Utiliser l’API Maverics pour automatiser les déploiements.

Problèmes résolus

- « Microsoft » a été ajouté à tous les éléments du tissu Microsoft conformément aux directives de la marque Microsoft.

- Ajout de la prise en charge de paramètres de session supplémentaires de l’orchestrateur dans les environnements : taille du cache, paramètres des cookies.

18/07/2024 : problème résolu

- Les paramètres du format NameID sur les types de tissu SAML sont enregistrés lors de la mise à jour et resteront vides lors du déploiement.

16/07/2024 : problèmes résolus

- La vignette d’intégration de Calendly apparaît désormais lors de l’ouverture du compte.

- L’invitation à enregistrer les modifications avant de quitter le site apparaîtra plus fréquemment lorsque vous en avez besoin (par exemple, lorsque vous modifiez un tissu d’identité), et moins fréquemment lorsque vous n’en avez pas besoin (par exemple, lorsque vous supprimez des éléments d’une liste).

15/07/2024 : correction de bogues

Vous serez désormais invité par le navigateur à modifier un flux utilisateur si vous n’avez pas confirmé vos modifications par ailleurs.

Problèmes résolus

- La publication d’un nouveau déploiement dans un référentiel GitHub n’entraîne plus d’erreur.

- La validation du champ de métadonnées de l’extension de services empêche désormais la saisie de clés et de valeurs vides.

- Les champs des extensions de services disposent maintenant de descriptions.

- Lorsque l’option Telemetry est désactivée, les champs metric et health sont également désactivés.

03/07/2024 : Validation et déploiement

La validation et le déploiement peuvent désormais se faire en une seule action ! La fenêtre modale a été améliorée grâce aux mises à jour suivantes :

- Valider une nouvelle révision à déployer

- Zone de texte plus grande pour ajouter des commentaires de validation

- Déployer une révision précédente

Problèmes résolus

- Nous sommes ravis de vous présenter la nouvelle mise à jour, dans laquelle nous avons éliminé de nombreux bogues afin d’améliorer la convivialité et l’expérience globale.

01/07/2024 : correction de bogues

Vous pouvez désormais naviguer et saisir des données à l’aide d’un clavier dans les champs des en-têtes, des réclamations et des tableaux de correspondance des attributs.

Problèmes résolus

- Désactivation des boutons de soumission après un clic pour éviter les doublons (création et importation de comptes)

- Correction d’un problème dans lequel la configuration du fournisseur d’identité n’était pas mise à jour lors du déploiement en cas d’utilisation par deux flux utilisateurs différents.

- Correction d’un problème dans lequel l’importation d’un flux utilisateur de type SAML app ne se déployait pas.

- La bascule PKCE des fournisseurs d’identité OIDC est désormais persistante.

- Correction de plusieurs problèmes concernant le bouton « retour » du navigateur.