Archives des notes de mise à jour

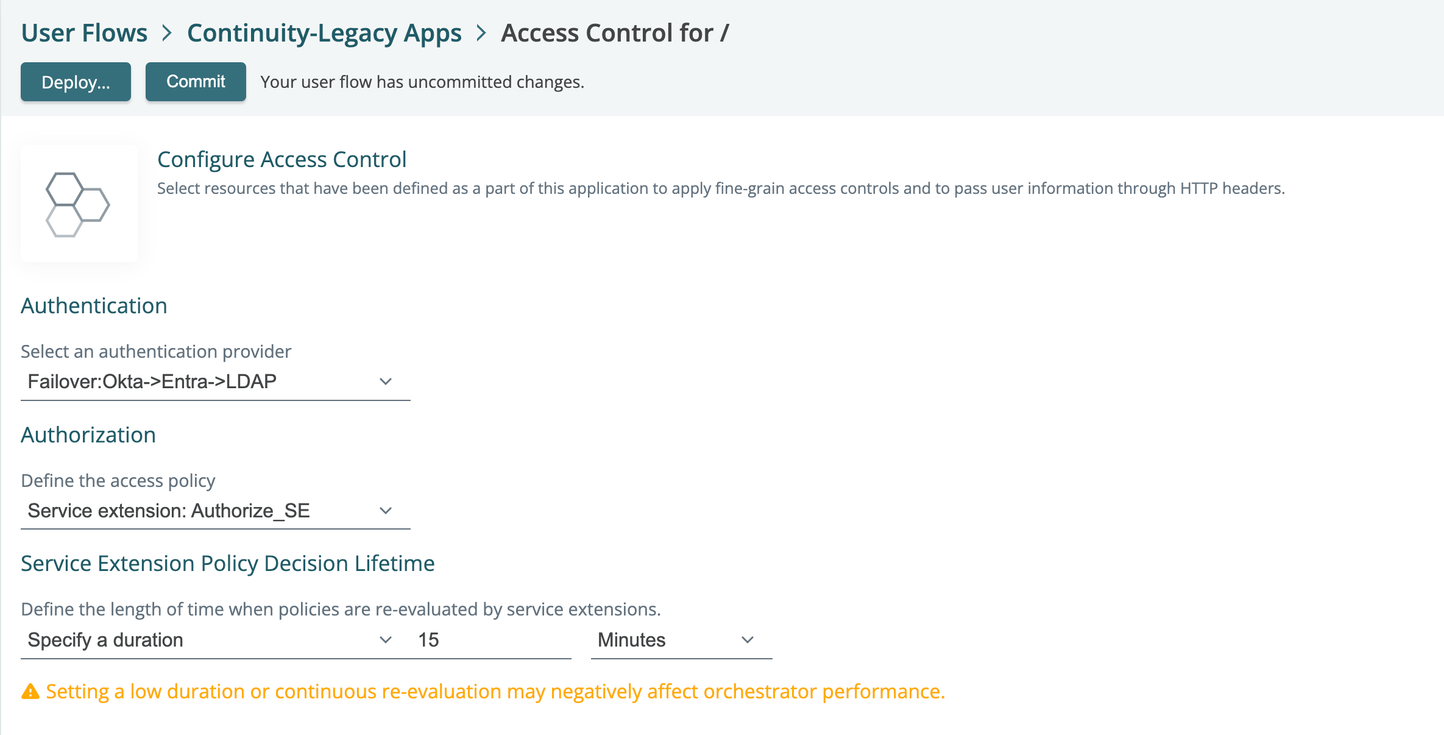

20/06/2024 : extension de services Policy Lifetime

Il est désormais possible de spécifier à quel moment les politiques relatives aux flux utilisateurs de type application proxy seront réévaluées par les extensions de services. Cela nécessite la mise à jour de votre orchestrateur vers la version 0.27.42 ou supérieure.

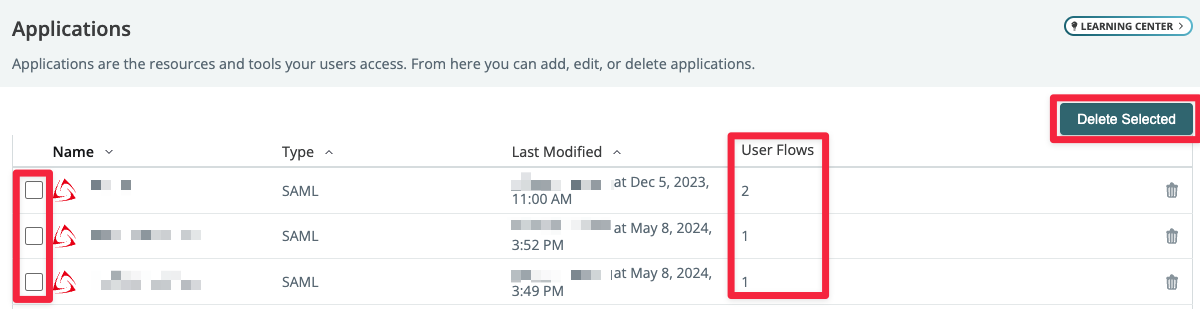

17/05/2024 : Améliorations de l’affichage des listes

Introduction des actions par lots dans l’affichage des listes ! Vous pouvez désormais effectuer une sélection multiple des éléments et les supprimer des listes sur les pages Applications, Identity Fabric, Environments, et User Flows. De plus, dans les listes Applications et Identity Fabric, vous pouvez afficher le nombre de flux utilisateurs associés à l’objet.

Problème résolu

- Si un environnement est configuré avec un jeton dont les permissions sont incorrectes, un message d’erreur sera désormais affiché en cas d’échec du déploiement.

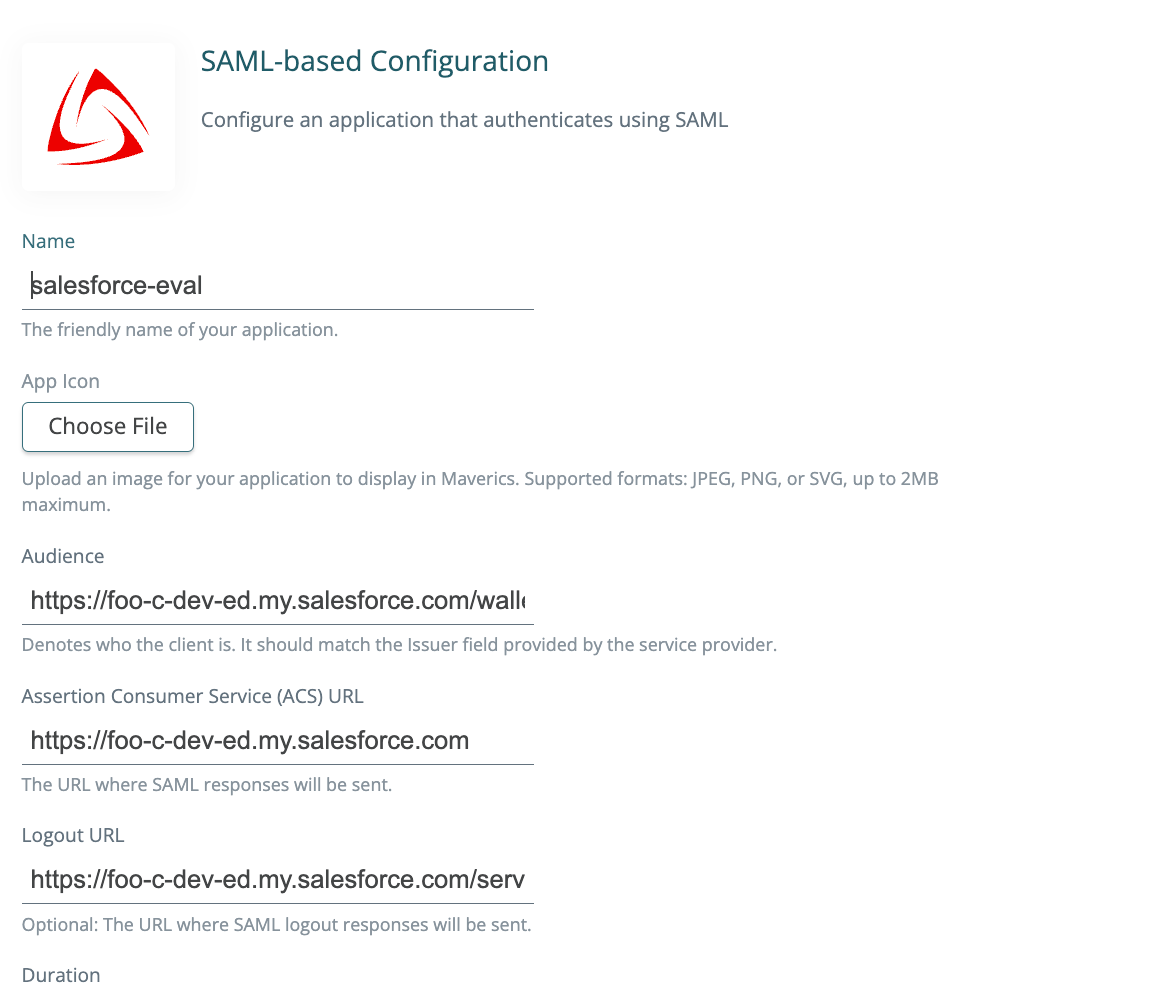

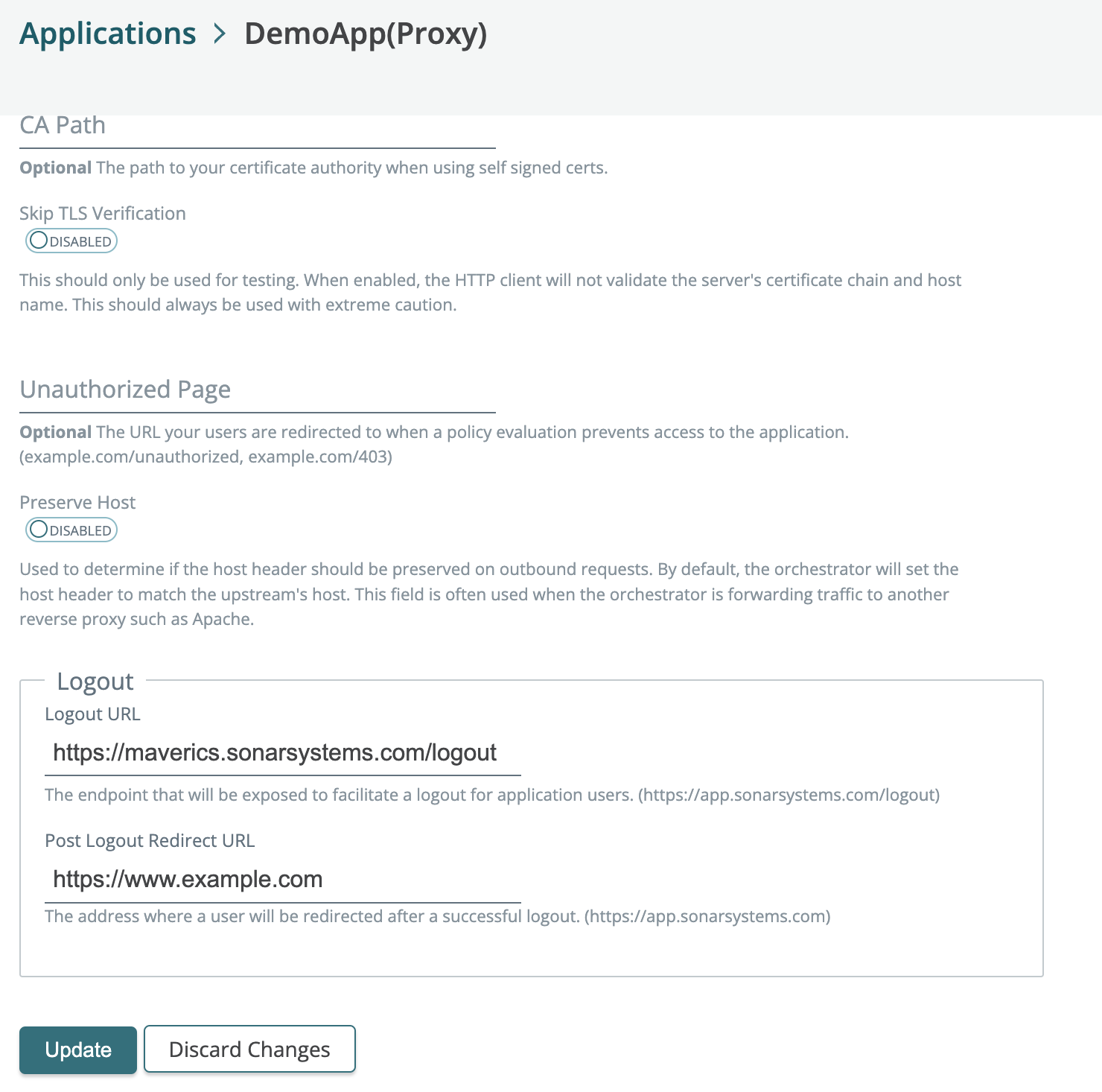

10/05/224 : Déconnexion unique (SLO) pour SAML

Vous pouvez désormais définir une URL de déconnexion unique (SLO) dans les applications SAML.

Problèmes résolus

- Les graphiques de télémétrie de l’orchestrateur s’affichent désormais correctement.

- Vous pouvez importer des flux utilisateurs d’application qui définissent une extension de services Relay State.

- Version de l’orchestrateur - v0.27.24 - correction du rechargement à chaud pour les flux utilisateurs de l’application SAML.

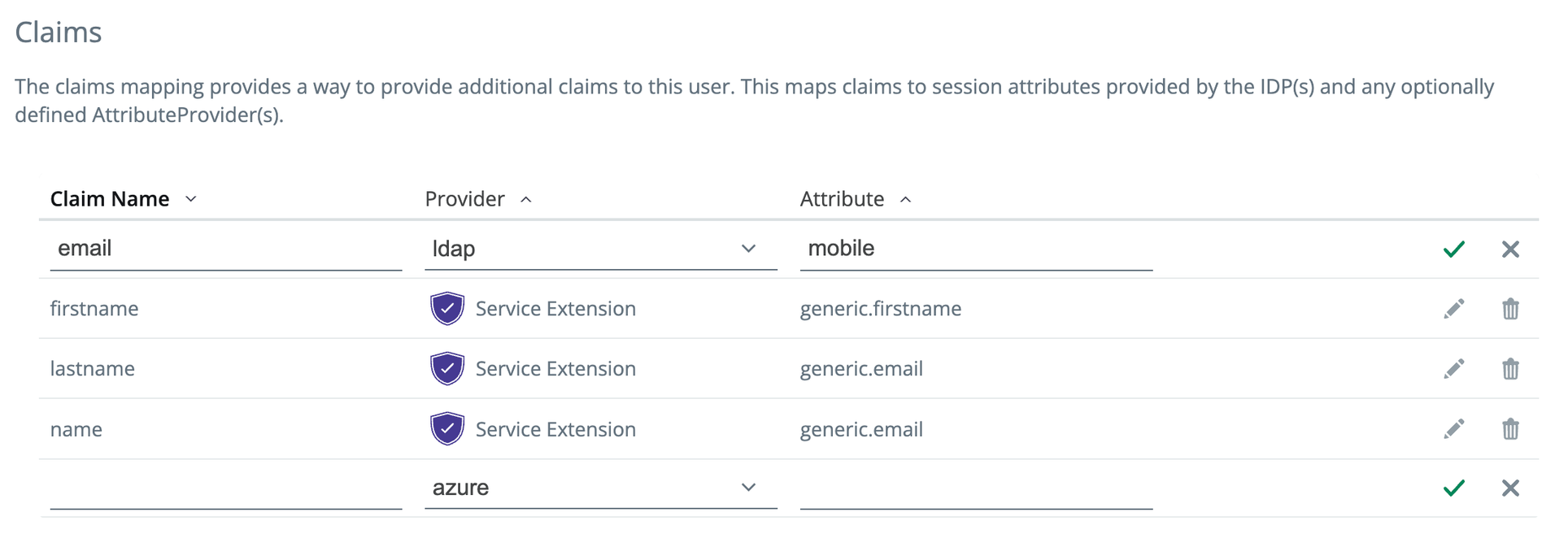

07/05/2024 : Nouveaux éditeurs

Nouvel éditeur pour les réclamations et les en-têtes

Il est désormais possible d’ajouter, d’éditer et de supprimer des réclamations pour les flux utilisateurs des applications SAML et OIDC, ainsi que des en-têtes pour les flux utilisateurs de l’application Proxy.

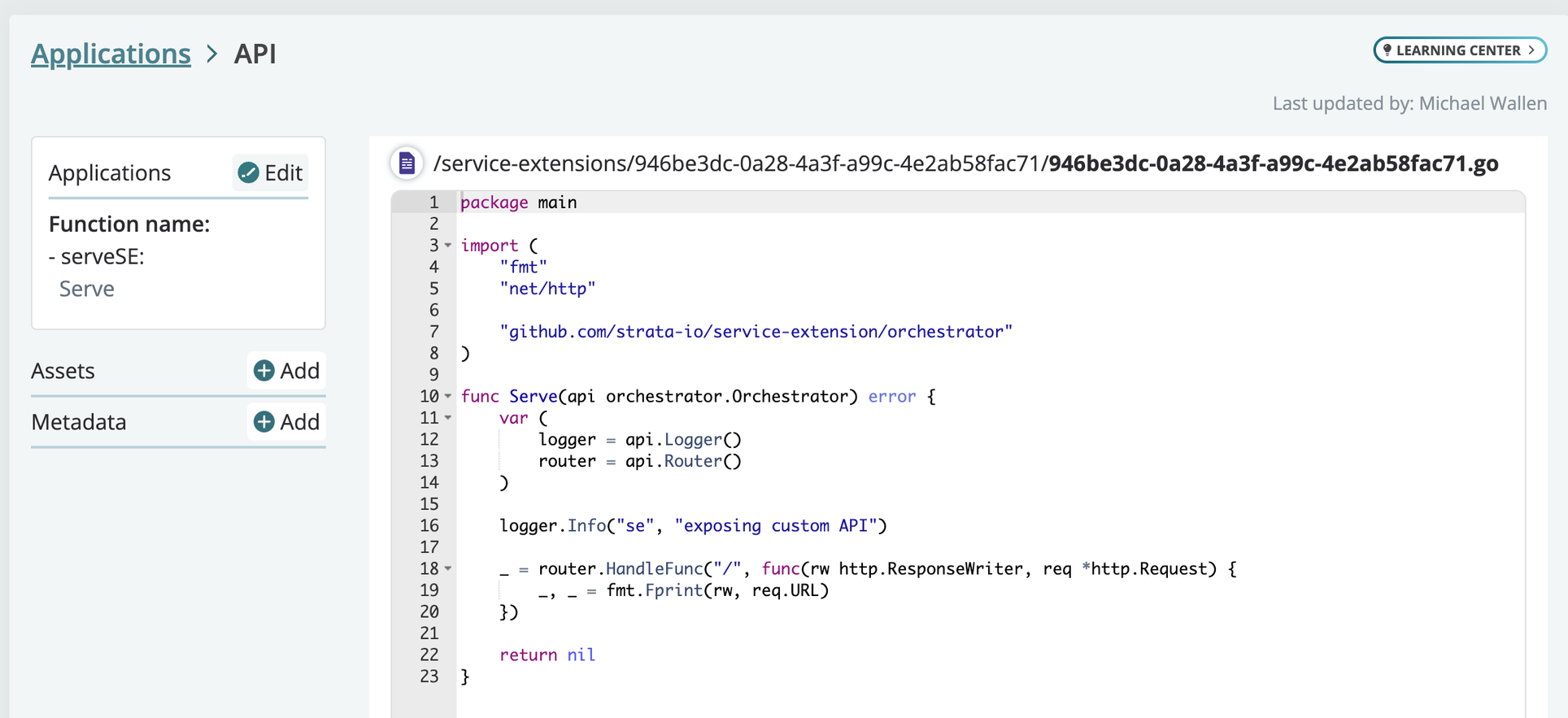

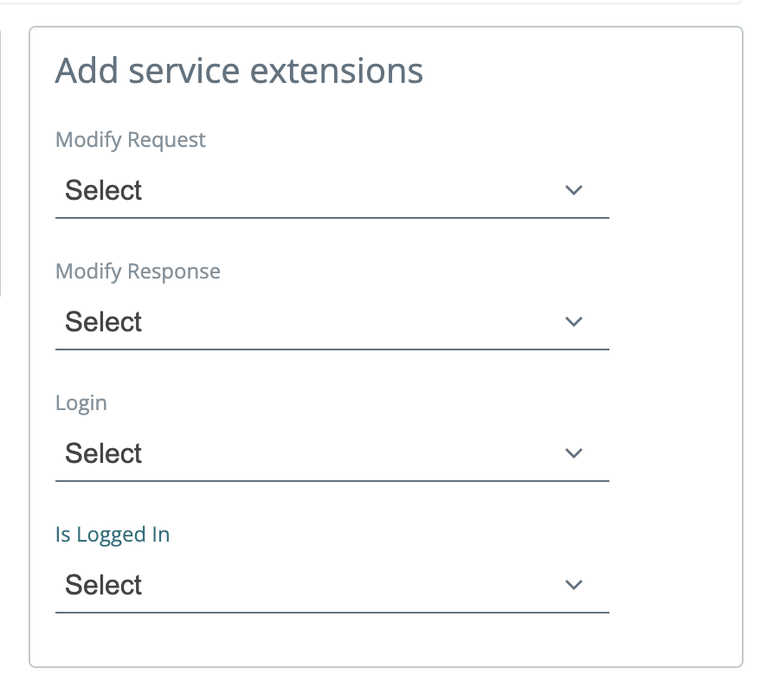

Les applications API exploitent le nouvel éditeur d’extensions de services

L’éditeur d’applications API a été mis à jour pour exploiter le nouvel éditeur d’extensions de services.

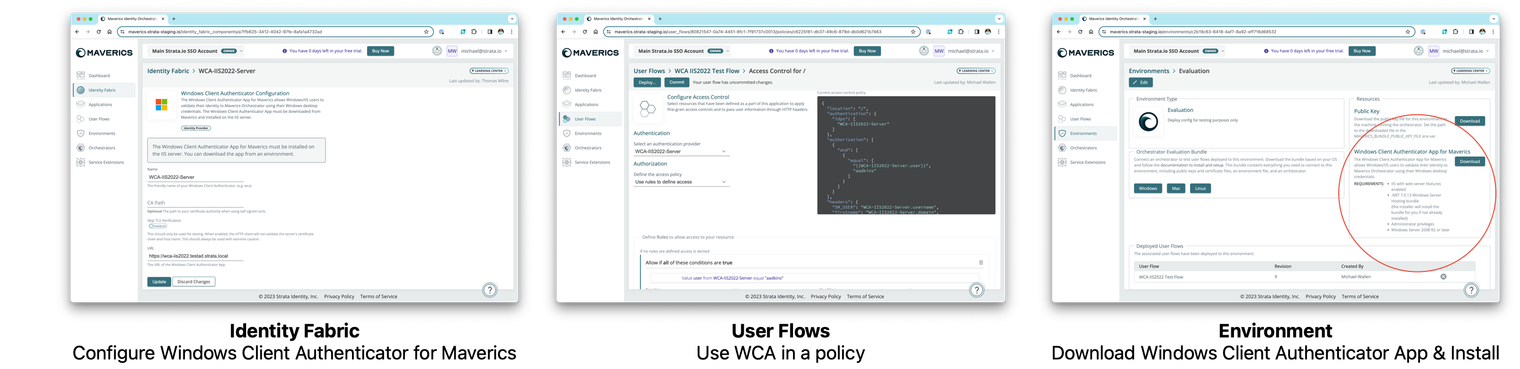

07/05/2024 : Mise à jour du programme d’installation de Windows

Notre nouveau programme d’installation de l’orchestrateur pour Windows facilite la mise en place et la configuration de votre stockage et de vos variables. Vous trouverez le lien de téléchargement du programme d’installation de Windows en accédant à Environments, en sélectionnant l’un de vos environnements et en cliquant sur Windows dans la section Orchestrator.

Pour obtenir des instructions détaillées sur l’installation de l’orchestrateur sur Windows, reportez-vous à la section Installation sur Windows Server.

02/05/2024 : modification des en-têtes et des actions par lots

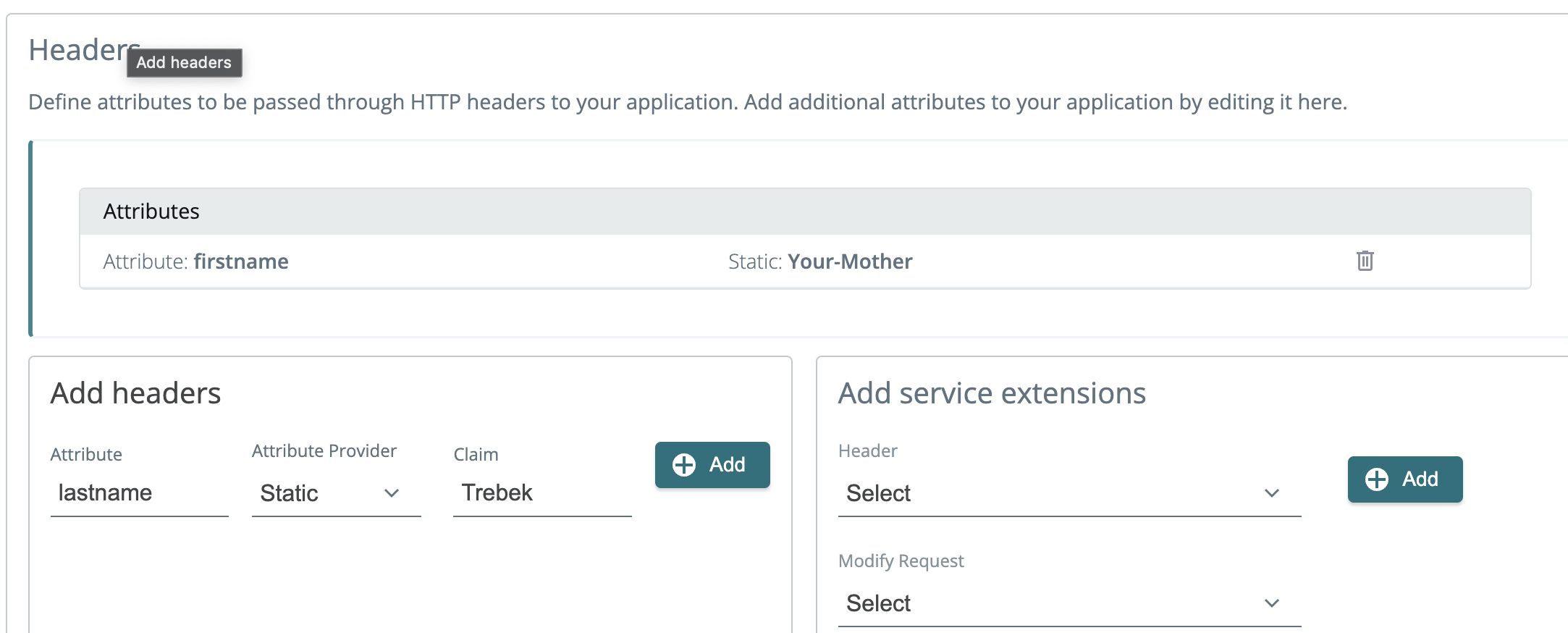

Il est désormais possible de modifier les en-têtes en ligne, comme indiqué ci-dessous !

Nous mettons également progressivement en place des actions par lots sur l’affichage des listes. À présent, dans l’affichage de la liste des applications, vous pouvez effectuer une sélection multiple des applications et les supprimer. Cette fonctionnalité sera bientôt disponible dans d’autres affichages de listes.

Problèmes résolus

- Correction du découpage de la hauteur des lignes dans les paramètres d’extension de services.

- Le titre de la liste des flux utilisateurs s’affiche désormais correctement.

- Extension de services Build Relay State : la configuration a été corrigée et est supprimée correctement lorsqu’elle est déployée avec un flux utilisateur de type application SAML.

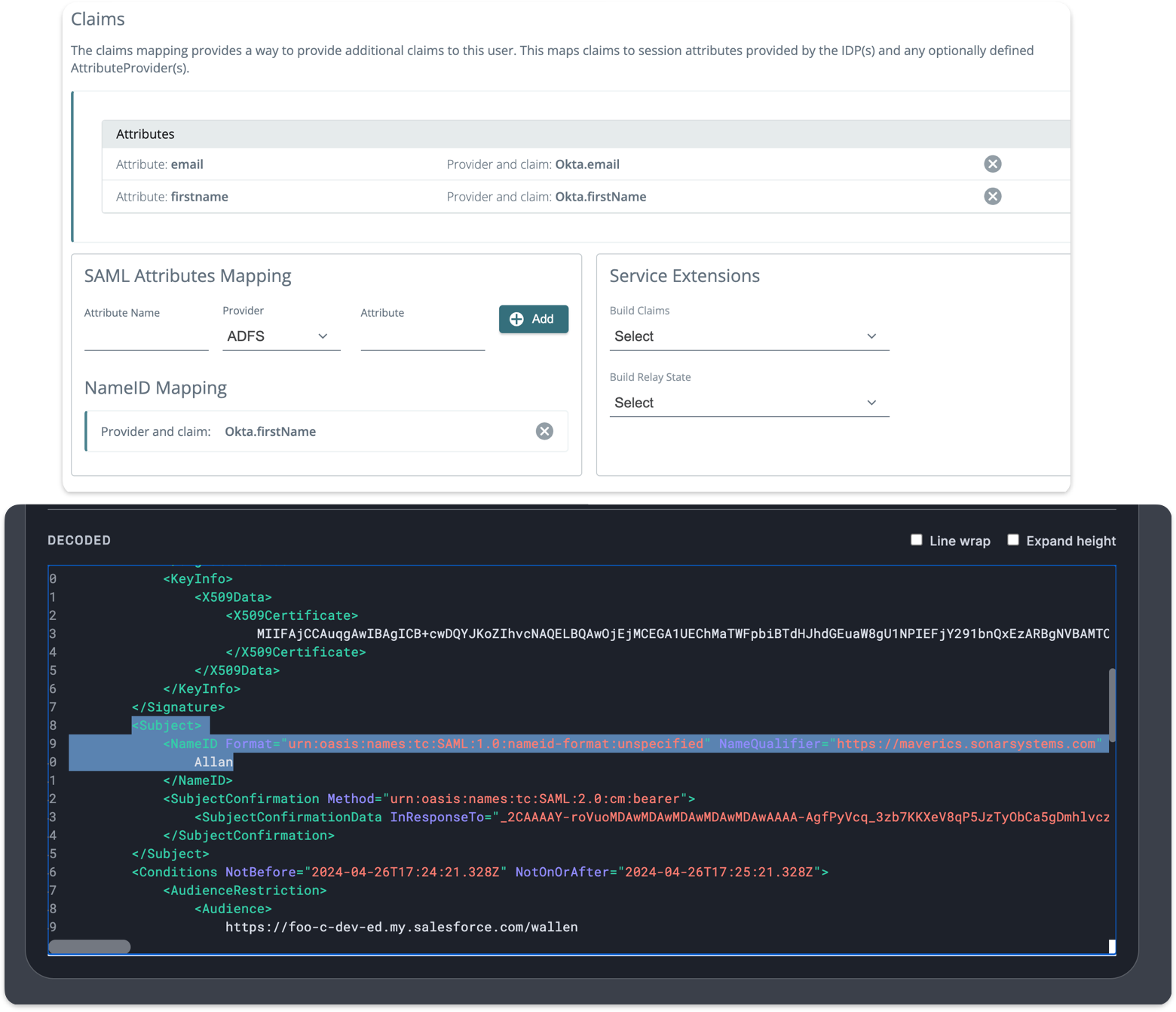

26/04/2024 : mappage NameID pour les flux d’utilisateurs SAML

Si vous utilisez Maverics en tant que service d’identité SAML, vous pouvez désormais définir des mappages NameID personnalisés dans les réponses SAML. Cette nouvelle fonctionnalité permet d’améliorer l’interopérabilité et de garantir une intégration transparente avec différents fournisseurs d’identité (IDP, Identity Provider) et fournisseurs de services (SP, Service Provider).

Avantages

- Flexibilité accrue : personnalisez les assertions SAML pour les adapter aux exigences spécifiques des fournisseurs de services et des IDP.

- Intégration améliorée : assurez la compatibilité et la facilité d’intégration avec des services tiers, qui peuvent nécessiter des formats NameID spécifiques.

- Contrôle renforcé : exercez un contrôle précis sur les attributs d’identité de l’utilisateur partagés au cours du processus d’authentification unique (SSO, Single Sign-On).

- Gestion simplifiée des identités : simplifiez la gestion des attributs des utilisateurs sur différentes plates-formes, en réduisant les frais administratifs.

Pour créer un mappage NameID :

- Suivez notre guide explicatif sur la création d’un flux utilisateur SAML.

- Après avoir créé le flux utilisateur, ouvrez-le et accédez à la section NameID Mapping (mappage NameID) sous SAML Attributes Mapping (mappage d’attributs SAML).

- Sélectionnez un fournisseur et définissez l’attribut correspondant. Cliquez sur Add (Ajouter).

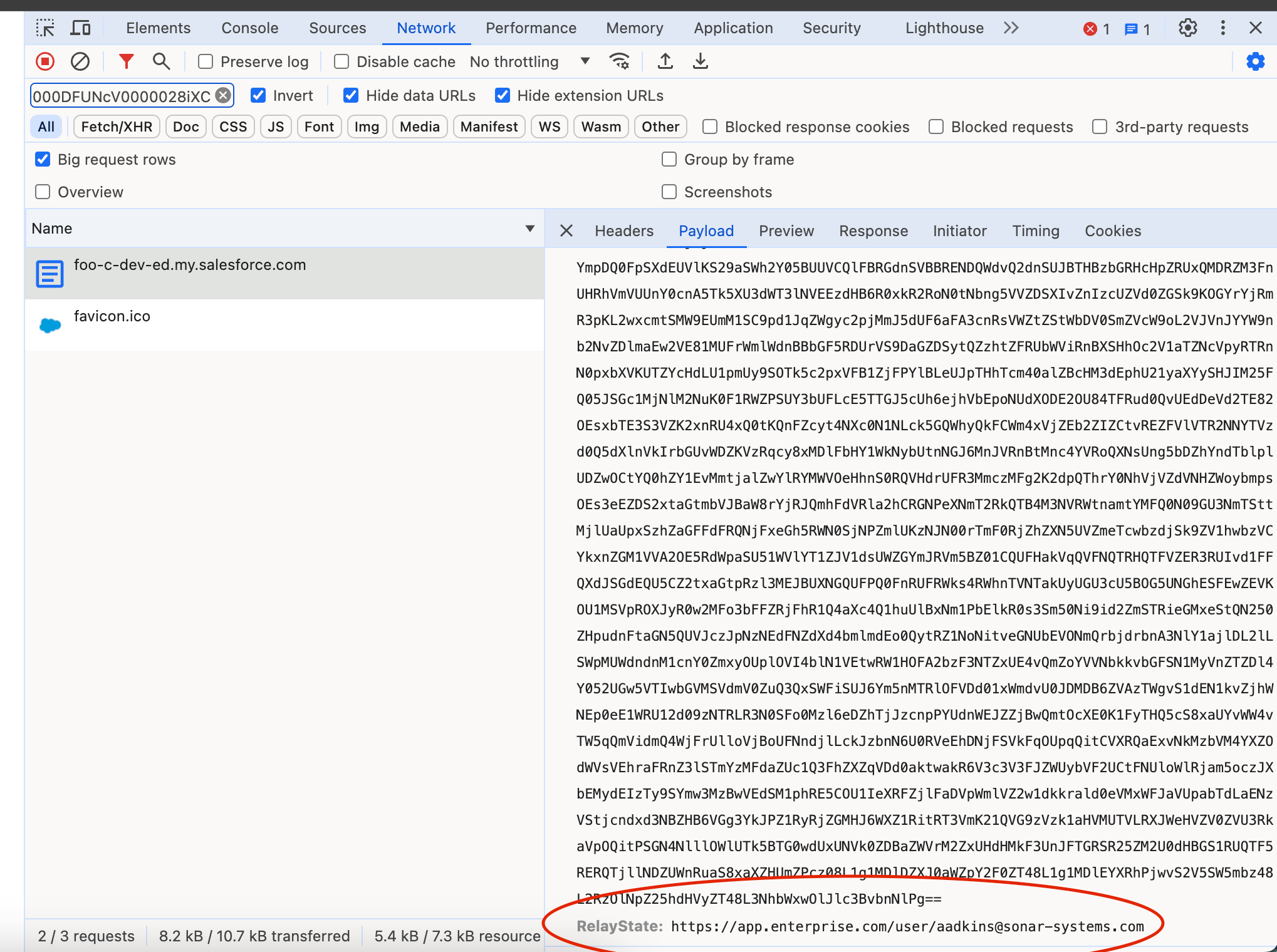

- Redéployez le flux utilisateur et testez la connexion avec un fournisseur de services. Pour vérifier que le mappage NameID fonctionne correctement, utilisez les outils de développement de votre navigateur pour afficher la réponse SAML.

Problèmes résolus

- Les mises à jour des paramètres d’extension de services n’étaient pas déployées.

- Les extensions de services qui sont ajoutées aux flux utilisateurs présentent désormais un aspect et une ergonomie identiques.

23/04/2024 : extension de services Build Relay State, expérience d’extension de services, et mises à jour de la documentation !

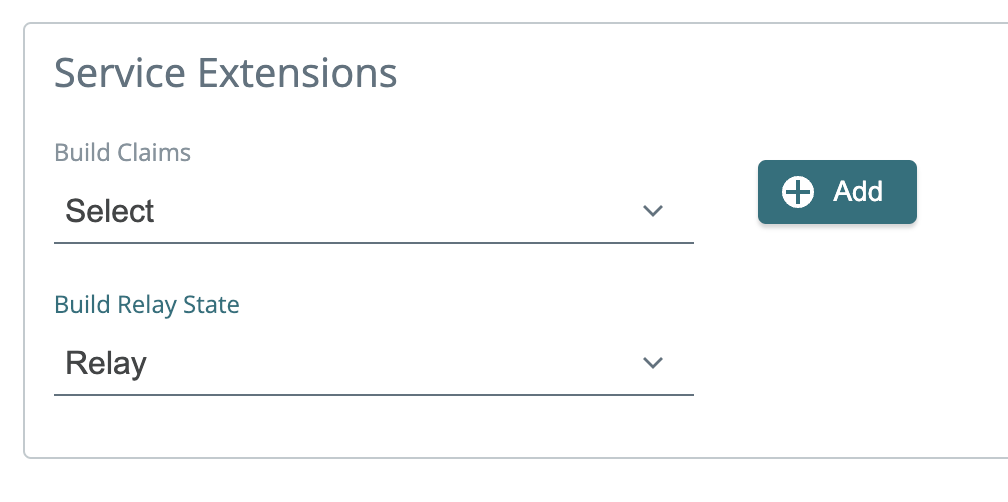

Extension de services Build Relay State

L’URL dynamique RelayState pour les flux utilisateurs de type SAML app peut désormais être personnalisée avec l’extension de services Build Relay State. Cette extension permet d’améliorer la flexibilité et l’expérience utilisateur lors des processus d’authentification unique (SSO) en permettant de personnaliser les redirections après l’authentification.

Points forts :

- Aperçu des fonctionnalités : permet la personnalisation dynamique des URL de redirection après l’authentification de l’utilisateur, en maintenant des statuts d’utilisateur transparents

- Application cible : spécialement conçu pour les flux utilisateurs d’applications SAML afin d’orienter dynamiquement les utilisateurs en fonction de leurs rôles ou de leurs conditions d’accès initiales.

- Capacités de personnalisation :

- Redirections des utilisateurs personnalisées : dirige les utilisateurs vers des URL spécifiques à un rôle ou adaptées au contexte immédiatement après la connexion.

- Intégration flexible des applications: s’intègre facilement dans les flux de travail SAML existants pour une navigation personnalisée basée sur des critères prédéfinis.

Utilisation :

- Suivez le guide sur la création d’un flux utilisateur SAML.

- Accédez aux extensions de services et cliquez sur Relay State dans la liste située à droite.

- Ajoutez votre propre code ou personnalisez le code d’exemple.

- Ouvrez un flux utilisateur d’application SAML et faites défiler vers le bas jusqu’à la zone d’extension de services. Sous Build Relay, sélectionnez l’extension de services que vous avez créée à l’étape 2. Cette extension de services remplacera les URL d’état de relais définies dans les définitions d’applications SAML associées.

- Déployez le flux utilisateur.

- Pour tester le flux utilisateur, démarrez un flux de connexion initié par le fournisseur d’identité vers votre application. Ouvrez les outils de développement dans votre navigateur et, dans l’onglet « réseau », inspectez les données utiles SAML.

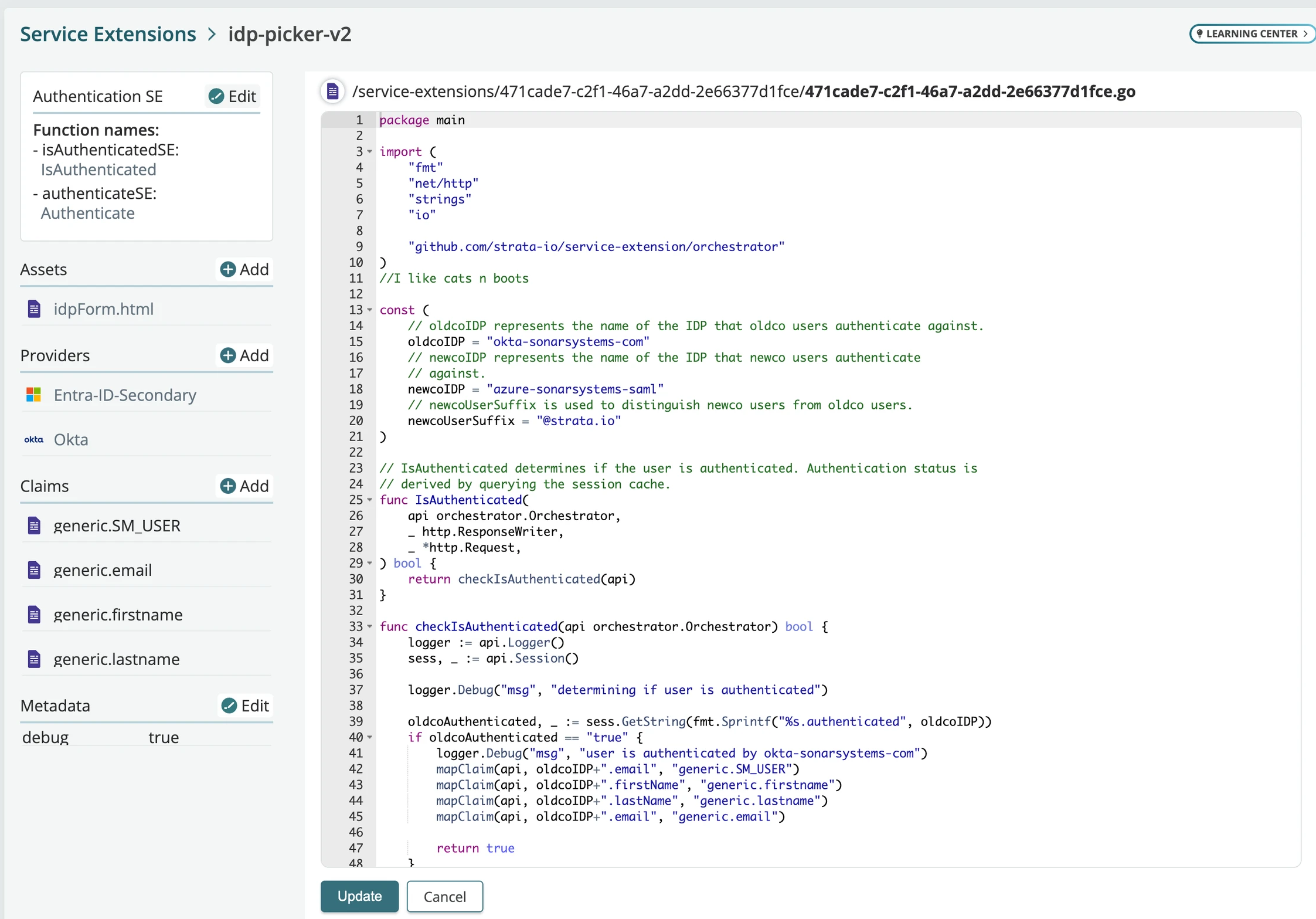

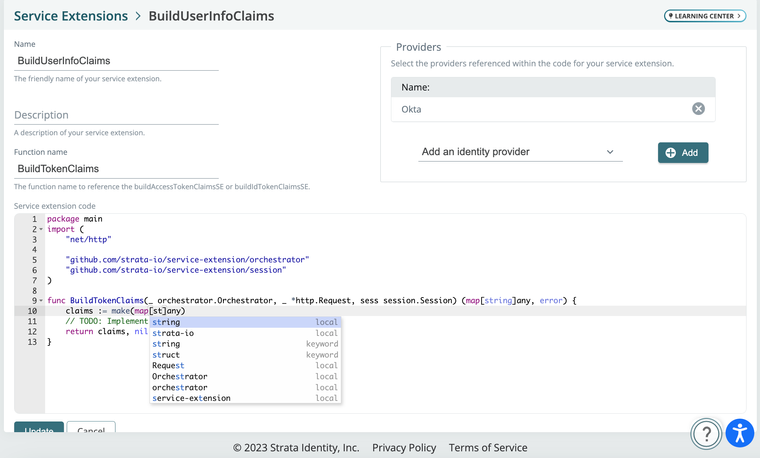

Améliorations de l’expérience d’extension de services

La phase de prévisualisation de notre nouvel éditeur est terminée et il est désormais prêt à être utilisé. Les améliorations apportées sont les suivantes :

- Edition de codes plus importants.

- Retour plus rapide des erreurs de compilation.

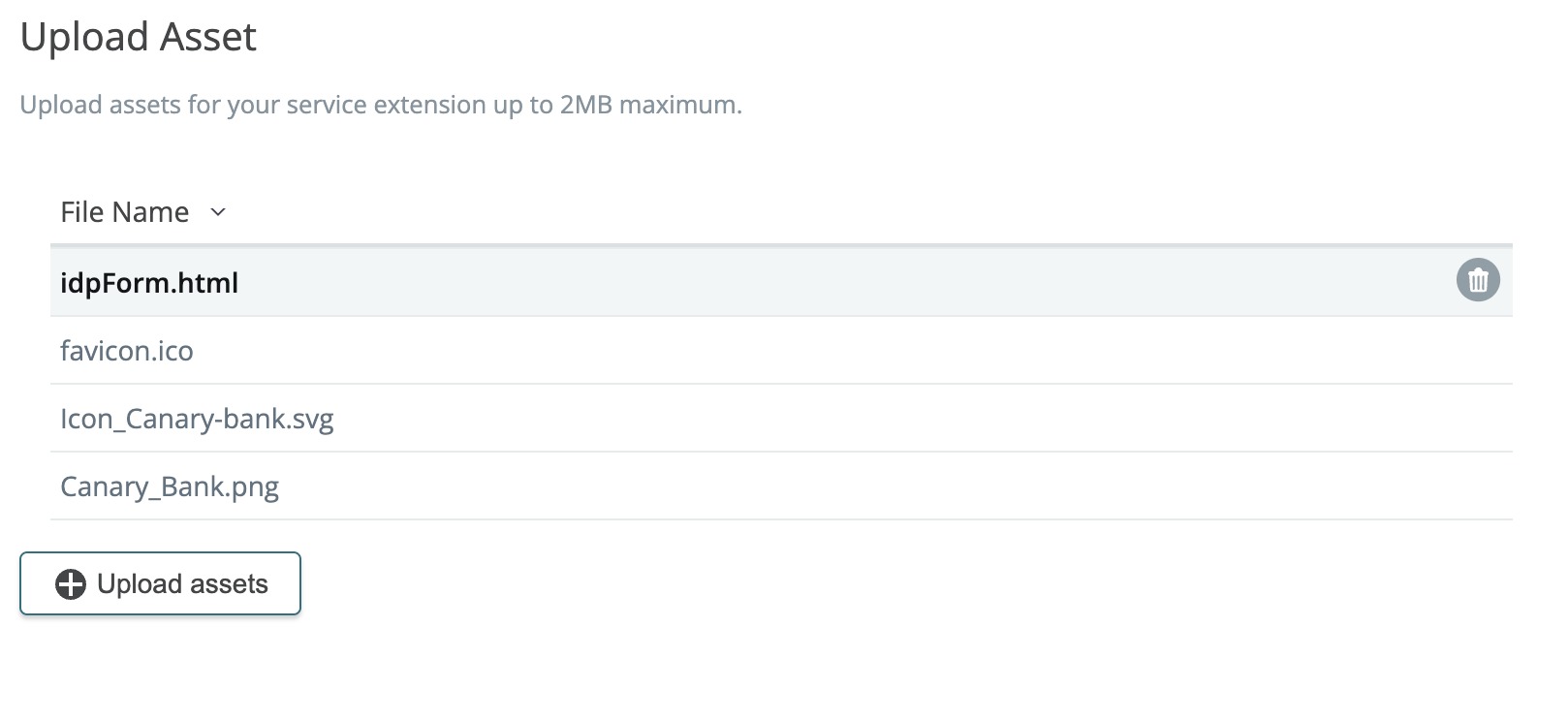

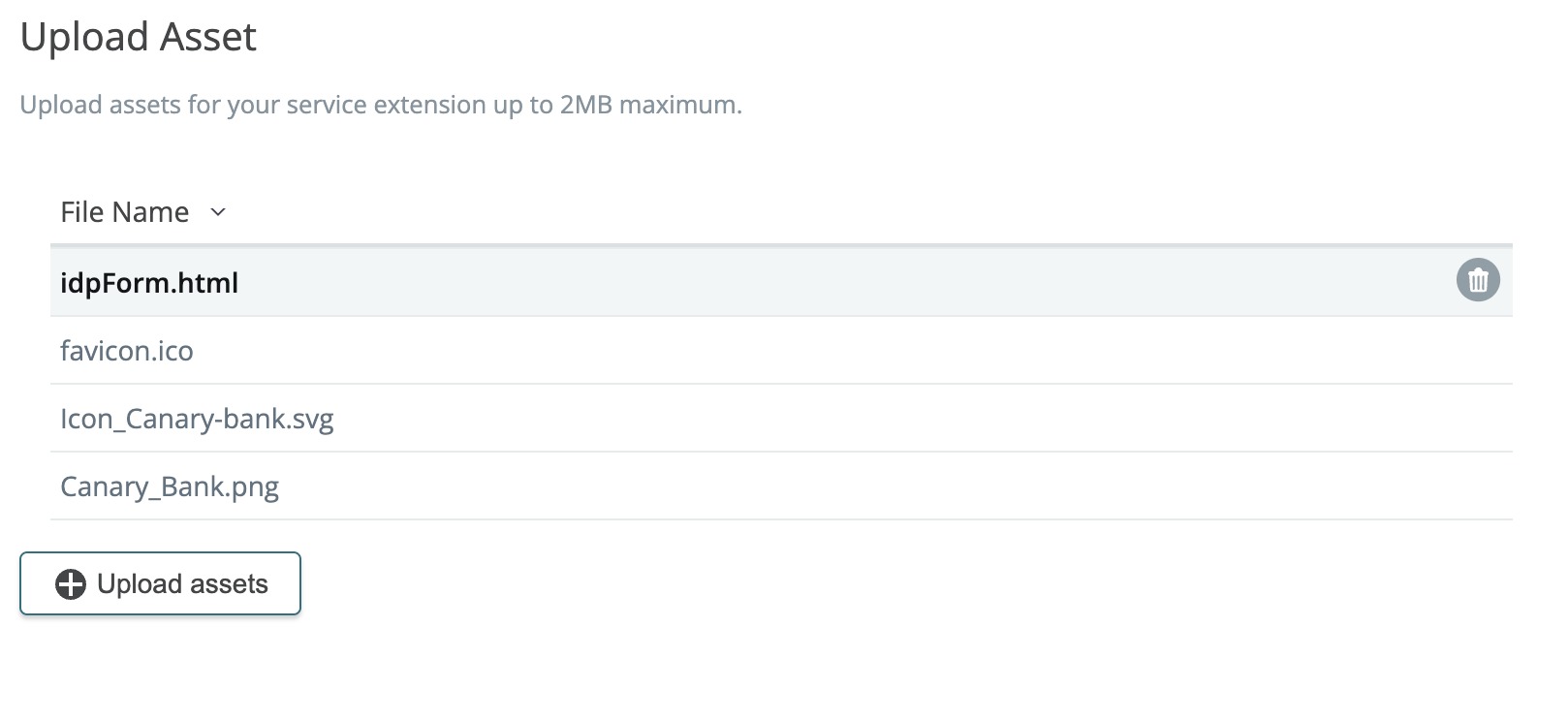

- Téléchargez, visualisez et modifiez des actifs (non binaires) à utiliser avec vos extensions de services.

Ces améliorations ne sont pas encore disponibles pour l’édition des applications de type API (ServeSE).

De plus, la liste des extensions de services est maintenant réorganisée et étiquetée par types d’applications prises en charge (AII, Proxy, SAML et OIDC, SAML).

Nouvelles améliorations apportées à la documentation

Nous proposons de nouveaux guides pour vous accompagner de bout en bout dans le déploiement des flux utilisateurs proxy, SAML et OIDC.

Par ailleurs, vous pouvez désormais consulter la documentation et les notes de mise à jour dans le centre de ressources. Cliquez sur l’icône de point d’interrogation dans le coin inférieur droit de votre écran pour y accéder.

Problèmes résolus

- Le tissu Keycloak dispose désormais du type

OIDCcorrect lors du déploiement.

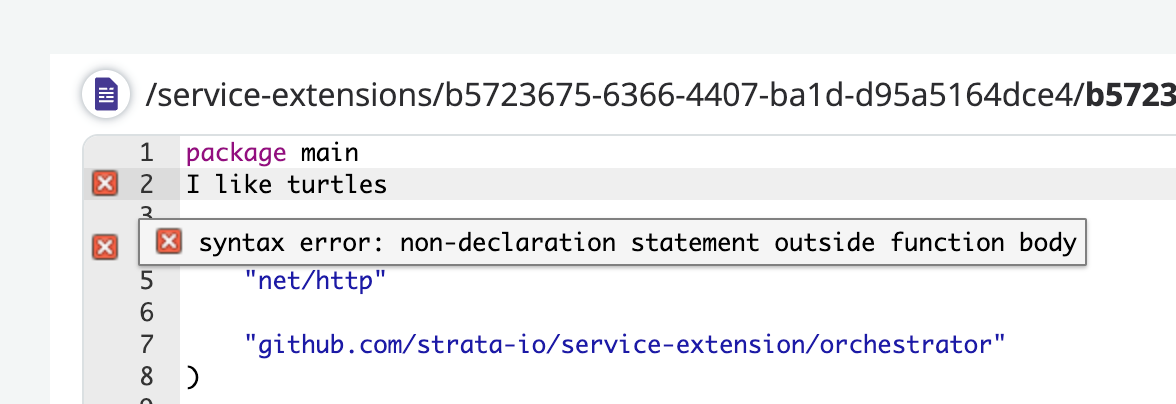

19/04/2024 : correctif de l’éditeur d’extension de services

L’éditeur d’extensions de services affiche désormais les erreurs lors des tentatives de compilation de code non conforme.

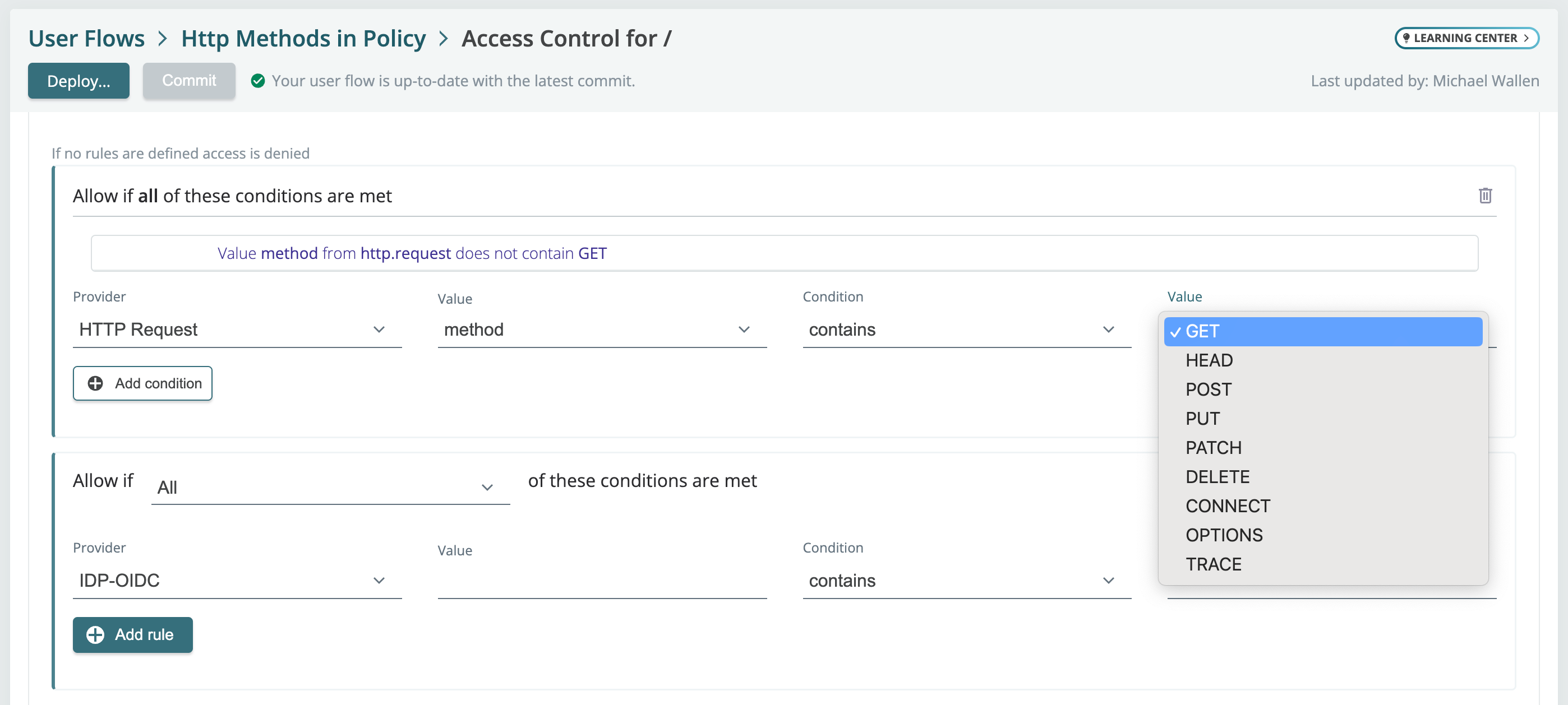

17/04/2024 : restriction de l’accès par le biais de méthodes de requête http pour moderniser les applications basées sur les en-têtes

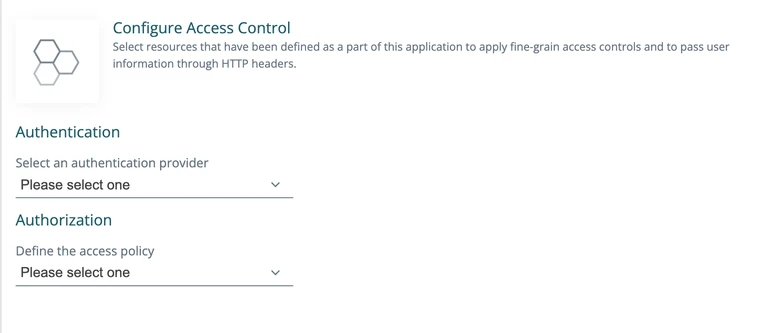

En limitant certaines opérations (telles que DELETE ou PUT) aux seuls utilisateurs autorisés en fonction de leur méthode de requête HTTP, Maverics contribue à atténuer les éventuels risques de sécurité tels que la modification ou la suppression non autorisée de données.

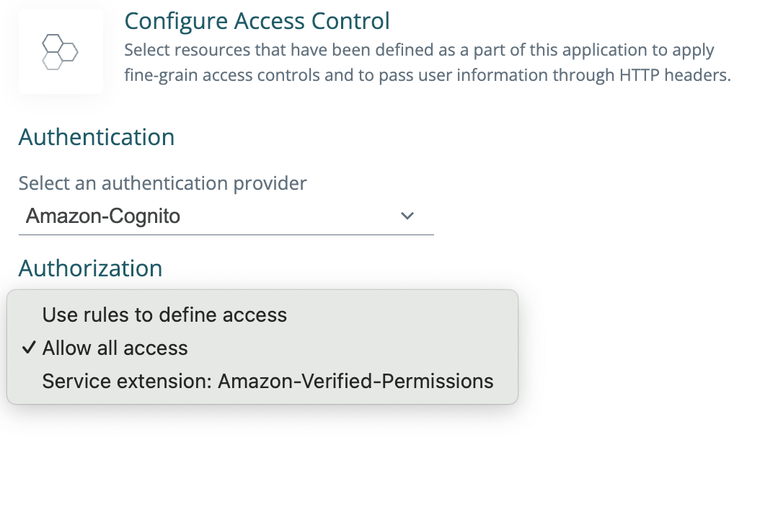

Contrôle d’accès granulaire : Maverics permet désormais aux administrateurs de définir des politiques d’accès pour moderniser les applications basées sur les en-têtes qui sont spécifiques aux méthodes HTTP utilisées dans les requêtes, telles que GET, POST, PUT, DELETE, etc. Cette granularité permet un contrôle plus rigoureux de l’accès aux ressources en fonction de l’action effectuée.

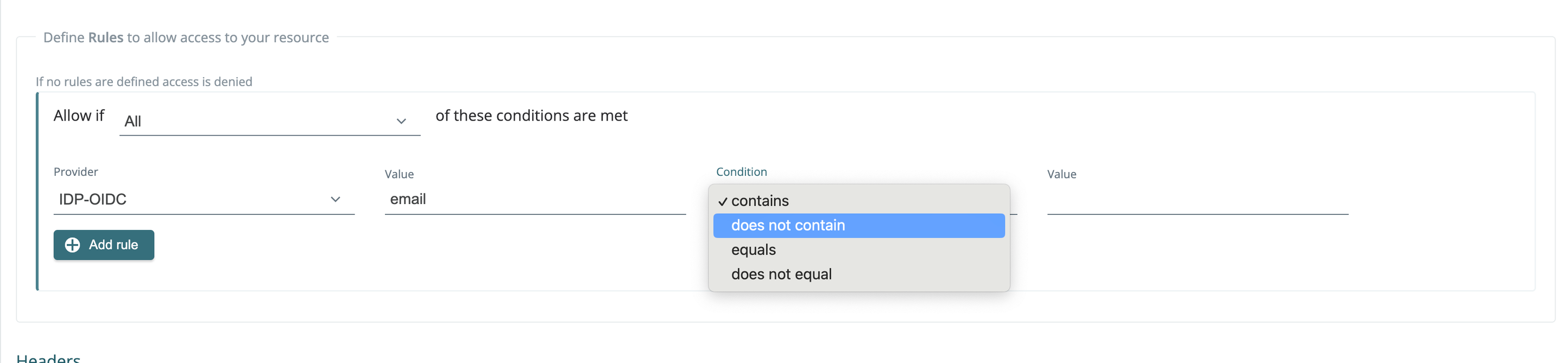

Définition d’une politique basée sur des conditions : lors de la mise en place de politiques de localisation dans Maverics, vous pouvez spécifier la méthode HTTP dans les règles d’autorisation. Cela signifie qu’il est possible de créer des règles d’accès différentes pour la lecture d’une ressource (en utilisant GET) et pour sa modification (en utilisant POST ou PUT).

16/04/2024 : mises à jour de l’ajustement et de la finition

Les drapeaux de pays s’affichent désormais lors de la sélection d’une région sur Maverics.

De plus, au moment de définir une règle dans une politique de localisation, vous pouvez désormais sélectionner « does not contain » (ne contient pas) ou « does not equal » (n’est pas égal).

Problèmes résolus

- Il est désormais possible de supprimer un en-tête et d’en ajouter un autre du même nom à une politique de localisation sans provoquer d’erreur.

- Une page de politique de localisation s’affichera correctement lors de l’ajout d’une extension de services d’en-tête.

10/04/2024 : mises à jour de l’expérience utilisateur et corrections de bogues

Nous avons mis à jour les touches à bascule permettant d’activer la connexion initiée par l’IDP pour les tissus SAML et d’activer la fonction PKCE pour les tissus OIDC.

Problèmes résolus

SameSite=Laxest désormais correctement défini dans les cookies de rappel de connexion.- Lorsque vous déployez un type d’application proxy avec une extension de services Upstream Login, l’extension de services est désormais correctement intégrée sous upstreamLogin.

- Dans les flux SSO, les adresses électroniques ne sont plus sensibles à la casse (par exemple, si un IDP envoie

[email protected]et[email protected], ces comptes seront traités comme un seul et même utilisateur et l’utilisateur ne sera pas invité à créer de nouveau compte). - Les types de tissus OIDC n’afficheront plus de valeurs par défaut vides pour les champs d’application.

04/04/2024 : correctifs d’extension de services

Problèmes résolus

- Vous ne pouvez plus supprimer les extensions de services qui sont référencées dans un flux utilisateur.

- L’ajout d’une extension de services « Create Header » (Créer un en-tête) ne produit plus d’erreur de rendu.

- Vous pouvez maintenant supprimer les extensions de services qui possèdent des ressources.

25/03/2024 : ajustements, finitions et améliorations des fonctionnalités

- Ajout des préférences de vérification d’état pour Entra ID & Okta (OIDC) pour l’intervalle et la durée en secondes.

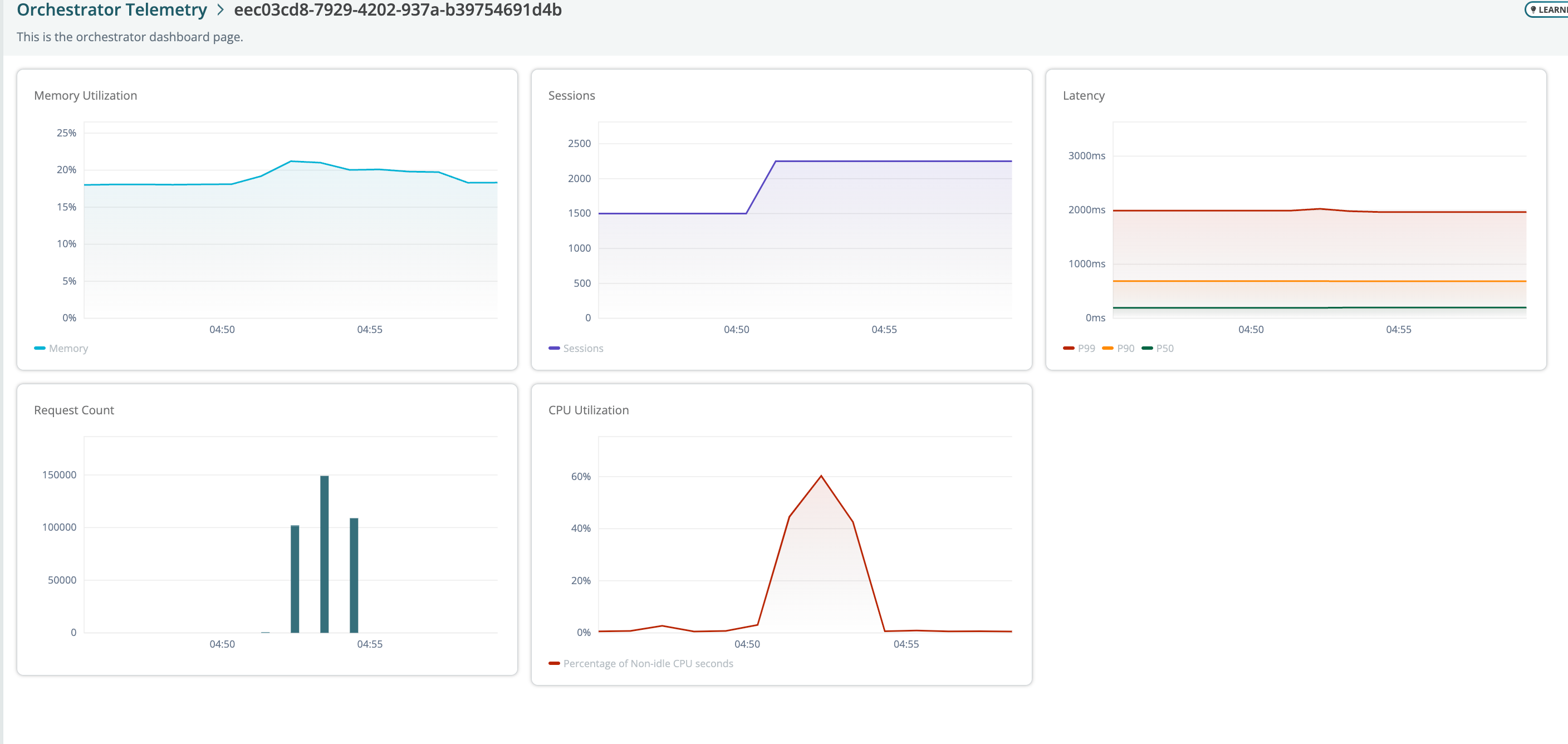

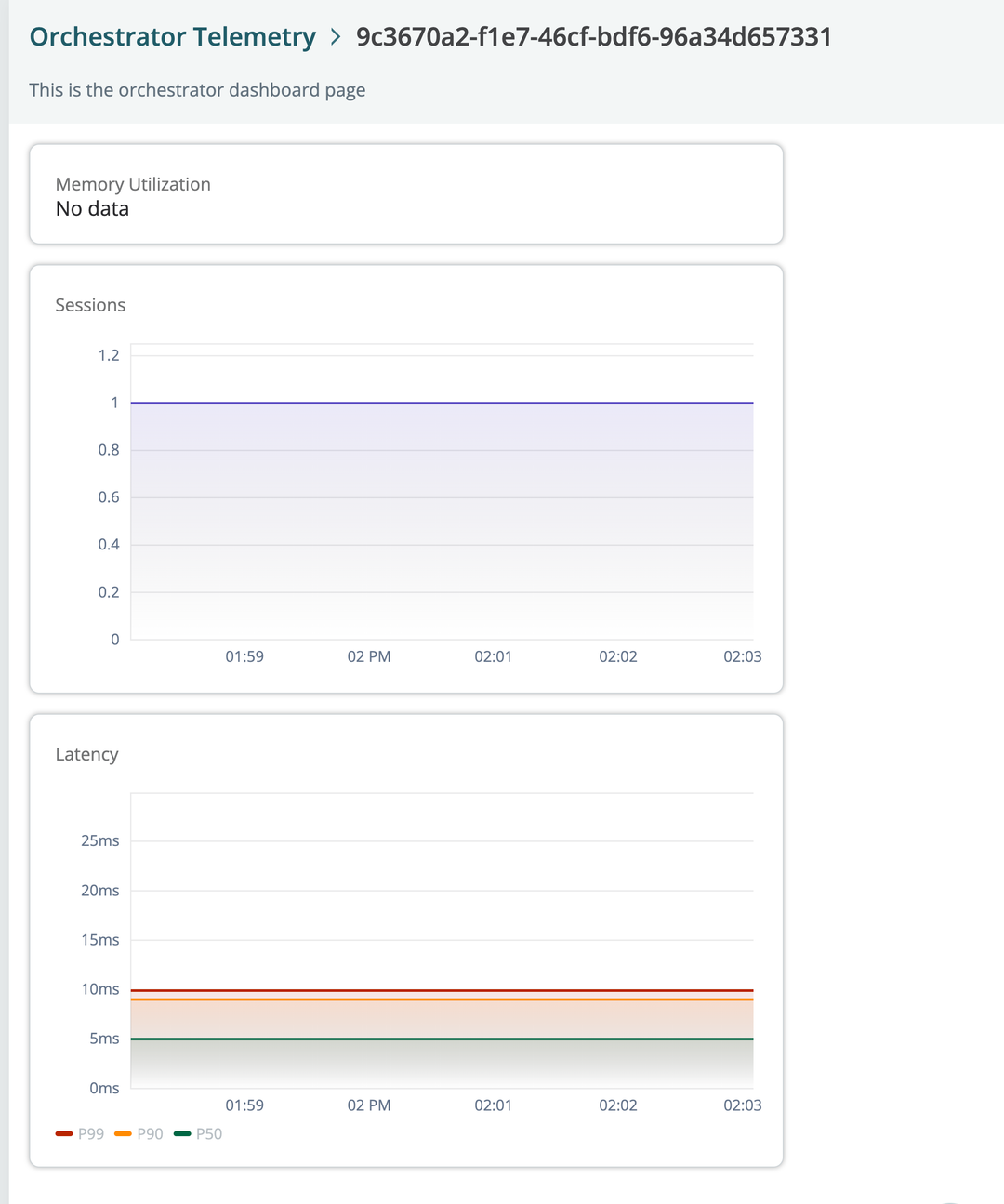

- Légendes en survol, lissage des graphiques, mise à l’échelle, comptage des demandes avec les codes de réponse, et amélioration du comportement et de la précision de la télémétrie de l’orchestrateur.

- Vous pouvez désormais sélectionner un fournisseur ou une valeur statique lorsque vous définissez des en-têtes dans un flux utilisateur.

- Vous pouvez désormais ajouter des en-têtes lors de la création ou de la modification des flux utilisateurs dans Safari.

19/03/2024 : problèmes résolus

- Les fournisseurs sont désormais inclus dans l’importation des extensions de services.

- Poursuite des travaux d’ajustement et de finition de la télémétrie et des graphiques de l’orchestrateur.

- Correction d’un problème concernant les zones géographiques en dehors des États-Unis, où des types d’applications d’en-tête obsolètes étaient disponibles et des options de tissu incorrectes apparaissaient.

15/03/2024 : mise à jour des graphiques de télémétrie

De nouveaux graphiques ont été ajoutés avec des conseils en survol illustrant les points de données.

Problème résolu

- L’importation d’un paquet avec une extension de services prend désormais en charge l’importation des métadonnées.

08/03/2024 : prise en charge des paquets .tar.gz

Il est désormais possible d’importer des paquets *.tar.gz contenant des extensions de services avec des actifs.

07/03/2024 : réglages de l’orchestrateur dans les environnements

Lors de la mise à jour des paramètres de l’orchestrateur dans les environnements, il est nécessaire de redémarrer manuellement vos orchestrateurs pour que les modifications soient prises en compte. Nous avons ajouté une bannière pour vous rappeler de démarrer vos orchestrateurs sur la section « edit ». Nous avons également amélioré la description du paramètre URL de l’orchestrateur.

06/03/204 : correction des mises à jour des applications API

Correctif de la duplication des extensions de services (SE, Service Extensions) non comprise dans un paquet de déploiement

Ce problème consiste en un scénario dans lequel un déploiement contenant deux flux utilisateurs faisant référence à la même extension de services entraînait ("…Service Extension: unable to read file…”) dans les journaux de l’orchestrateur. Pour corriger le paquet, vous devez effectuer l’une des opérations suivantes :

- Accédez à l’environnement et cliquez sur « Redeploy » OU

- Validez et déployez le nouveau flux utilisateur.

Avec cette version, les nouveaux déploiements et les redéploiements généreront un paquet qui inclura les extensions de services dupliquées.

01/03/2024 : prise en charge du téléchargement/déploiement d’actifs binaires dans les extensions de services

Vous pouvez désormais télécharger et déployer des types de fichiers binaires en tant qu’actifs avec vos extensions de services. Ces actifs peuvent être utilisées pour les applications API.

Limites connues

- La liste des flux utilisateurs peut sembler plus lente à afficher lorsqu’elle contient des références à des extensions de services contenant des actifs.

- Actuellement, l’importation ne prend pas en charge les paquets qui incluent des extensions de services contenant des actifs.

29/02/2024 : actifs d’extension de services et correctif pour les mises à jour des métadonnées des extensions de services

Il est désormais possible de télécharger et de déployer des actifs qui peuvent être utilisés en tant que ressources auxiliaires dans vos extensions de services.

Problème résolu

- Les mises à jour des métadonnées d’extension de services sont désormais correctement déployées.

08/03/2024 : prise en charge des paquets .tar.gz

Il est désormais possible d’importer des paquets *.tar.gz contenant des extensions de services avec des actifs.

07/03/2024 : réglages de l’orchestrateur dans les environnements

Lors de la mise à jour des paramètres de l’orchestrateur dans les environnements, il est nécessaire de redémarrer manuellement vos orchestrateurs pour que les modifications soient prises en compte. Nous avons ajouté une bannière pour vous rappeler de démarrer vos orchestrateurs sur la section « edit ». Nous avons également amélioré la description du paramètre URL de l’orchestrateur.

06/03/204 : correction des mises à jour des applications API

Correctif de la duplication des extensions de services (SE, Service Extensions) non comprise dans un paquet de déploiement

Ce problème consiste en un scénario dans lequel un déploiement contenant deux flux utilisateurs faisant référence à la même extension de services entraînait ("…Service Extension: unable to read file…”) dans les journaux de l’orchestrateur. Pour corriger le paquet, vous devez effectuer l’une des opérations suivantes :

- Accédez à l’environnement et cliquez sur « Redeploy » OU

- Validez et déployez le nouveau flux utilisateur.

Avec cette version, les nouveaux déploiements et les redéploiements généreront un paquet qui inclura les extensions de services dupliquées.

01/03/2024 : prise en charge du téléchargement/déploiement d’actifs binaires dans les extensions de services

Vous pouvez désormais télécharger et déployer des types de fichiers binaires en tant qu’actifs avec vos extensions de services. Ces actifs peuvent être utilisées pour les applications API.

Limites connues

- La liste des flux utilisateurs peut sembler plus lente à afficher lorsqu’elle contient des références à des extensions de services contenant des actifs.

- Actuellement, l’importation ne prend pas en charge les paquets qui incluent des extensions de services contenant des actifs.

29/02/2024 : actifs d’extension de services et correctif pour les mises à jour des métadonnées des extensions de services

Il est désormais possible de télécharger et de déployer des actifs qui peuvent être utilisés en tant que ressources auxiliaires dans vos extensions de services.

Problème résolu

- Les mises à jour des métadonnées d’extension de services sont désormais correctement déployées.

23/02/2024 : correction de bogues

Problèmes résolus

- Il n’est plus possible de définir un environnement d’évaluation pour une utilisation en production.

- Les applications proxy qui contiennent des règles dans les politiques d’accès peuvent désormais être importées et affichées correctement.

20/02/2024 : correctifs pour les environnements et améliorations

Dans le flux utilisateur d’une application proxy, vous pouvez désormais sélectionner une extension de services dans une règle de politique d’accès et utiliser les réclamations définies dans l’extension de services.

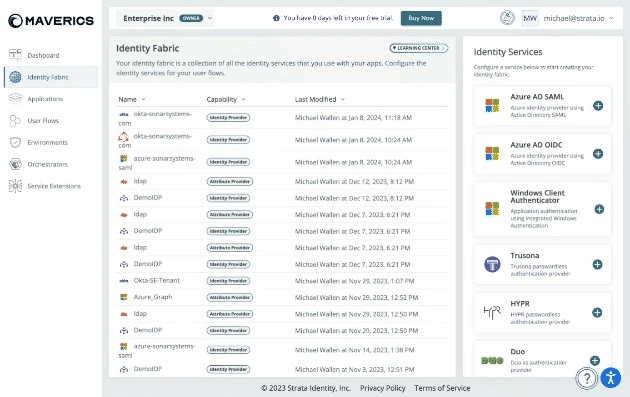

Les instances Azure AD ont été actualisées pour devenir Entra ID (conformément aux mises à jour de la marque Microsoft).

Nous avons également amélioré la cohérence et la clarté des noms et des descriptions des cartes du tissu d’identité.

Problème résolu

- Correction d’un problème qui empêchait les utilisateurs de créer ou de modifier un environnement existant

15/02/2024 : canary Bank et amélioration du déploiement de l’extension de services

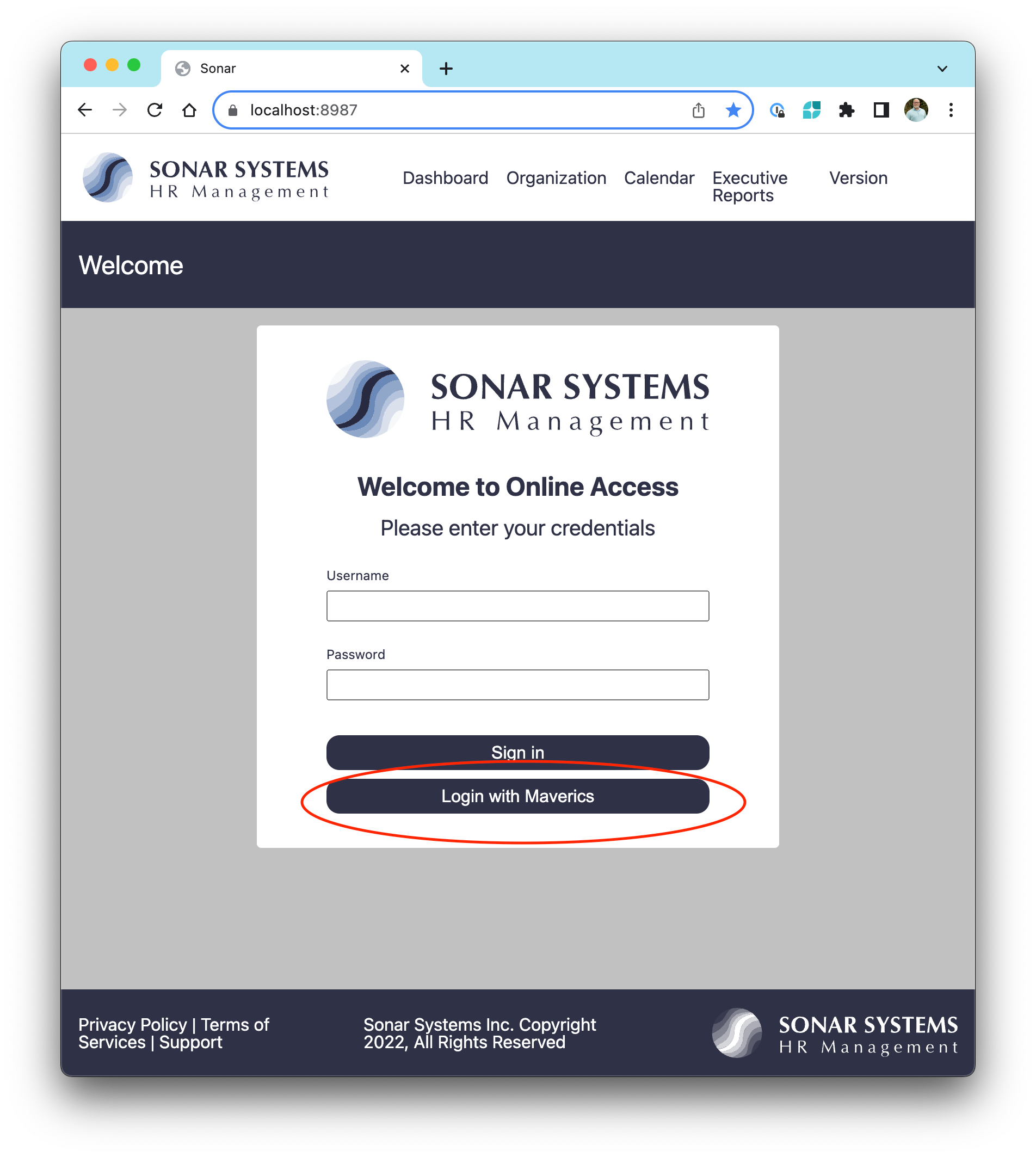

Les cinq recettes de notre centre d’apprentissage ont été mises à jour pour utiliser Canary Bank au lieu de Sonar. Cette mise à jour inclut également des noms plus clairs pour les tissus importés, les applications et les flux utilisateurs.

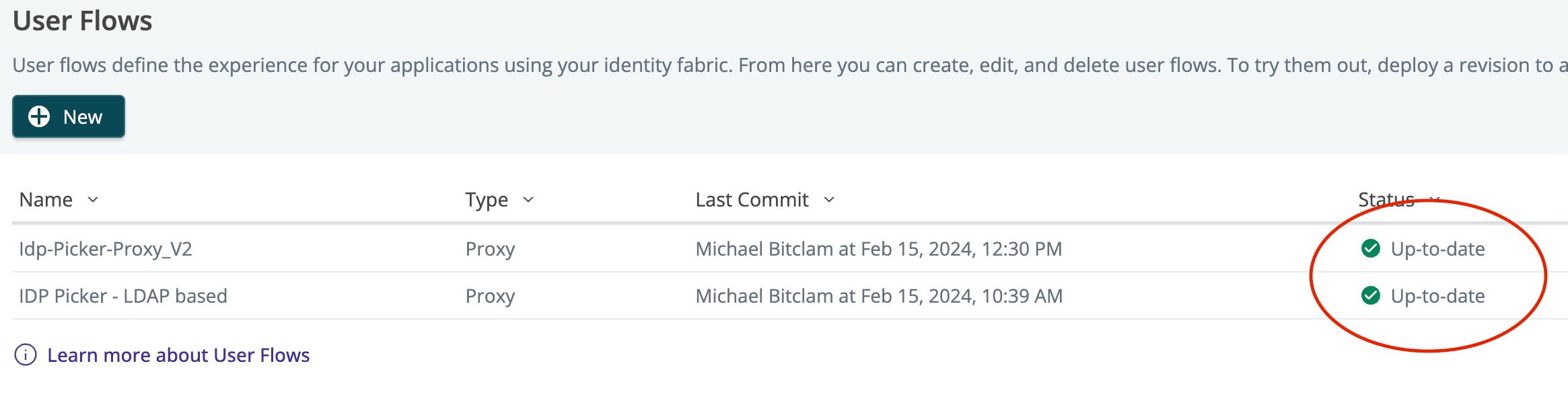

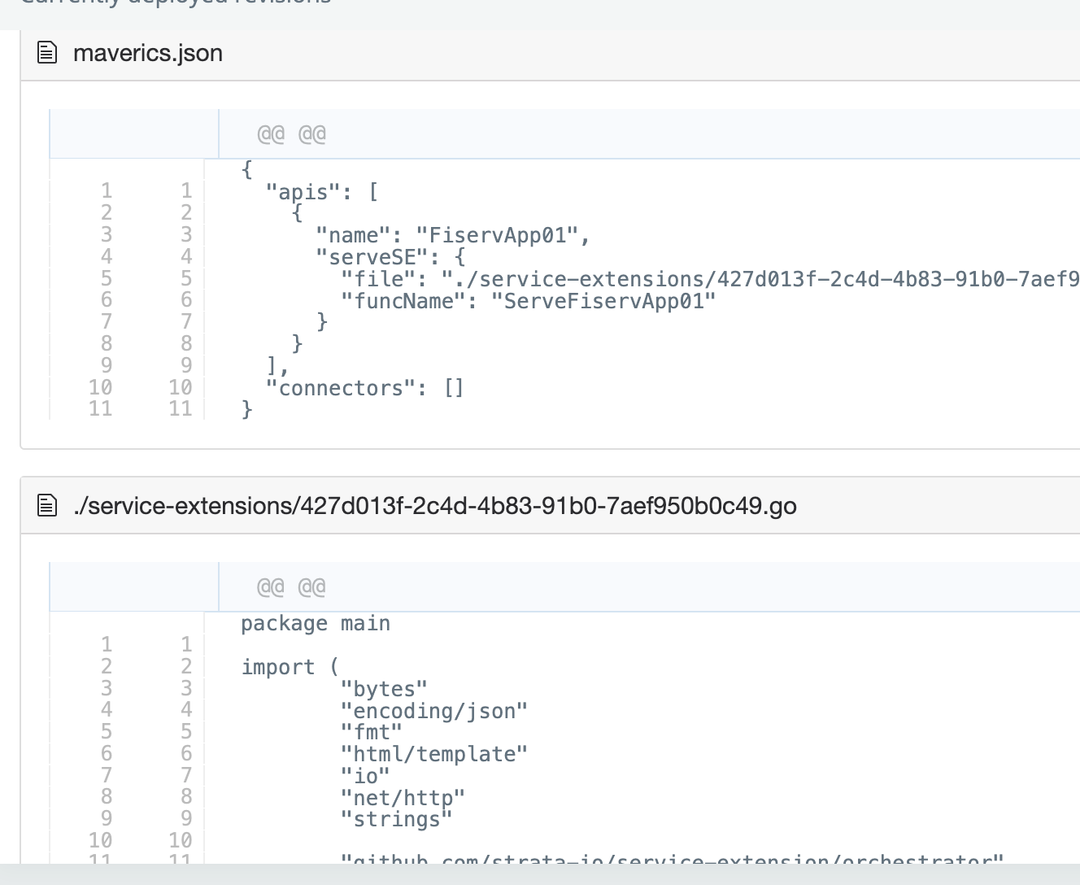

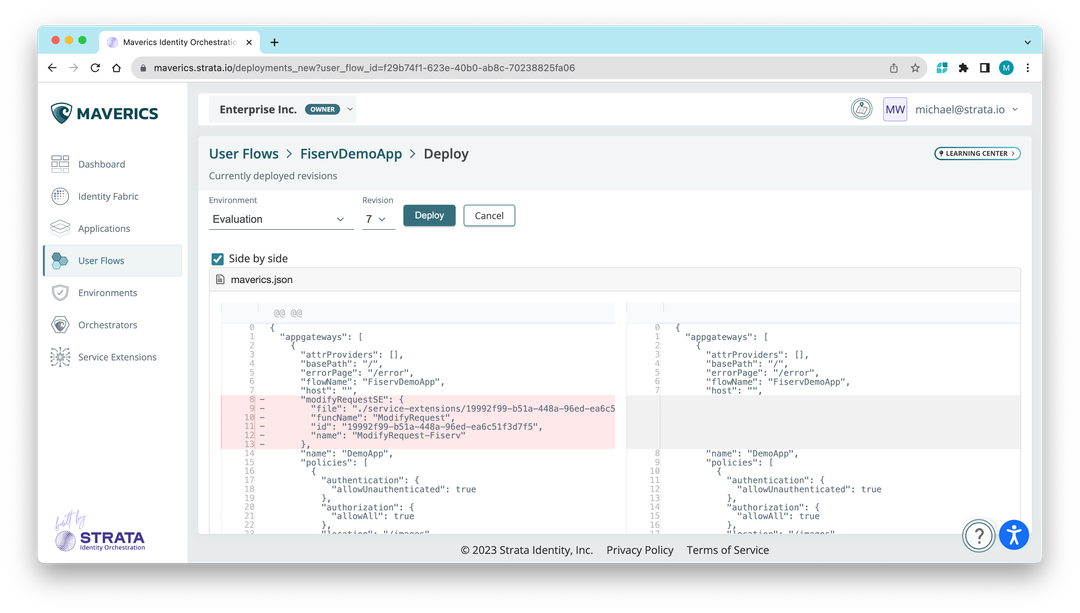

Instantanés d’extension de services créés lors du déploiement des révisions de flux utilisateur

Lorsque vous validez et déployez un flux utilisateur, un instantané du code de l’extension de services est enregistré avec la révision. Cela vous permet de revenir à cet instantané lorsque vous déployez une révision précédente.

Si vous déployez plusieurs flux utilisateurs qui font référence à une extension de services mise à jour, ils doivent tous être validés et afficher un statut « Up-to-date » pour que l’extension de services puisse être mise à jour.

Problèmes résolus

- Les fournisseurs d’attributs peuvent désormais être sélectionnés de manière plus fiable lors de la création d’une règle de politique d’accès dans un flux utilisateur de type application proxy.

- Lors de l’importation, il vous est désormais demandé d’ajouter le nom de l’environnement lorsque vous sélectionnez l’environnement local ou l’environnement d’évaluation.

12/02/2024 : problème résolu

La version précédente comprenait une modification qui déplaçait les extensions de services dans un sous-répertoire du paquet déployé. La configuration JSON déployée n’incluait pas ce chemin et entraînait une erreur au démarrage de l’orchestrateur au cours de laquelle l’extension de services ne pouvait pas être trouvée. Nous avons introduit un correctif pour les sous-répertoires d’extensions de services incorrects dans les chemins d’accès au paquet et à la configuration. Avec ce correctif, vous pouvez désormais réengager/déployer des flux utilisateurs avec des extensions de services.

08/02/2024 : CyberArk est maintenant disponible dans le tissu d’identité

Vous pouvez désormais ajouter CyberArk en tant que fournisseur d’identité à votre tissu d’identité. Vous pouvez utiliser une connexion SAML ou OIDC avec les offres Workforce et B2B de CyberArk avec Maverics. Suivez le nouveau guide du centre d’apprentissage pour vous lancer.

Nous avons également mis à jour les descriptions dans les flux utilisateurs pour une lecture plus claire.

Nous avons apporté quelques corrections en arrière-plan afin que vous puissiez désormais importer et exporter des flux utilisateurs de type application proxy qui contiennent des politiques de localisation comportant des règles. Cependant, lors de l’importation, ils n’apparaissent pas sur la page des politiques.

06/02/2024 : correction de bogues

- Nous avons résolu un problème d’importation qui empêchait les paquets contenant une combinaison d’applications et d’extensions de services d’être importés.

- Nous avons également résolu un problème qui provoquait une malformation du contenu du paquet d’évaluation (par exemple, maverics.env) lors de la création asynchrone d’un environnement d’évaluation. À présent, l’accès à certaines actions est désactivé en toute sécurité pendant la création de l’environnement d’évaluation, et le statut « Creating environment » (Création de l’environnement) apparaît. Attendez quelques instants avant d’actualiser la page, les actions redeviendront disponibles.

04/02/2024 : correctif d’un bogue sur les expressions rationnelles

- Nous avons ajouté un correctif relatif aux noms de politiques d’emplacement d’expressions rationnelles comportant une barre oblique inverse.

02/02/2024 : mises à jour de d’ajustement et de finition

- Certains messages d’erreur apparaissent en raison d’une mauvaise configuration de l’environnement lors du déploiement de la configuration.

- Un avertissement de contrôle supplémentaire a été ajouté à la configuration du flux utilisateur et aux déploiements afin de détecter certaines erreurs de configuration courantes.

- Les applications ne peuvent plus être supprimées si elles sont liées à un flux utilisateur.

- Toutes les vues de listes bénéficient désormais d’un design actualisé.

Problème résolu

- Correction d’une anomalie due à une configuration invalide qui entraînait l’affichage d’une page d’erreur Cloudflare.

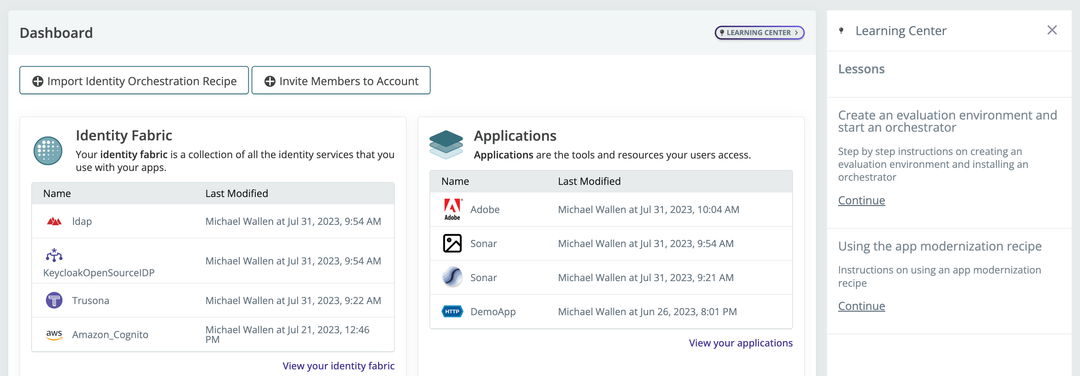

29/01/2024 : nouvelle leçon disponible dans le Learning Center pour Microsoft Entra ID et autres améliorations

Cliquez sur l’icône Learning Center en haut à droite de l’écran de Maverics pour accéder à notre nouvelle leçon, Extend Microsoft Entra ID to Legacy, Non-Standard Apps (Intégrer Microsoft Entra ID dans les applications existantes et non standard). Vous aurez besoin d’un accès à un locataire Entra ID pour intégrer et créer un utilisateur test pour les flux de connexion.

Nouvelles vues de listes

Les vues en liste bénéficient d’un nouvel aspect permettant de faciliter la sélection et le tri.

Mise à jour de la liste par défaut des politiques d’accès

Auparavant, les nouvelles politiques d’emplacement étaient définies par défaut par une politique non valide qui entraînait une erreur de l’orchestrateur et un échec au démarrage. Désormais, lorsqu’une nouvelle politique est ajoutée, vous devez sélectionner une politique d’authentification (autoriser les accès non authentifiés, exiger l’authentification par un fournisseur d’identité ou une extension de services) et d’autorisation (autoriser tous les accès, utiliser une règle ou une extension de services) valide.

Améliorations apportées à l’environnement d’évaluation

- Les utilisateurs ne peuvent désormais disposer que d’un seul environnement d’évaluation à la fois.

- La création d’un environnement d’évaluation est désormais plus rapide.

- L’utilisation du port :443 pour Linux eval posait problème car il s’agissait d’un port réservé. Le port par défaut pour les contenus d’évaluation et les leçons est passé de :443 à :8443.

- Lle fichier maverics.env a été mis à jour pour utiliser :8443

- Les URL de démonstration du Learning Center et les définitions du tissu d’identité ont été mises à jour vers le port 8443.

19/01/2024 : authentification unique (SSO) pour les comptes

Les propriétaires de comptes peuvent désormais sécuriser l’accès à leurs comptes Maverics grâce à l’authentification unique ! Consultez notre documentation ici.

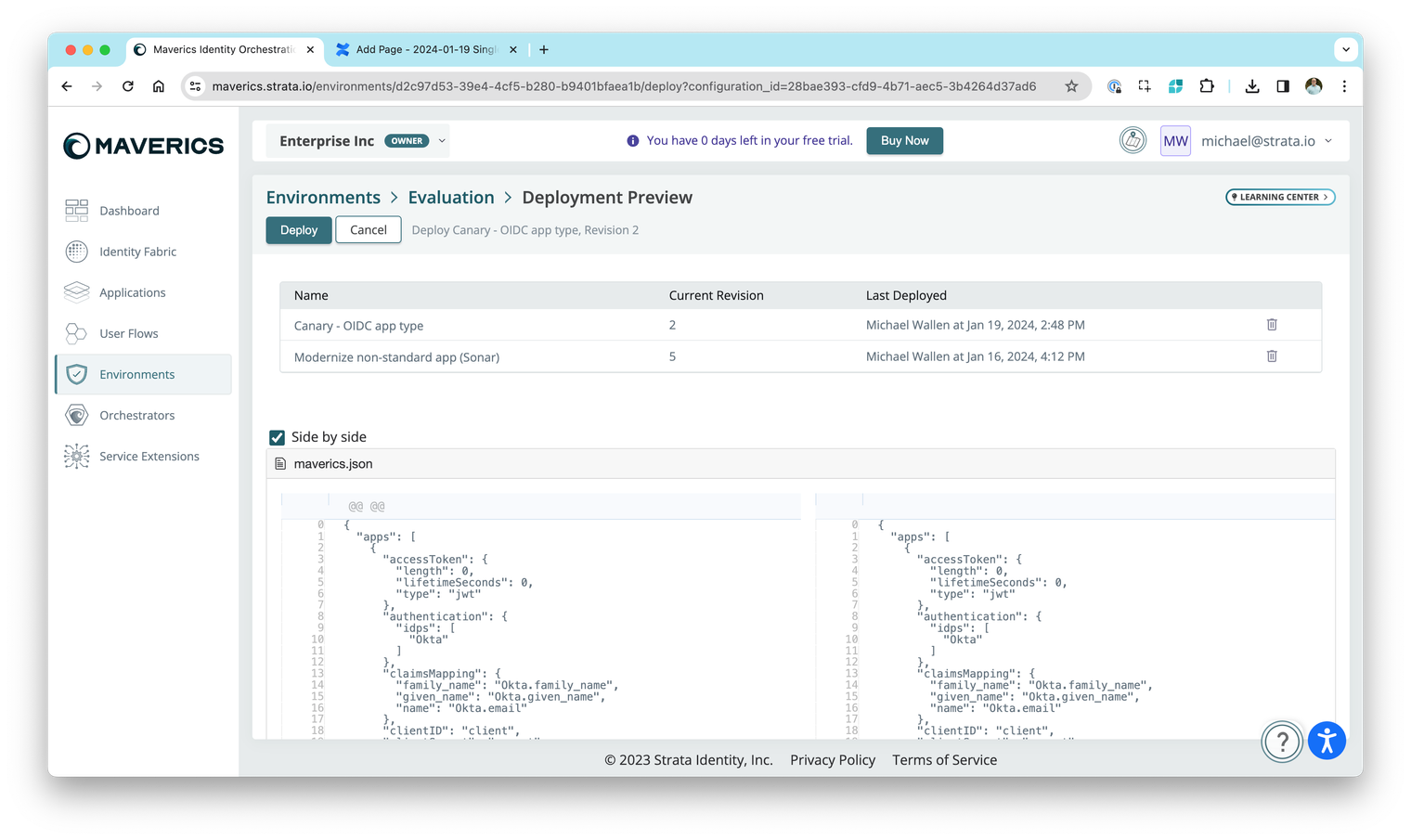

Déploiements de flux utilisateur

Lors du déploiement d’un flux utilisateur, vous avez désormais la possibilité de prévisualiser tout le contenu du paquet de déploiement. Cela inclut les autres flux utilisateurs déployés dans cet environnement, la configuration de l’orchestrateur spécifique à cet environnement et toutes les extensions de services.

Problèmes résolus

- Il n’est plus possible de marquer un environnement d’évaluation pour la production.

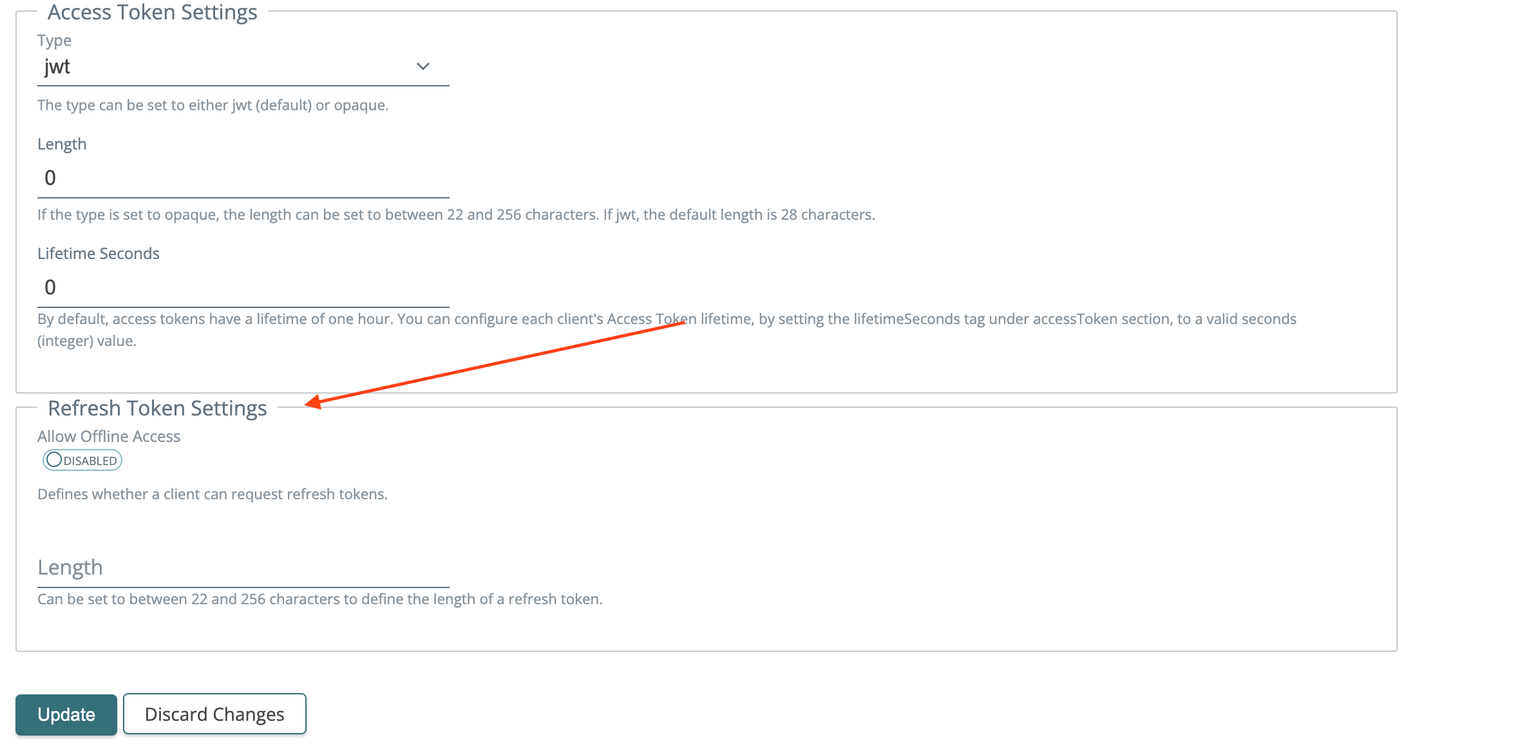

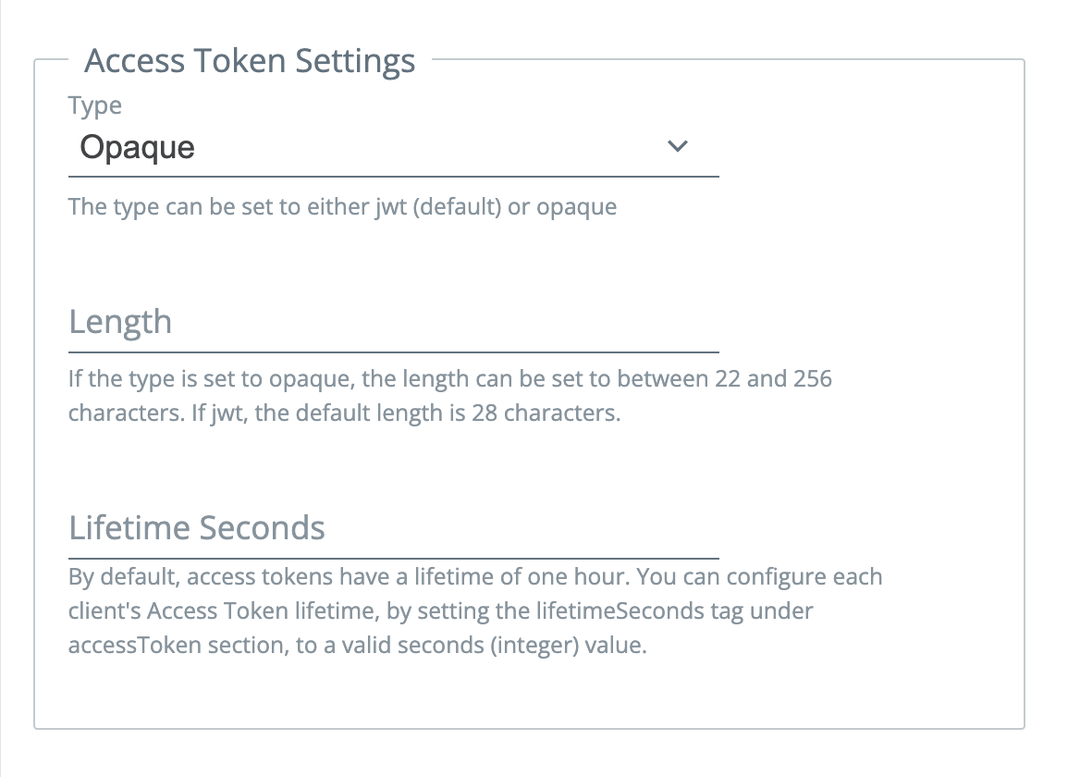

02/01/2024 : paramètres du jeton d’actualisation de l’application OIDC

Lors de la définition d’un type d’application OIDC, vous pouvez désormais spécifier des options de jeton d’actualisation.

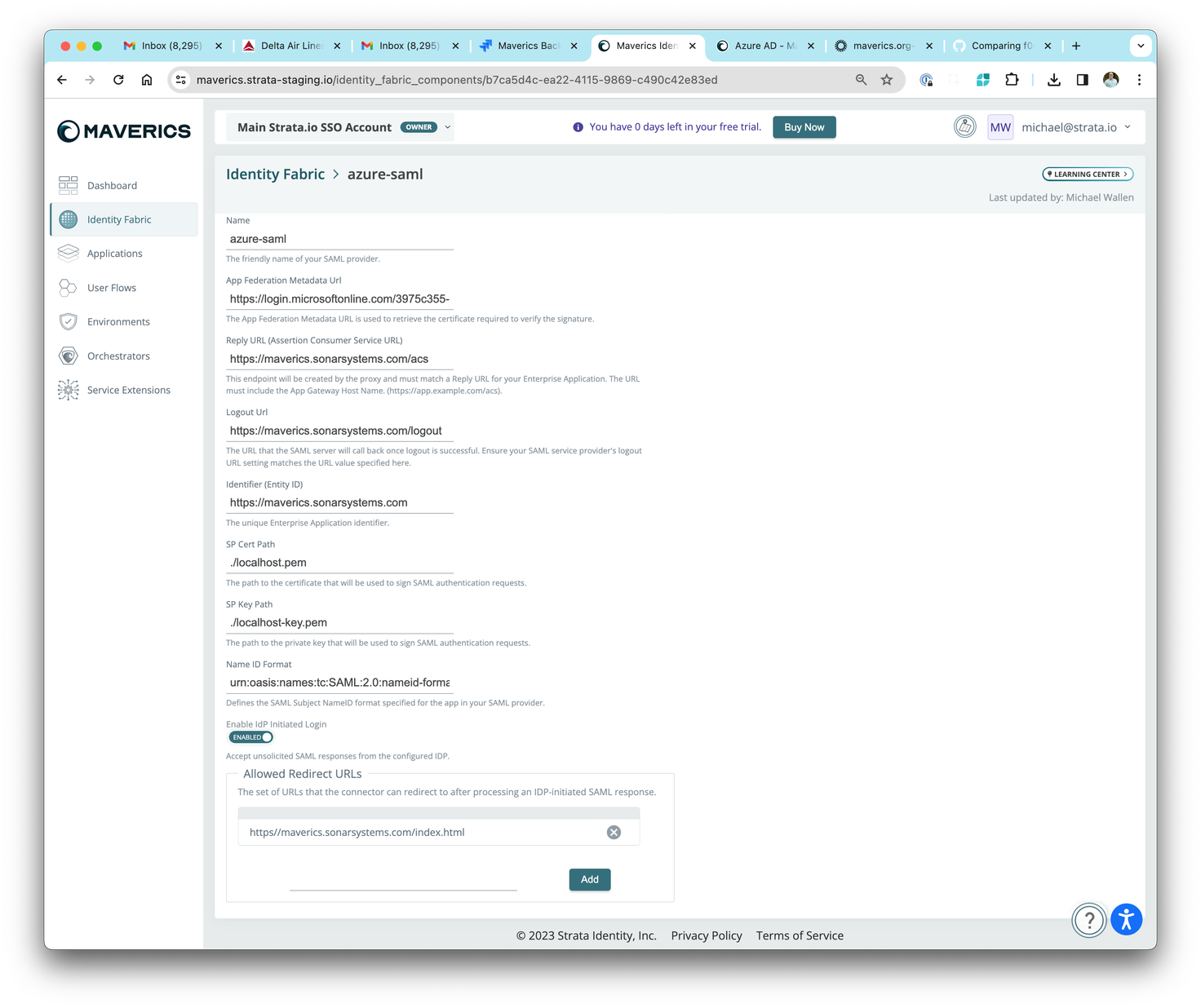

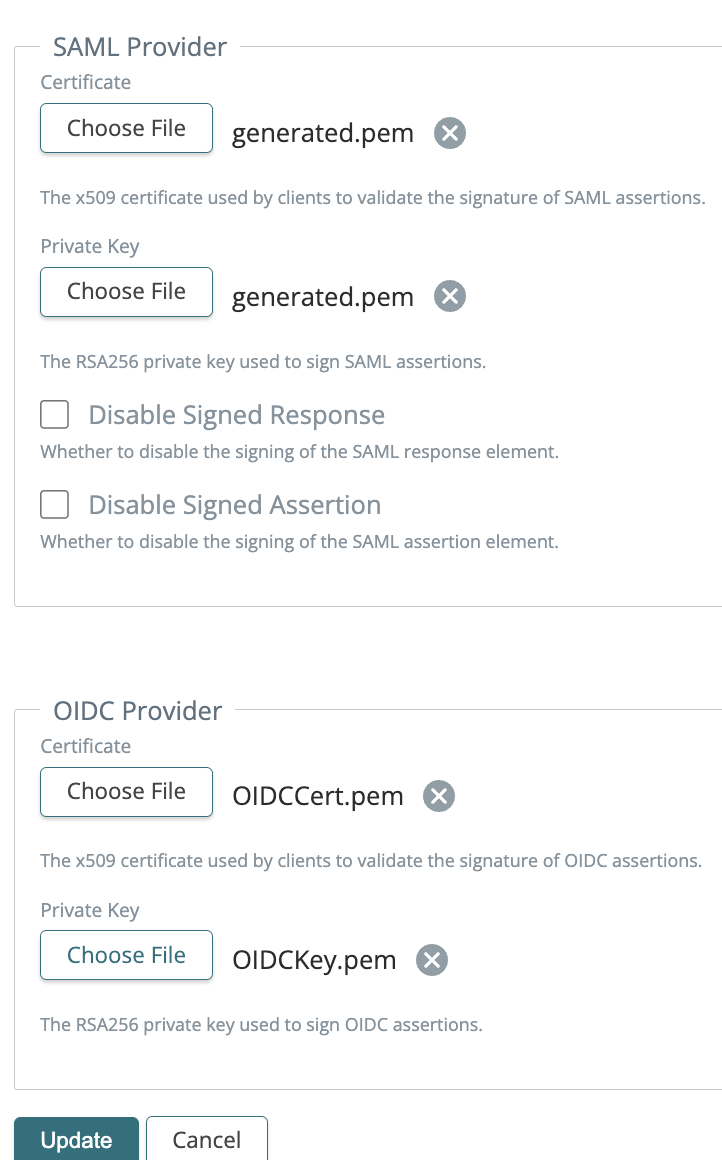

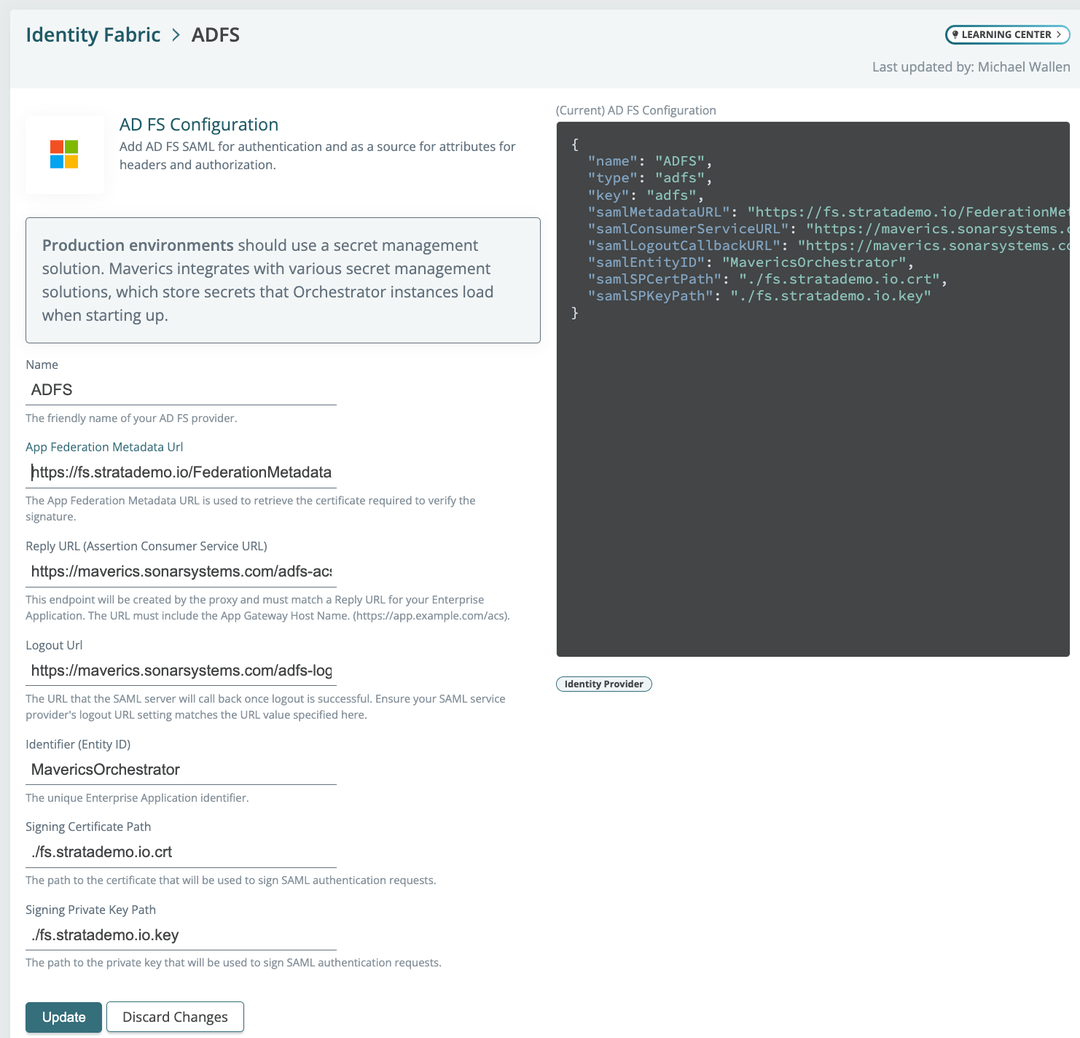

20/12/2024 : champs facultatifs pour le tissu d’identité basé sur SAML, correctif de configuration du cache

Nous avons mis à jour les tissus Azure SAML, ADFS, Duo et Generic SAML en ajoutant les options SP Cert Path/Key, Name ID Format et IDP-initiated login.

Problèmes résolus

- Le bloc TLS pour la configuration du cache est maintenant correctement formaté pour le déploiement

19/12/2024 : authentification du client Windows

Vous pouvez désormais ajouter l’authentification Windows Desktop à votre tissu d’identité. L’application Windows Client Authenticator pour Maverics permet aux utilisateurs de Windows/IIS de valider leur identité auprès de l’orchestrateur Maverics à l’aide de leurs identifiants Windows Desktop. L’application peut être téléchargée depuis n’importe quel environnement.

Problèmes résolus

- Résolution d’un problème où les politiques qui utilisent des valeurs

égalesn’étaient pas déployées. - Résolution d’un problème qui empêchait l’affichage des valeurs des réclamations d’extension de services lors du chargement de la première page.

13/12/2023 : correction du problème des métadonnées manquantes sur les déploiements incluant la configuration Build Claims SE

Nous avons publié un correctif partiel pour un problème lié au fait que les métadonnées saisies dans une configuration Build Claims SE n’étaient pas déployées avec un flux utilisateur.

07/12/2024 : amélioration de l’importation des extensions de services et du déploiement des extensions de services mises à jour

Cette version comprend des améliorations continues du processus d’importation. Vous pouvez désormais importer des flux utilisateurs qui font référence à des extensions de services. Les déploiements incluent désormais des métadonnées supplémentaires au format JSON pour que le processus d’importation s’exécute correctement, cependant les métadonnées sont complètement ignorées lorsqu’elles sont lues par l’orchestrateur.

Remarque : pour bénéficier de cette mise à jour, vous devrez redéployer un flux utilisateur contenant des extensions de services, puis télécharger le fichier maverics.tar.gz et le réimporter à l’aide du bouton disponible sur le tableau de bord.

Problème résolu

- Correction d’un problème qui empêchait le déploiement des dernières modifications d’une extension de services dans un flux utilisateur. Cette anomalie survenait lorsque deux flux utilisateurs référençant la même extension de services étaient déployés. Désormais, dans ce cas de figure, Maverics déploie toujours l’extension de services la plus récente. Cela correspond à la manière dont la configuration du tissu d’identité (connecteur) est déployée lorsqu’elle est référencée par plus d’un flux utilisateur.

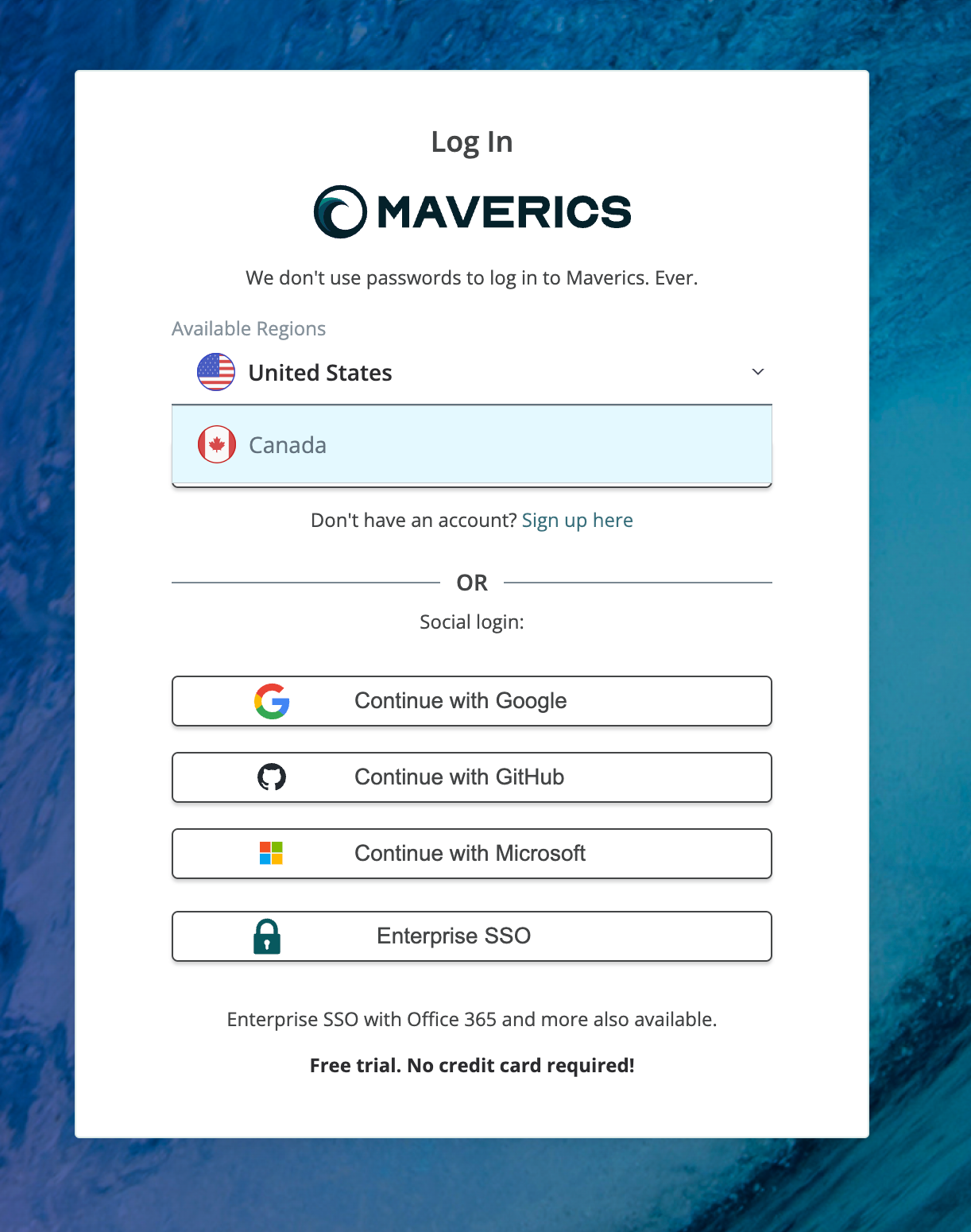

05/12/2023 : ajout de la région Canada dans la sélection, amélioration de l’importation et mise à jour du Learning Center

Les nouveaux comptes ont la possibilité de s’inscrire et de se connecter à la nouvelle instance Maverics Canada. Les comptes situés aux États-Unis et au Canada sont complètement distincts. Les fonctionnalités et les correctifs sont déployés en même temps qu’aux États-Unis.

Pour utiliser le sélecteur de région, rendez-vous sur https://maverics.strata.io et sélectionnez Canada dans la liste des régions disponibles. Vous serez alors redirigé vers https://ca.maverics.strata.io pour l’ouverture d’un nouveau compte.

Les clients existants qui souhaitent opter pour la région Canada au lieu des États-Unis doivent procéder à une migration manuelle de leurs données vers un nouveau compte canadien. Maverics dispose de capacités d’importation qui peuvent faciliter la migration des flux utilisateurs, du tissu d’application, des définitions de l’application et des paramètres de l’environnement vers un nouveau compte.

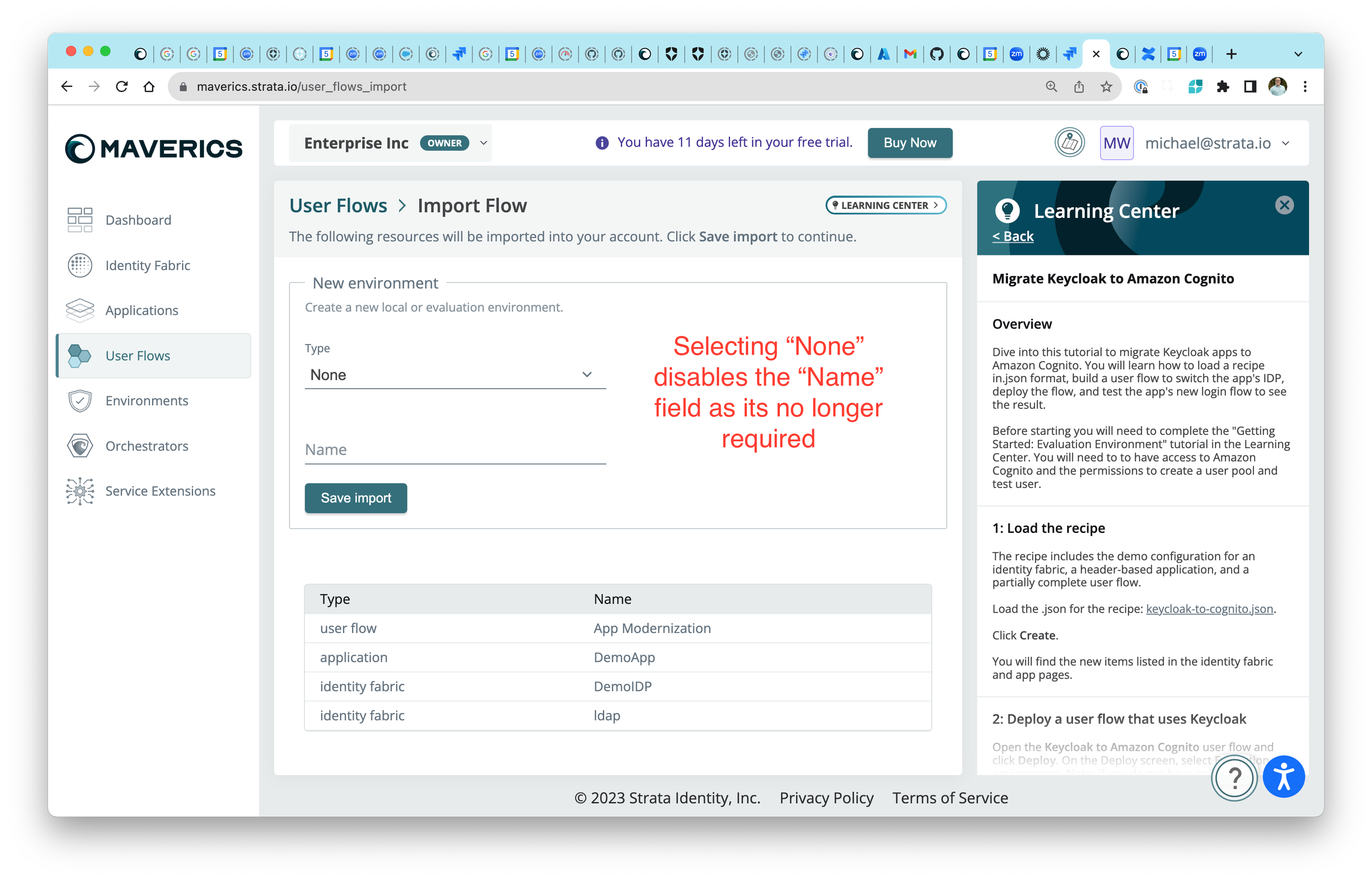

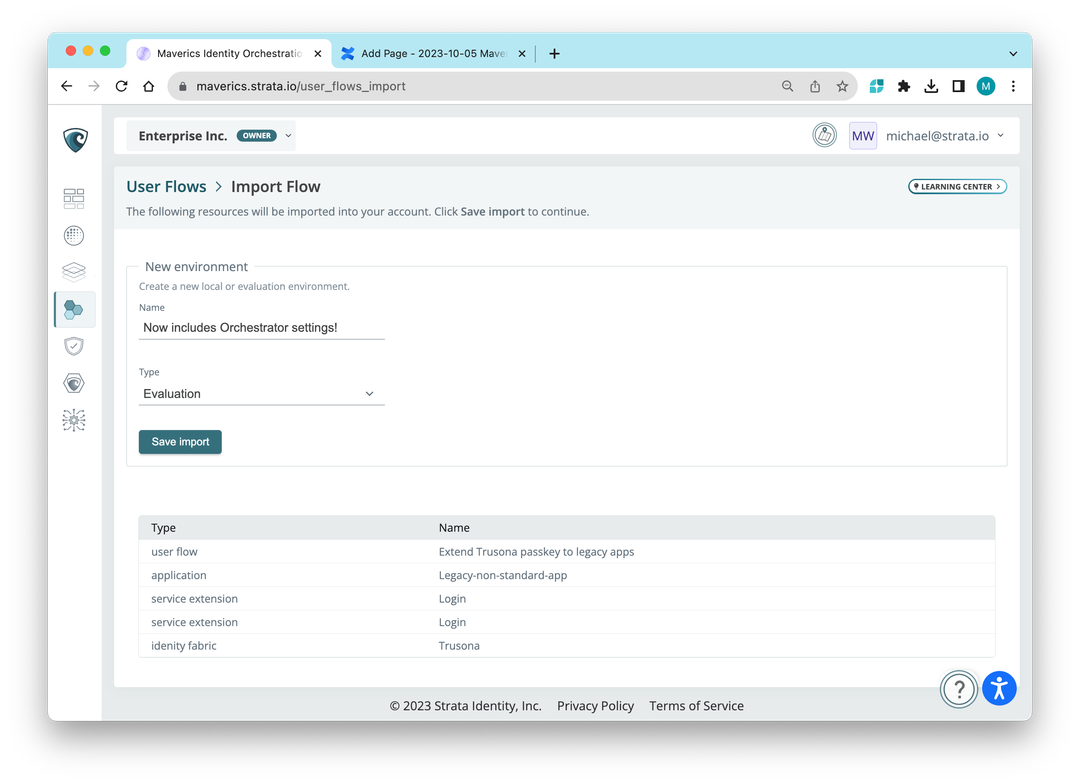

Importer la configuration vers des environnements existants

Lorsque vous importez une configuration, la création d’un nouvel environnement est désormais facultative par défaut. Cela vous permet de déployer facilement des flux utilisateurs dans des environnements existants sans créer d’environnements superflus.

Les formats des recettes figurant dans le Learning Center ont également été mis à jour afin d’utiliser des applications de type Proxy.

Problème résolu

- Les champs de connexion vides initiés par le fournisseur d’identité ne sont plus définis dans la configuration déployée.

29/11/2024 : format nameID pour les applications SAML

Vous pouvez maintenant spécifier le format nameID de votre choix dans la configuration de l’application SAML.

Problème résolu

- Vous pouvez désormais spécifier le terminal « OIDC well-known » dans la configuration du fournisseur d’attributs Azure AD. Vous pourrez ainsi utiliser Azure en tant que fournisseurs d’attributs autonome avec d’autres fournisseurs d’identité.

28/11/2023 : correction d’un bogue concernant les fournisseurs d’attributs

Problème résolu

- Correction d’un problème qui empêchait la validation et le déploiement si un fournisseur d’attributs était inclus dans une règle.

21/11/2023 : problème SAML résolu

- Si vous avez configuré des certificats personnalisés dans les paramètres du fournisseur d’authentification SAML, le certificat SAML que vous téléchargez à partir d’une page d’environnement affiche désormais le bon certificat (fichier au format .pem).

20/11/2023 : améliorations de l’éditeur de code des extensions de services

L’éditeur de code d’extension de services affiche désormais les erreurs de compilation au fur et à mesure de la saisie.

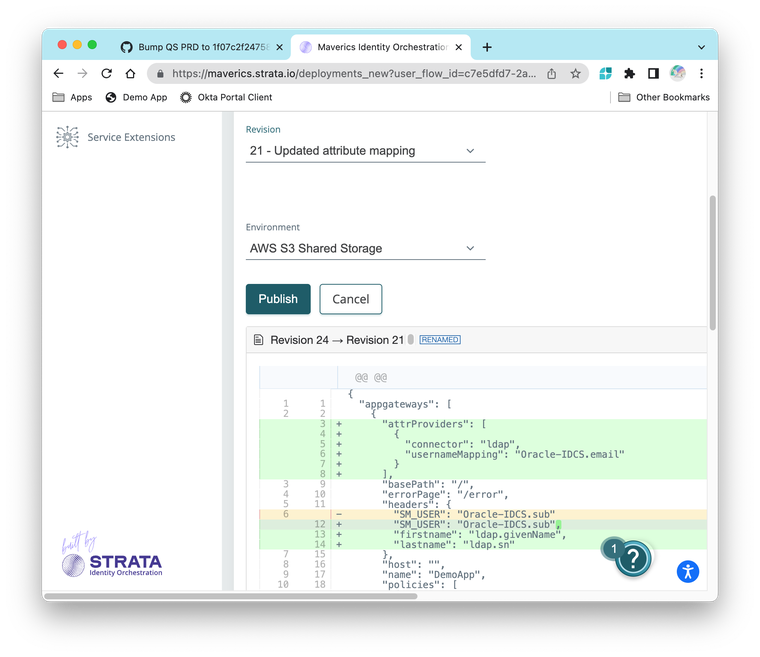

De plus, l’écran de déploiement affichera désormais les différences d’extension de services.

Problèmes résolus

- Lorsqu’un propriétaire de compte supprime un compte, seul le compte sélectionné est supprimé et l’utilisateur ne l’est pas. Lorsqu’un utilisateur sans compte se connecte, le message d’erreur Oops Octopus s’affiche. À partir de cette page, ils peuvent être invités à ouvrir un autre compte ou supprimer leur utilisateur à partir du menu du profil.

- Correction d’un problème au cours duquel l’importation des noms d’extension de services se retrouvait sous forme d’identifiants. Désormais, toutes les extensions de service déployées incluront le champ « name ».

- Lors de la modification d’un environnement, un fil d’Ariane permettant de revenir à l’environnement a été ajouté.

16/11/2023 : application de test Sonar OIDC !

Pour tester les flux d’authentification OIDC, une image mise à jour est disponible dans Docker Hub, ainsi que de la documentation expliquant comment l’utiliser pour démarrer votre propre version locale de Sonar.

Problèmes résolus

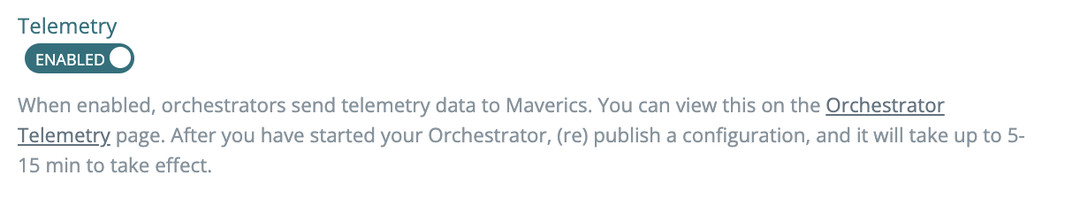

- La télémétrie de l’orchestrateur est désormais désactivée par défaut lors de la création d’un environnement différent de celui d’évaluation.

- Vérification de tous les exemples d’extension de services par défaut afin de s’assurer qu’ils peuvent être déployés sans erreur vers les orchestrateurs. Ajout d’une note spécifique sur l’utilisation de la configuration claims SE avec des applications SAML.

- Correction de certains problèmes lors du téléchargement d’un fichier de métadonnées SAML

- Correction du flux d’inscription à edinvite dans le cas ou l’utilisateur a déjà entamé le processus d’inscription

- Correction d’une validation sur les en-têtes statiques qui empêchait l’utilisation d’un fichier

ou d’une période dans une valeur.

14/11/2023 : en-têtes statiques d’applications proxy

Lors de la création d’un flux utilisateur d’une application proxy, vous pouvez désormais envoyer n’importe quel en-tête statique sans avoir à l’extraire de la session.

Définissez votre attribut et choisissez Static en tant que fournisseur d’attribut. L’en-tête sera envoyé à votre application proxy préférée.

Problèmes résolus

- Les comptes dupliqués ne sont plus créés si un utilisateur tente de s’inscrire plusieurs fois via les flux d’inscription PLG ou SLG.

- Le widget de planification Calendly s’affiche désormais correctement dans Safari.

10/11/2023 : déconnexion spécifique de l’application proxy

Vous pouvez désormais ajouter une URL de déconnexion de l’application proxy et une URL de redirection après déconnexion des applications proxy. Consultez notre documentation.

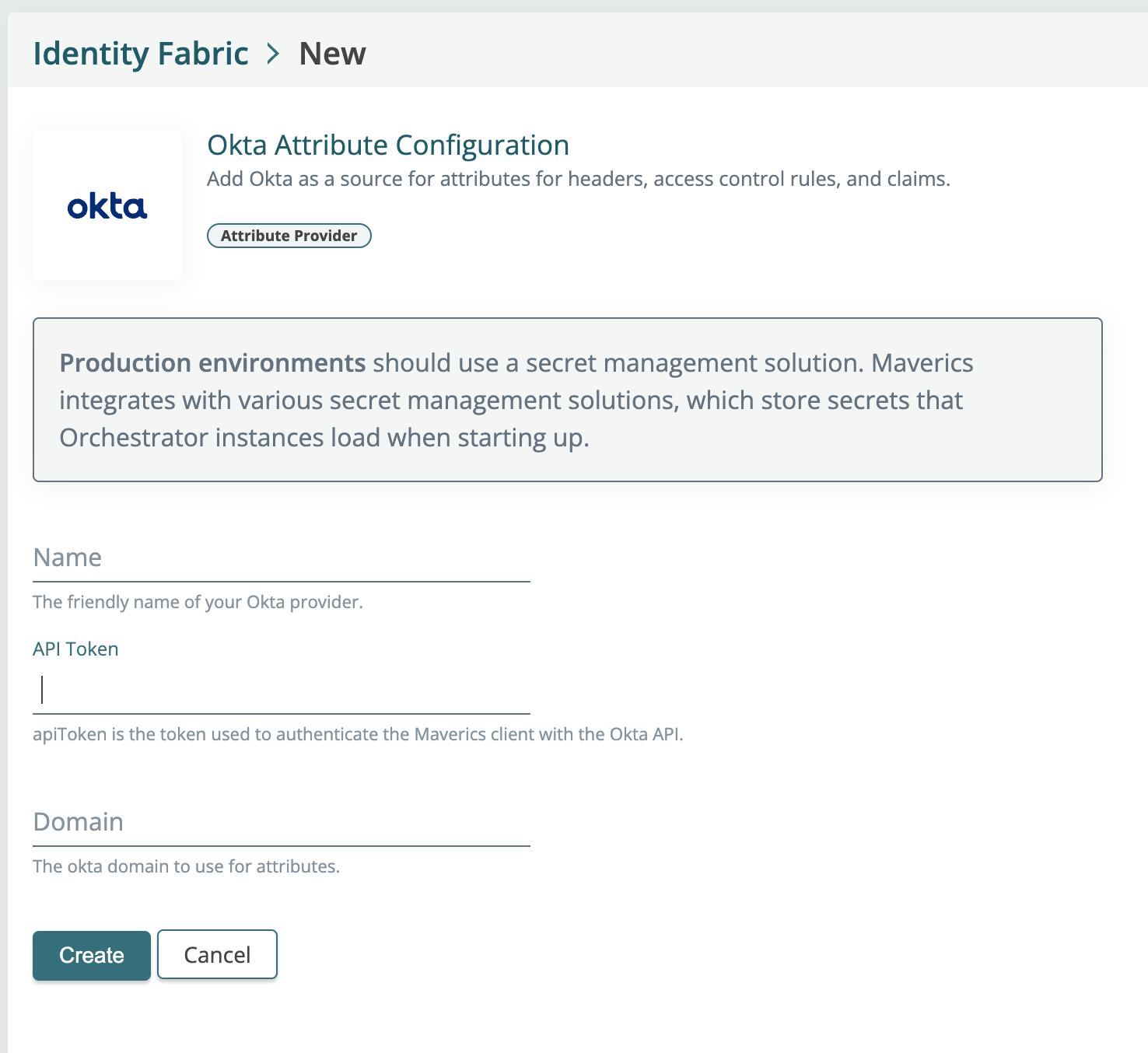

De plus, si vous avez besoin de faire une requête à Okta pour ajouter des réclamations personnalisées à votre session, cela est désormais possible en utilisant Okta en tant que fournisseur d’attributs.

Problèmes résolus

- Les métadonnées des extensions de services sont maintenues et sont désormais correctement déployées.

- Les réclamations définies dans les extensions de services peuvent désormais être correctement sélectionnées et déployées pour les applications OIDC et SAML.

- Correctif partiel pour les problèmes d’inscription causant des duplications de comptes.

- Correction d’un problème entraînant une malformation de la configuration du mappage du nom d’utilisateur des fournisseurs d’attributs pour les applications proxy.

- La date et l’heure de la dernière validation ne manquent plus à la liste des flux utilisateurs

- Résolution d’un problème empêchant l’orchestrateur de démarrer un service de type SAML ou OIDC app en raison d’une incompatibilité de configuration en présence d’une extension de services. Maverics omettra désormais la configuration claimsmapping si cette dernière est absente lors du déploiement de flux utilisateurs d’applications de type SAML ou OIDC.

06/11/2023 : métadonnées des extensions de services

Il est désormais possible de définir des paires clé-valeur pour un contexte supplémentaire, tel que des variables d’environnement, dans vos extensions de services.

Problèmes résolus

- Logos mis à jour lors de l’inscription.

02/11/2023 : connexion initiée par le fournisseur d’identité pour les flux utilisateurs d’application SAML

Maverics permet désormais de mettre en place un fournisseur d’identité pour une application SAML.

Problèmes résolus

- Correction d’un problème entraînant l’absence ou la mauvaise génération d’en-têtes lors des déploiements d’applications proxy (remarque : ce problème persiste pour les applications basées sur les en-tête existantes. Pour appliquer ce correctif, créez une nouvelle application proxy. Les correctifs pour les applications existantes basées sur les en-têtes seront publiés prochainement).

01/11/2023 : Introduction des applications proxy !

Les applications basées sur les en-tête sont désormais appelées applications proxy. Il vous sera toujours possible de modifier et de déployer les flux utilisateurs d’application basées sur les en-têtes existants, mais vous ne serez plus en mesure de créer de nouvelles configurations basées sur AppGateway dans Maverics. En revanche, vous pouvez créer des applications proxy.

Nous avons également publié un nouveau format d’extension de services et mis à jour nos exemples d’extension de services.

Problèmes résolus

- Il est désormais possible d’ajouter des en-têtes aux politiques de localisation.

- Les erreurs de l’orchestrateur dues à une configuration de cache vide superflue ne se produiront plus.

24/10/2023 : e-mail d’invitation mis à jour

Les e-mails d’invitation des utilisateurs ont été mis à jour afin de préciser le nom de l’utilisateur qui a envoyé l’invitation et le compte auquel vous avez été invité.

23/10/2024 : transfert de propriété d’un compte

Dans la section « Accounts » (Comptes), vous pouvez désormais transférer la propriété d’un compte à un autre membre de votre équipe. Les propriétaires des comptes peuvent inviter des membres, effectuer des paiements ou supprimer le compte. Pour transférer la propriété de votre compte, rendez-vous dans Profile (Profil) > Accounts (Comptes).

16/10/2023 : problème résolu

- Vous pouvez désormais supprimer votre profil d’utilisateur sans rencontrer d’erreur.

12/10/2023 : prise en charge des applications API

L’importation prend désormais en charge les applications API. Vous pouvez désormais télécharger un paquet de déploiement qui contient un flux utilisateur d’application API et importer cette configuration dans un nouvel environnement local ou d’évaluation.

Page de profil d’utilisateur

Les utilisateurs disposent désormais d’une page de profil où sont affichés leur nom et leur adresse électronique, et où il est possible de supprimer un profil. Si l’utilisateur est propriétaire d’un compte, le compte sera supprimé. Si l’utilisateur est membre d’un autre compte, il sera également supprimé de celui-ci.

Problèmes résolus

- Mise à jour de l’exemple du code Build Claims Service Extension

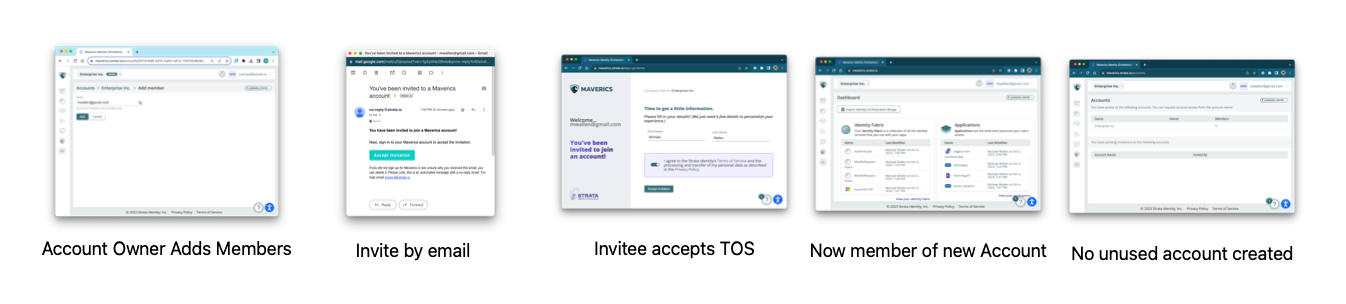

05/10/2023 : invitations des membres

Lorsque vous invitez un membre à accéder à votre compte, l’invité n’a plus besoin de créer un compte personnel. Ils deviennent des membres gérés par un autre propriétaire de compte.

De plus, les options d’importation prennent désormais en charge les paramètres de l’orchestrateur.

Problèmes résolus

- Le nouvel environnement IDE s’affiche désormais correctement pour les applications API.

04/10/2023 : séparation de la configuration principale et des extensions de services pour les flux utilisateurs d’applications API

Lors du déploiement d’une configuration, l’aperçu du déploiement peut désormais afficher les modifications de code dans la configuration principale séparément des modifications de code dans les extensions de services regroupées.

Remarque : cette fonctionnalité est actuellement limitée aux flux utilisateurs d’applications API.

Par ailleurs, nous proposons désormais une vue comparative côte à côte dans l’aperçu du déploiement.

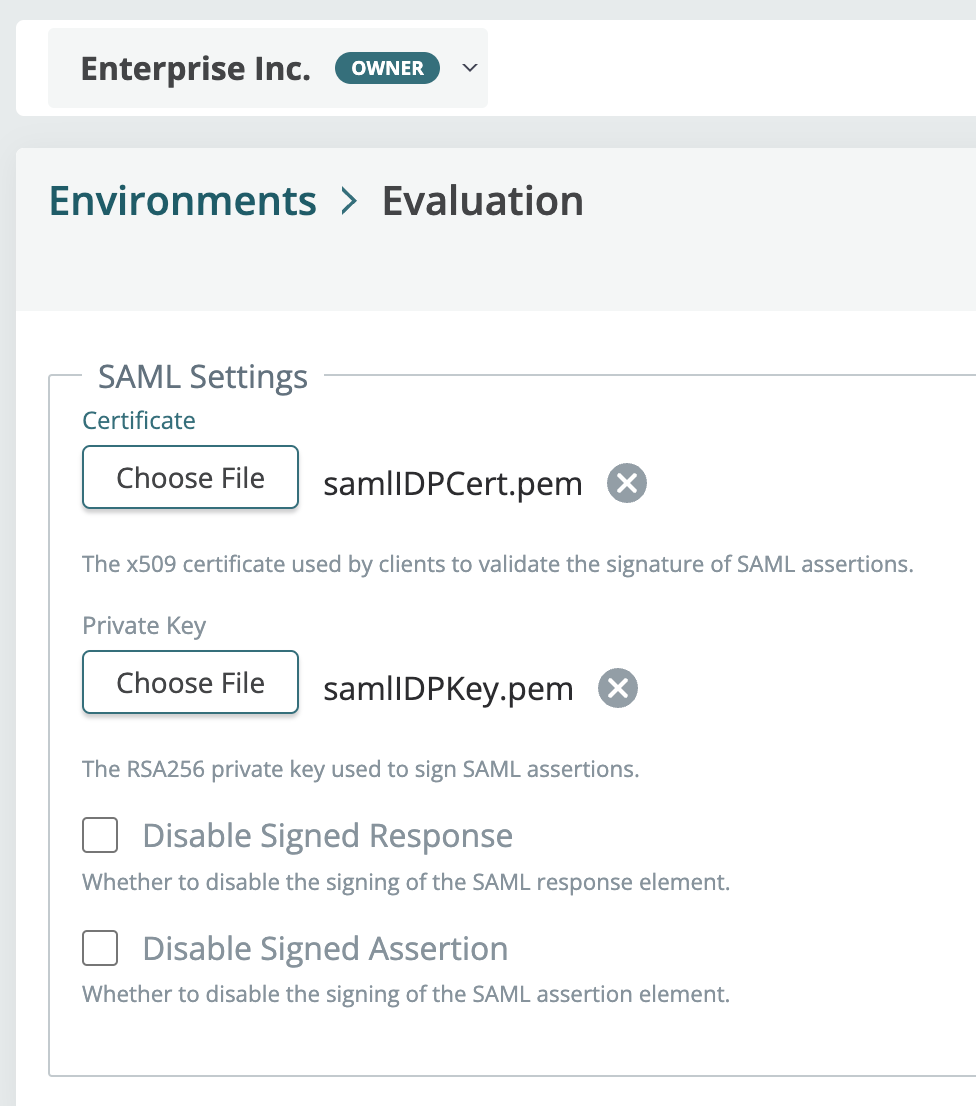

02/10/2023 : paramètres des fournisseurs d’authentification SAML et OIDC dans les environnements

Il est désormais possible de télécharger des paires de clés indépendantes utilisées pour le cryptage des fournisseurs d’authentification SAML et OIDC. Pour ce faire, ouvrez un environnement et cliquez sur Edit (Modifier). Faites défiler vers le bas et téléchargez vos paires de clés.

En outre, la fonction d’importation affiche désormais un aperçu des éléments importés, d’autre part, un nouveau tutoriel permettant d’étendre Okta à une application existante non standard est désormais disponible dans le Learning Center.

Problèmes connus avec les certificats de fournisseur d’authentification SAML et OIDC

- Après avoir téléchargé des paires de clés personnalisées, il n’est pas possible de revenir à l’utilisation de certificats générés

- Lors de l’utilisation d’un certificat personnalisé pour SAML et d’un certificat généré pour OIDC, la configuration déployée contient des valeurs de nom invalides dans la configuration OIDC (solution provisoire : utiliser des certificats personnalisés pour les deux paires de clés dans le cas improbable où vous déploieriez ces deux types d’applications dans un même environnement).

Problèmes résolus

- Une partie du Learning Center n’apparaît plus lors de la première étape de l’inscription à HYPR.

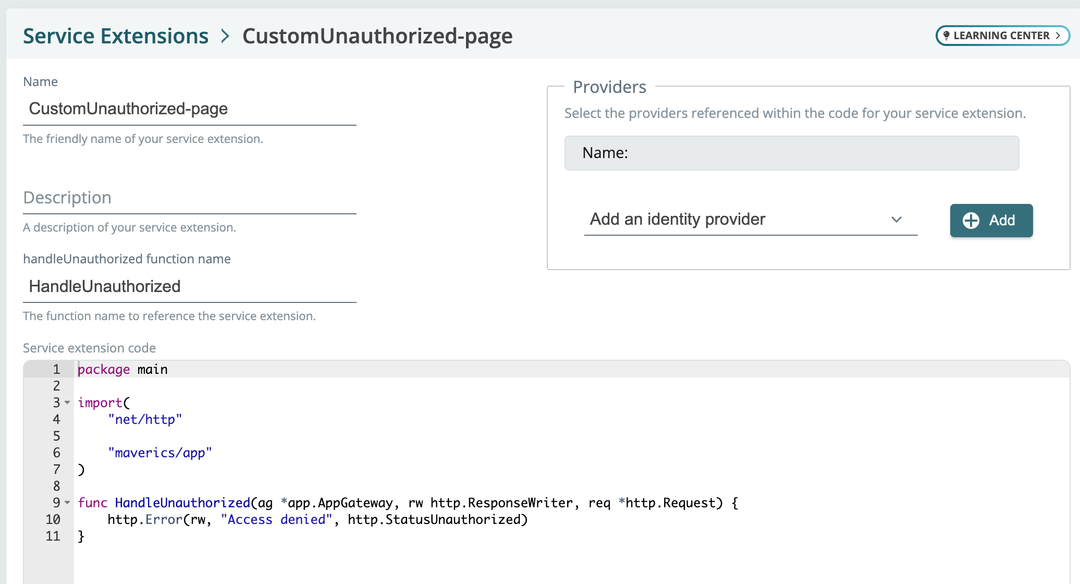

29/09/2023 : gestion d’une extension de services non autorisée

Notre nouvelle extension de services CustomUnauthorized vous permet de proposer une expérience personnalisée lorsqu’un utilisateur n’est pas autorisé à accéder à une ressource.

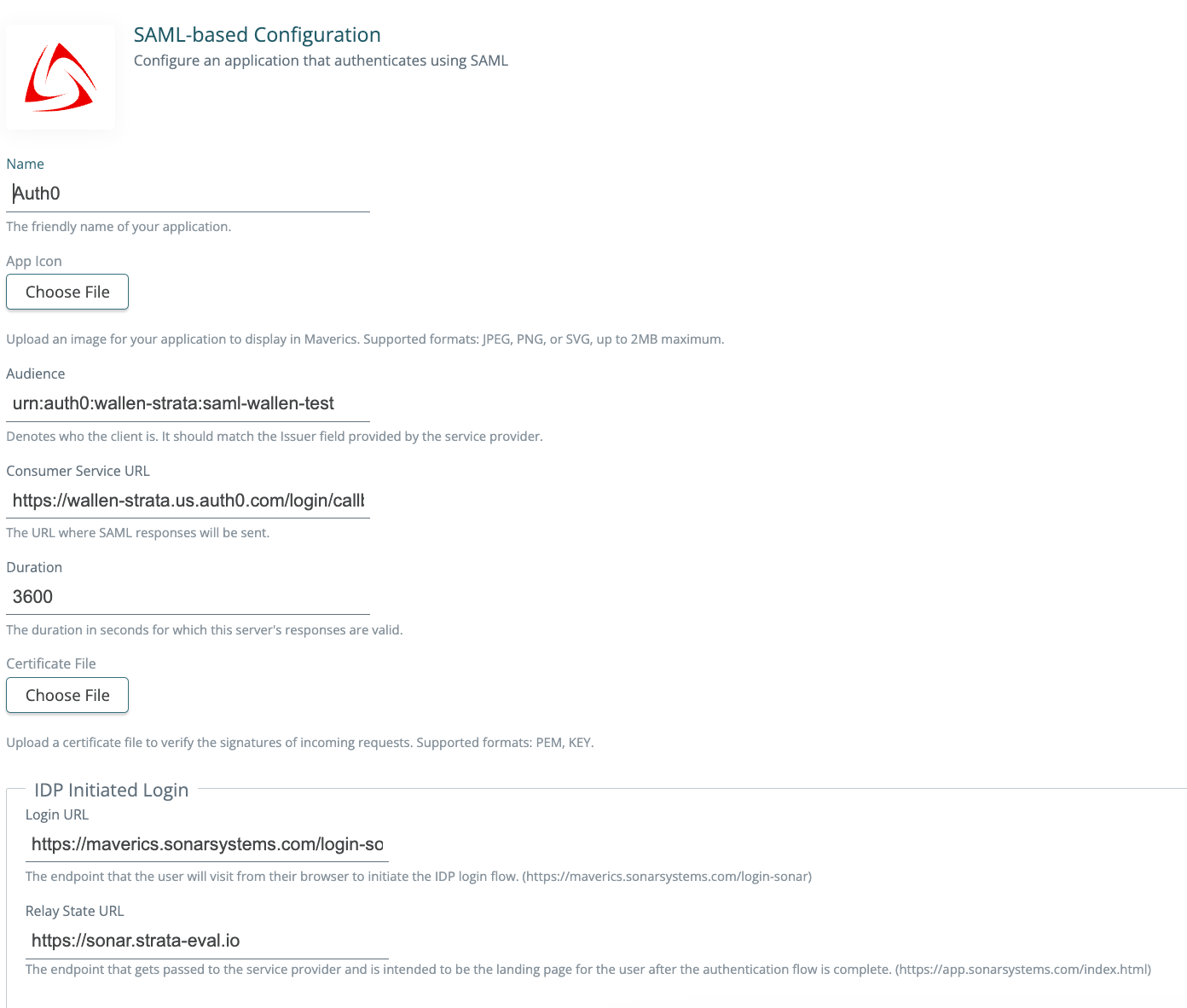

27/09/2023 : options de chiffrement des applications SAML

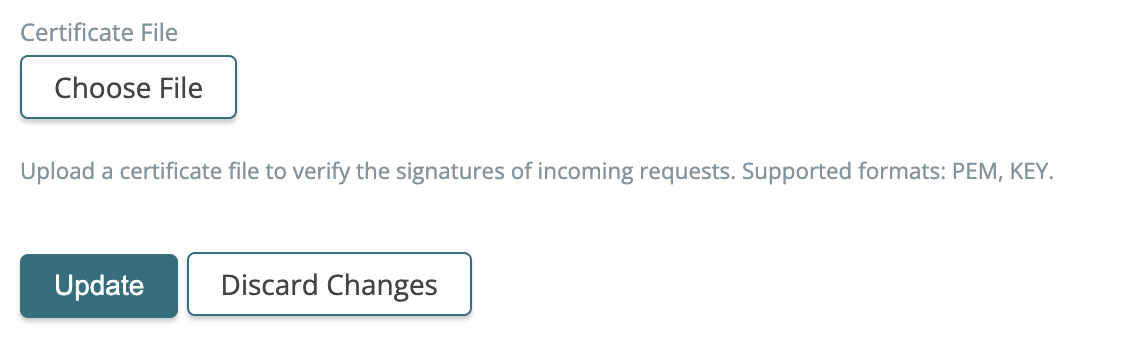

Lors de la définition d’une application SAML, il est désormais possible de télécharger un certificat permettant de vérifier les signatures des demandes entrantes.

Si aucun certificat n’est téléchargé, la configuration résultante inclura désormais : "requestVerification": { "skipVerification": true

- Create/edit environments : les options de cryptage du fournisseur SAML sont disponibles lors de la création et de la modification d’un environnement.

- Custom key pair : vous pouvez désormais ignorer la génération automatique de certificats/clés et télécharger un certificat et une paire de clés personnalisés.

- Disable signing : vous pouvez désormais désactiver les réponses et assertions signées.

Problème connu

- La vérification d’une réponse doublement signée et d’une assertion doublement signée entraînera une erreur de l’orchestrateur. Ces éléments sont censés être utilisés un par un, mais ce problème sera résolu lors d’une prochaine mise à jour.

Améliorations des importations : extensions de services

Vous pouvez désormais importer des fichiers tar.gz. Ceux-ci peuvent contenir des définitions d’application, des configurations de tissu d’identité, des flux utilisateurs… et désormais des flux utilisateurs contenant des extensions de services.

Utilisation :

- Déployez un flux utilisateur qui inclut des extensions de services.

- Téléchargez la configuration à partir de l’écran de déploiement ou de l’environnement.

- Accédez au tableau de bord et choisissez Import a tar bundle.

Problèmes résolus

- Correction d’un problème empêchant d’importer du contenu JSON à partir des tutoriels du Learning Center.

26/09/2023

Configuration d’importation : prise en charge des types d’applications et des flux utilisateurs OIDC et SAML

Les possibilités de configuration d’importation comptent désormais un certain nombre de cas d’utilisation.

- Tutoriels dans l’application : utilisés pour importer des recettes dans nos tutoriels.

- Intégration de l’application : après la signature d’un accord, un processus de découverte est lancé lors du kick-off avec nos clients. Ils dressent souvent un inventaire de centaines d’applications contenant des informations techniques que nous devons définir dans la configuration. Vous pouvez désormais créer un fichier JSON à partir de ces données et l’importer directement dans Maverics, en automatisant complètement un processus de saisie jusque-là manuel.

Les autres améliorations apportées aux importations sont les suivantes :

- « Flow » ne figure plus dans le nom d’un flux importé.

- Les noms de flux sont pris en charge lors de l’importation et de l’exportation avec la clé flowName dans le fichier JSON.

- Vous pouvez désormais importer des flux OIDC et SAML d’applications et d’utilisateurs

Utilisation :

- Déployez un flux utilisateur de type SAML ou OIDC.

- Téléchargez le paquet .tar.gz sur la page Environnements

- Décompressez le paquet et ouvrez le fichier maverics.json dans un éditeur de texte. Copiez le code.

- Accédez à Import Identity Orchestration Recipe Import https://maverics.strata.io/user_flows_import

Amélioration de la modification de la politique

Vous pouvez désormais ajouter un tissu d’identité à un emplacement de politique sans avoir à le spécifier sur un flux utilisateur. Les boutons radio ont été remplacés par des menus déroulants. Nous avons également profité de l’occasion pour retravailler les titres et les descriptions en utilisant des termes plus simples.

Remarque : la section d’authentification n’apparaît plus sur la page de définition du flux utilisateur pour une application basée sur l’en-tête. Il ne s’agit pas d’une erreur. Elle a été déplacée vers un menu déroulant de définition de la politique.

Tutoriel Keycloak to Amazon Cognito disponible dans le Learning Center

Le dernier tutoriel disponible dans le Learning Center permet aux clients de Keycloak sur site de s’étendre à Amazon Cognito.

Pour l’utiliser, vous aurez besoin d’une réserve d’utilisateurs Cognito et d’un utilisateur test. Il vous faudra ajouter un client et créer un utilisateur test. Pour suivre le tutoriel, rendez-vous sur le site https://maverics.strata.io/learn/redirect?context=keycloak-to-cognito-recipe

Extensions de services : améliorations de l’édition de codes

Le nouvel éditeur de code GO destiné aux extensions de services offre une fonction d’autocomplétion améliorée pour la mise en forme de la syntaxe. L’éditeur offre une expérience d’édition allégée et n’est pas destiné à être utilisé en tant qu’interface IDE complète.

Pour l’utiliser, commencez à éditer le code de service et une liste déroulante contenant des suggestions apparaîtra automatiquement. Vous pouvez également utiliser les touches ctrl+espace n’importe où dans l’éditeur de code pour lancer manuellement l’éditeur de code.

Autres problèmes résolus

- Lors de l’importation d’une recette, les icônes des applications n’apparaissent plus comme des images défectueuses.

14/09/2023 : Duo Single Sign-On est maintenant disponible !

Utiliser Duo et Maverics conjointement n’a jamais été aussi simple. Il est désormais possible de configurer Duo Single Sign-On (SSO) en tant qu’élément de votre tissu d’identité et de l’utiliser pour l’authentification dans vos flux utilisateurs.

Autres fonctionnalités

- Vous pouvez désormais trier les flux utilisateurs en fonction de la date de la dernière validation.

12/09/2023 : plusieurs améliorations des fonctionnalités

Applications

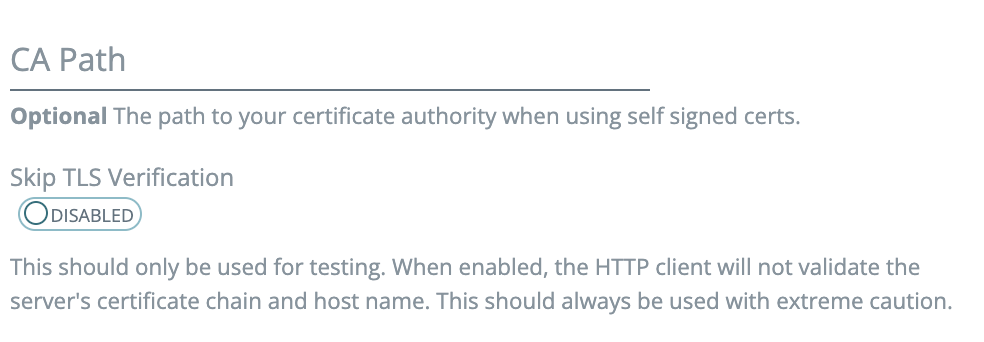

- Il est désormais possible de spécifier les paramètres TLS dans les applications basées sur les en-têtes

- Ajout d’un chemin d’accès à un certificat d’autorité de certification

- Ignorer la vérification TLS (enableSkipVerify) :

Fabric

- Fabric inclut désormais l’adresse

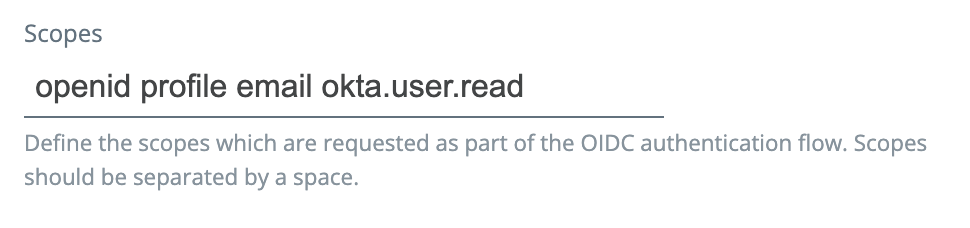

logoutURL(par exemple, https://auth0tenantname/v2/logout) requis par Auth0. - Il est désormais possible de spécifier les champs d’application dans les fournisseurs OIDC.

Autres fonctionnalités

- Mac, Windows et Linux bénéficient désormais de la même expérience simplifiée en trois étapes. Notre pack d’évaluation Linux mis à jour comprend désormais un programme exécutable Linux de l’orchestrateur brut. Il n’est pas nécessaire d’installer un RPM pour le lancer à partir d’une ligne de commande.

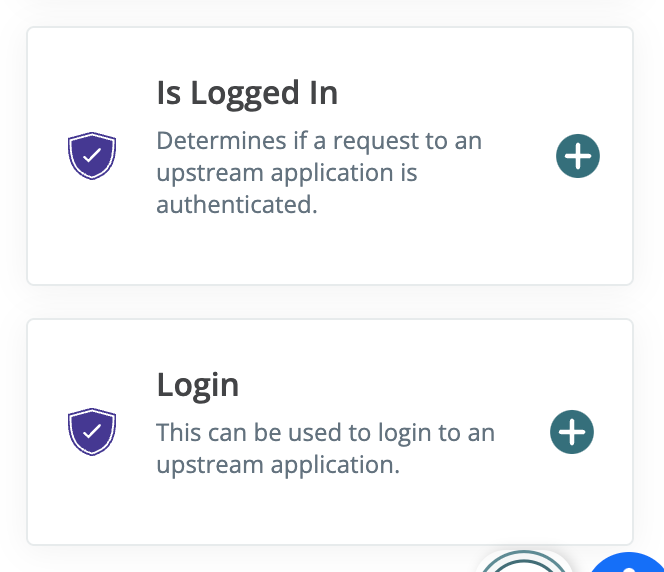

- Les extensions de services Login et isLoggedIn sont toujours utilisées ensemble et ont été combinées en un formulaire unique appelé Upstream Application Login.

Problèmes résolus

- Mise à jour des noms et des descriptions des extensions de services

11/09/2023 : parité des extensions de services

Nous avons désormais atteint une parité de 90 % avec les points d’extension de services disponibles via l’API YAML.

Présentation des applications de type API (ServeSE), isLoggedIn et Login

Développer une application API afin de faciliter les flux d’identité en créant des terminaux HTTP personnalisés, en servant des pages HTML ou en exécutant des scripts personnalisés.

Utilisation :

- Accédez à Applications et sélectionnez API dans la colonne du type d’application.

- Entrez un nom, une description et un nom de fonction (par exemple, Serve).

- Ajoutez votre code Go dans l’éditeur de code et cliquez sur Create.

- Créez un nouveau flux utilisateur et sélectionnez l’application que vous avez créée à l’étape 3.

- Validation et déploiement. Vous pouvez désormais déployer des flux utilisateurs qui peuvent s’intégrer à ces API.

Vous pouvez également ajouter des points d’extension de services de connexion à vos flux utilisateurs d’applications basées sur des en-têtes.

Sélection à partir des extensions de service.

Ajouter au flux utilisateur de votre application basée sur un en-tête.

Lorsqu’un code d’extension de services a été modifié, tous les flux utilisateurs qui y font référence sont mis à jour avec le statut « Uncommitted changes » (Modifications non validées). Cela signifie que vous devez valider et déployer les modifications pour qu’elles soient prises en compte.

Pour finir, afin de simplifier l’expérience, la vue du code du tissu d’identité a été supprimée. Vous pouvez toujours visualiser le code à l’étape de déploiement du flux utilisateur.

05/09/2023 : pack d’évaluation Windows amélioré

L’expérience d’évaluation Windows a été améliorée. Il n’est plus nécessaire de :

- Lancer un programme d’installation

- Supprimer les variables d’environnement du système (par exemple, les fichiers de licence et de configuration yaml par défaut)

- Modifier les valeurs du registre

- Modifier

maverics.env, tous les chemins d’accès vers les certificats et les clés fonctionnent.

Utilisation :

- Télécharger le fichier compressé, faites un clic droit et sélectionnez « Extraire tout… ».

- Ouvrez l’invite de commande.

- Utilisez

cdpour accéder à l’endroit où vous avez extrait le paquet d’évaluation. - Exécuter

call maverics.bat && maverics-orchestrator.exe - Accédez à Orchestrator Telemetry et repérez le point vert.

Autres améliorations

- Vous pouvez désormais modifier les requêtes et les réponses à l’aide d’extensions de services dans les applications basées sur les en-têtes.

Problèmes résolus

- Résolution d’un problème de sélection d’un fournisseur lors de la création d’une règle d’autorisation.

24/08/2023 : validation et déploiement

Afin d’améliorer l’expérience d’utilisation de Maverics, nous avons retravaillé les fonctions « Save Revision, Publish to Commit->Deploy ». Ces améliorations comprennent :

- Pour un accès plus aisé, cette fonction est désormais épinglée en haut de l’écran du flux utilisateur et de l’écran « Edit a resource location policy ».

- « Save a revision » est maintenant une commande Commit dans une boîte de dialogue de modèle

- Les résultats de l’inspection sont accessibles en survol lorsqu’un flux utilisateur comporte des erreurs. Remarque : toutes les erreurs doivent être corrigées pour pouvoir procéder à la validation.

Autres améliorations

- Vous pouvez désormais spécifier le fournisseur d’attributs et le mappage du nom d’utilisateur dans les flux utilisateurs des applications SAML et OIDC,

- Le fichier maverics.env dans le pack d’évaluation Windows a été amélioré pour faciliter la fonction copier-coller. Une nouvelle rubrique du Learning Center vous guidera tout au long du processus Windows.

- Vous pouvez désormais spécifier des certificats de signature dans les configurations SAML AD FS et Azure AD pour vérifier que les demandes d’authentification sont signées.

21/08/2023 : expérience d’évaluation

Un guide étape par étape de l’installation du pack d’évaluation de l’orchestrateur sous Windows est désormais disponible.

Problèmes résolus

- Correction d’un problème qui empêchait d’ajouter un en-tête à un flux utilisateur.

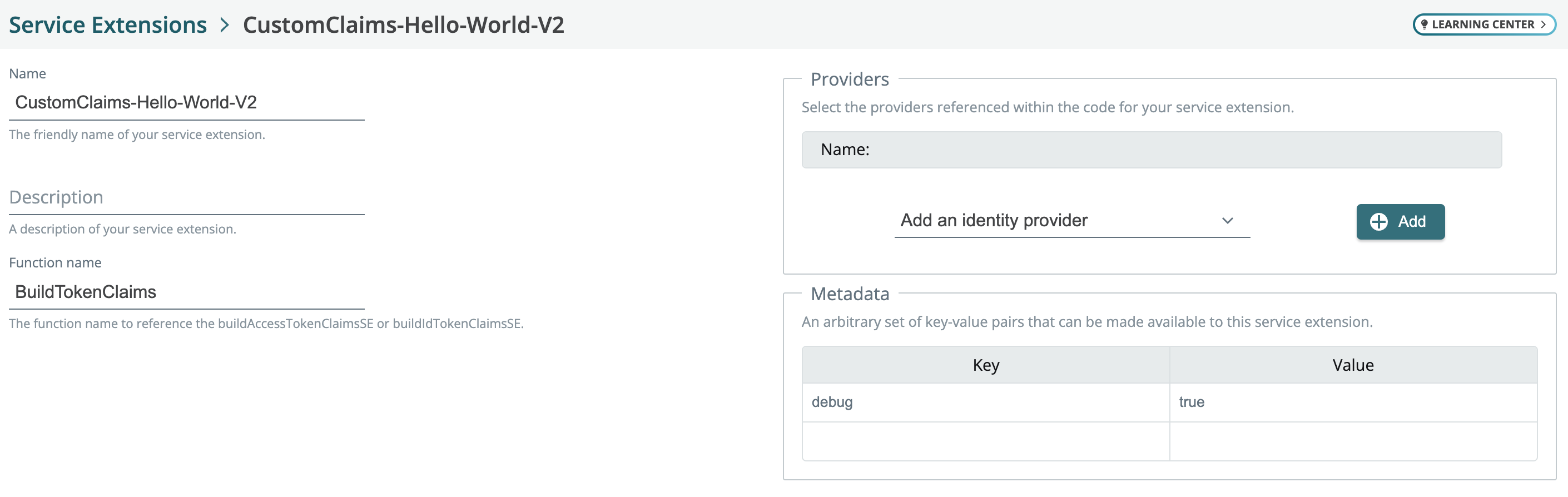

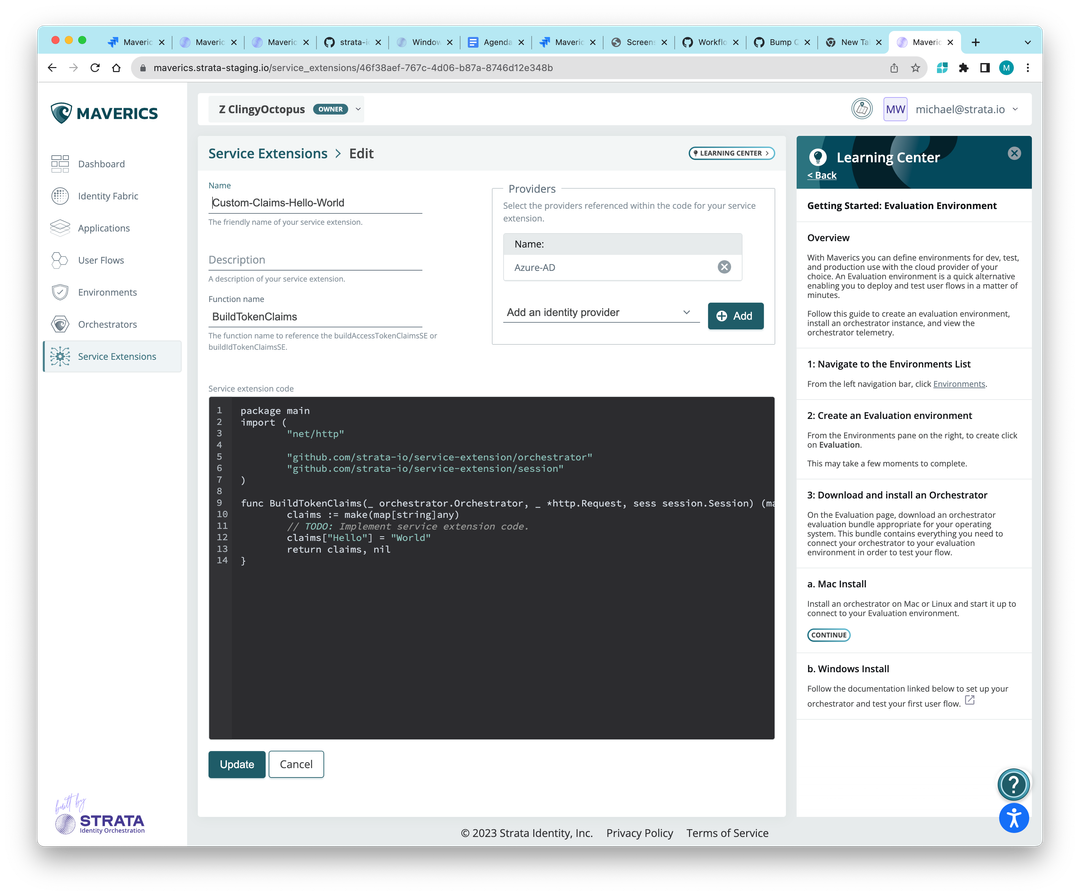

16/08/2023 : nouvelles extensions de service

Il est désormais possible d’exploiter les points d’extension de services buildAccessTokenClaimsSE ou buildIdTokenClaimsSE dans la plateforme afin de créer des réclamations de jetons personnalisées pour les flux utilisateurs d’applications OIDC et SAML. Utilisation :

- Accédez à Service Extensionset sélectionnez Custom Claims dans la liste des extensions de service.

- Entrez un nom et une description, puis cliquez sur Create.

- Collez votre code Go. Voici un exemple intitulé « Hello World » qui affiche un événement de log après l’ouverture d’une session par un utilisateur :

package main

import (

"net/http"

"github.com/strata-io/service-extension/orchestrator"

"github.com/strata-io/service-extension/session"

)

func BuildTokenClaims(_ orchestrator.Orchestrator, _ *http.Request, sess session.Session) (map[string]any, error) {

claims := make(map[string]any)

// TODO: Implement service extension code.

claims["Hello"] = "World"

return claims, nil

}- Accédez à Applications et créez une application basée sur OIDC.

- Accédez à User Flows et créez un nouveau flux utilisateur. Sélectionnez l’application que vous avez créée à l’étape 4 et spécifiez un fournisseur d’identité dans l’écran suivant.

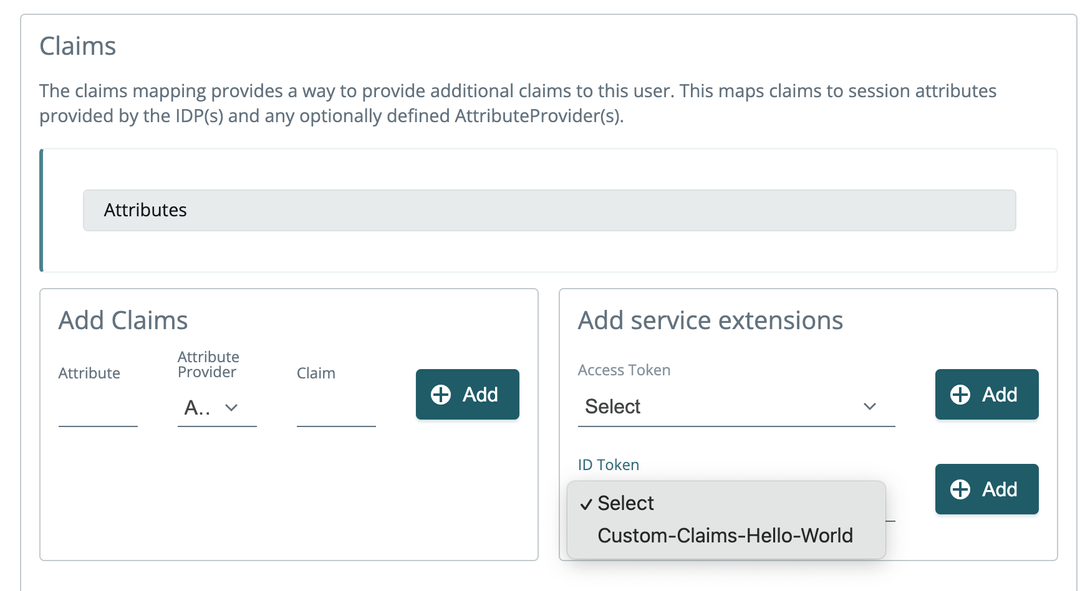

- Sur la page User Flow, faites défiler jusqu’à Claims. Sélectionnez l’extension de services que vous avez créée à l’étape 3 pour un jeton d’accès ou un jeton d’identification.

- Cliquez sur Save Revision, publiez le flux utilisateur et connectez-vous à votre application.

- Dans le log de l’orchestrateur, vous verrez :

ts=2023-08-16T22:51:59.768756Z level=debug msg="adding claim Hello:World to ID token" client=client-idEvaluator Experience: Welcome to Maverics!

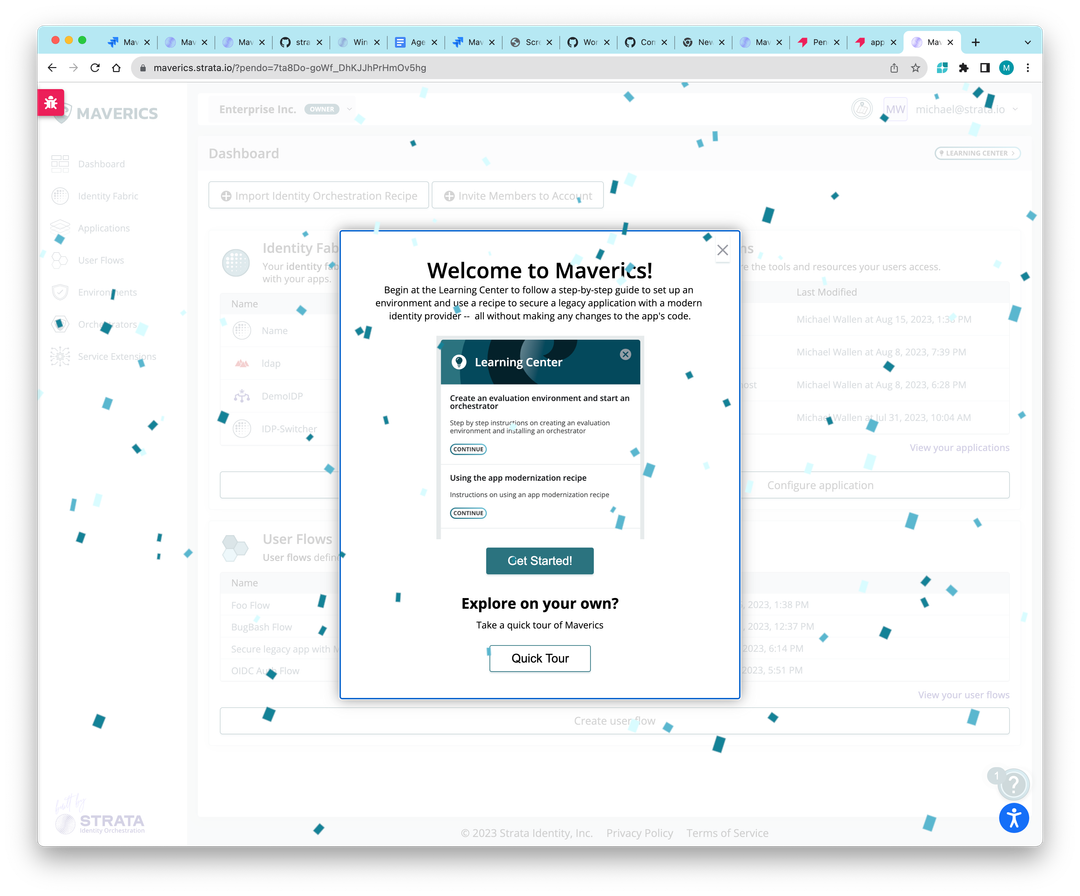

Un nouveau guide a été ajouté lors de l’ouverture d’un nouveau compte, de manière à orienter les visiteurs vers le Learning Center.

Le Learning Center a fait l’objet de nombreuses mises à jour de contenu et de style afin de rendre les rubriques plus faciles à lire et à comprendre. Un bouton « retour » a été ajouté pour vous permettre de naviguer plus facilement entre les rubriques.

Problèmes résolus

- Impossible d’ajouter plusieurs règles ou conditions à une politique d’accès

Problèmes connus

- Il est actuellement impossible d’ajouter un en-tête à un flux utilisateur basé sur l’en-tête. En guise de solution de dépannage, vous pouvez les ajouter à une politique d’emplacement des ressources afin d’obtenir le même résultat.

10/08/2023 : expérience d’évaluation

La conception de Maverics a été optimisée pour être adaptée à l’utilisation d’un ordinateur portable. Nous avons corrigé plusieurs problèmes où les en-têtes de page et les colonnes s’affichaient de manière incorrecte lorsque le Learning Center était ouvert. Nous avons également revu le style du Learning Center.

07/08/2023 : mise à jour de la télémétrie de l’utilisation du CPU et des extensions de services

Un graphique de l’utilisation du processeur est désormais disponible dans la télémétrie de l’orchestrateur (remarque : en raison des limitations de Mac OS, aucune donnée ne sera rapportée pour cette métrique).

Par ailleurs, les fournisseurs d’identité référencés dans une définition d’extension de services sont désormais automatiquement inclus dans le déploiement. Nous avons amélioré l’optimisation de l’application en proposant une navigation flexible, des points de rupture améliorés et des ajustements de la mise en page.

Problèmes résolus

- Correction d’un problème qui empêchait le téléchargement d’une image de conteneur pour les environnements non évalués

01/08/2023 : le Learning Center est désormais disponible et contient deux leçons

La première version du Learning Center est disponible avec deux leçons :

- Create an eval environment: a complete how-to process for Mac (Création d’un environnement d’évaluation : un processus complet pour Mac)

- Use the app modernization recipe: a new recipe that uses hosted demo assets and does not require Docker for the apps and IDPs (Utilisation de la recette de modernisation des applications : une nouvelle recette qui utilise des ressources de démonstration hébergées et ne nécessite pas de conteneur pour les applications et les fournisseurs d’identité)

Orchestrator telemetry (La télémétrie de l’orchestrateur) est désormais disponible

De nouveaux graphiques dans la télémétrie de l’orchestrateur affichent le nombre de sessions au fil du temps. Pour l’essayer :

- Démarrez votre orchestrateur connecté à un environnement ; laissez-lui quelques minutes pour que les données se chargent.

- Déployez un flux utilisateur qui nécessite une authentification, puis connectez-vous et déconnectez-vous plusieurs fois.

- Accédez à Orchestrators et cliquez sur l’identifiant de l’orchestrateur pour afficher les graphiques de session et d’autres données.

Problèmes résolus

- Maverics affiche correctement le nombre de jours restants sur les pages d’abonnement

- Maverics se souvient maintenant du dernier compte connecté

24/07/2023 : les environnements d’évaluation sont maintenant disponibles

Après quelques minutes de configuration, vous pouvez tester vos flux utilisateurs grâce aux environnements d’évaluation. Les environnements d’évaluation fournissent un environnement de stockage hébergé dans le cloud prêt à l’emploi et un pack d’orchestrateur compagnon. Cela vous permet de publier rapidement des flux utilisateurs et de les connecter à des orchestrateurs préconfigurés pour utiliser la configuration de cet environnement.

Pour commencer sur Mac ou Linux :

- Accédez à Environnements

- Sélectionnez « Evaluation Environment » dans la liste de droite.

- Téléchargez le pack orchestrateur approprié pour votre système d’exploitation.

- Décompressez tous les fichiers.

- Ouvrez le terminal et accédez à l’emplacement des fichiers décompressés

- Trouvez la source du fichier maverics.env et démarrez l’orchestrateur à l’aide de la commande suivante :

source ./maverics.env ./maverics_darwin_amd64

Lors de la création de cet environnement, Maverics va :

- Définir les valeurs par défaut de l’URL de l’orchestrateur (https://localhost) et de l’URL de déconnexion (/logout) ainsi que d’autres paramètres. Vous pouvez modifier ces paramètres en cliquant sur le bouton Edit en haut à droite.

- Envoyez un fichier maverics.tar.gz vide dans le dossier de stockage du cloud (un dossier AWS contrôlé par Strata) afin que l’orchestrateur démarre avec succès au cas où aucun flux utilisateur n’aurait été publié pour l’instant.

- Créez un paquet téléchargeable avec un environnement maverics.env préconfiguré pour se connecter à cet environnement

Vous ne pouvez disposer que d’un seul environnement d’évaluation à la fois. Une fois que vous en aurez créé un, vous ne pourrez plus accéder à l’environnement d’évaluation à partir de la barre latérale droite.

Voyez-le à l’œuvre :

Autres améliorations

- Le nouveau point d’extension du service de chargement des attributs vous permet de créer des flux personnalisés tels que le sélecteur de fournisseur d’identité. Un exemple de code et des instructions seront bientôt disponibles !

Problèmes résolus

- Les clients ayant payé ne verront plus la bannière d’essai dans l’interface utilisateur.

17/07/2023 : les paramètres des jetons sont désormais disponibles lors de la création d’une application OIDC

Lors du processus d’orchestration des identités dans un contexte multicloud/IDP, les applications présentent des exigences et nous nous efforçons de les satisfaire sans qu’il soit nécessaire de remanier le code. Avec cette version, les paramètres du jeton d’accès sont désormais visibles et permettent de spécifier s’il s’agit d’un jeton d’accès JWT ou opaque, ainsi que la longueur et la durée de vie du jeton.

Remarque : les options relatives à la longueur des jetons JWT nécessitent une version à venir de l’orchestrateur pour être opérationnelles. Pour l’instant, sélectionnez Opaque.

Problèmes résolus

- Suppression des boutons non fonctionnels sur la page « Accounts ».

11/07/2023 : activer ou désactiver la télémétrie

Lors de la création ou de la modification d’un environnement, vous pourrez activer ou désactiver l’envoi de données télémétriques vers Maverics grâce à une touche à bascule. La télémétrie est activée par défaut.

Problèmes résolus

- Si les adresses électroniques des utilisateurs contiennent des majuscules et des minuscules (par exemple, [email protected]), les utilisateurs ne pourront pas accepter d’invitations. Cela a été corrigé.

- Les utilisateurs qui étaient dans l’impossibilité d’accepter l’invitation peuvent désormais cliquer sur Accept Invite dans l’e-mail d’invitation ou, s’ils possèdent un compte, ils peuvent accéder à https://maverics.strata.io/accounts et cliquer sur Accept.

- Après avoir accepté une invitation, Maverics bascule automatiquement vers le compte invité.

07/07/2023 : création et mise à jour simplifiées des autorisations à granularité fine

Nous avons diminué le nombre d’étapes et facilité la recherche des autorisations détaillées pour les applications basées sur les en-têtes.

Désormais, lorsque vous créez une politique d’accès pour une ressource dans une application basée sur un en-tête, la politique peut être définie sur une seule page. Tous vos choix mettent automatiquement la politique à jour. Nous avons supprimé les boutons « Update » et « Back » qui prêtaient à confusion.

L’affichage du code de la politique a été déplacé en haut de la page et se met à jour automatiquement à chaque modification.

Vous pouvez ajouter des conditions, basculer entre différentes politiques d’autorisation (telles que « allow all »), les conditions définies seront masquées, et ne disparaissent plus lorsque vous basculez à nouveau.

Voyez-le à l’œuvre :

06/07/2023 : des déploiements fiables !

Lors de la publication d’une configuration, la vue du code permet désormais de visualiser les différences entre la révision et l’environnement sélectionnés. Cela vous permet de parcourir rapidement la configuration à la recherche d’un attribut ou d’un mappage qui vous aurait échappé.

Pour comparer :

- Enregistrez une révision (ajoutez un commentaire facultatif)

- Cliquez sur Publish.

- Sur l’écran de déploiement :

- Sélectionnez l’environnement à comparer.

- Sélectionnez une révision différente à comparer.

- Dans la vue du code, le vert et le + indiquent les ajouts, tandis que le rouge et le - indiquent les suppressions.

Par ailleurs, le service d’identité Oracle ICDS (basé sur OIDC) vient d’être publié. Pour plus d’informations, consultez la démonstration ci-dessous.

Problèmes résolus

- Chargement ralenti des pages contenant des icônes d’applications par défaut et personnalisées. Veuillez noter qu’avec cette modification, toutes les icônes d’applications personnalisées téléchargées redeviendront des icônes par défaut. Il vous faudra télécharger à nouveau toutes les icônes d’applications personnalisées que vous avez déjà téléchargées.

- Après avoir modifié un environnement, vous êtes bien redirigé vers la page de l’environnement.

- La configuration du fournisseur d’attributs se perd dans le paquet déployé après avoir été supprimée d’un flux utilisateur.

30/06/2023 : commentaires de révision

Il est désormais possible de saisir un commentaire de révision qui s’affichera lors de la publication.

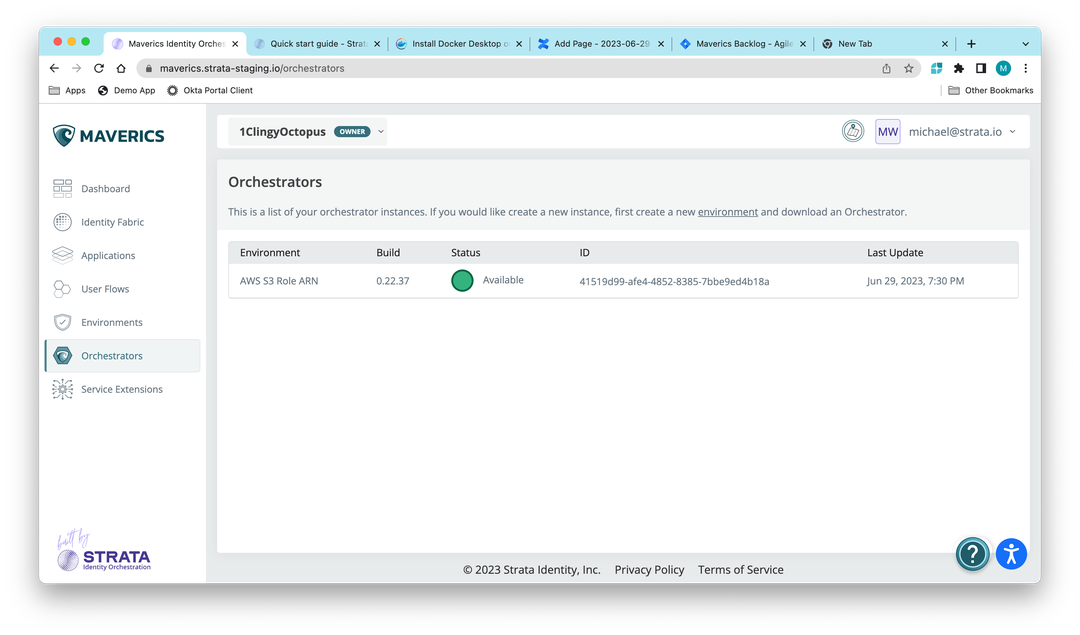

29/06/2023 : les données relatives au fonctionnement de l’orchestrateur sont plus nombreuses et de meilleure qualité !

Les données relative au fonctionnement de l’orchestrateur peuvent désormais être consultées sur la page de l’orchestrateur.

Les données relatives au fonctionnement de l’orchestrateur sont envoyées à Maverics par les orchestrateurs et sont affichées sur la page au bout de cinq minutes. Si un orchestrateur est mis à l’arrêt, il disparaît au bout de 15 minutes, mais aucun état d’indisponibilité n’est actuellement disponible. Par ailleurs, vous pouvez cliquer sur l’ID pour consulter l’utilisation de la mémoire.

Autres améliorations

- Nous pouvons désormais proposer des conditions contractuelles personnalisées aux clients ayant un modèle de facturation personnalisé, ce qui vous permet de démarrer un abonnement annuel et d’effectuer un préachat pour un montant déterminé.

- Identity Cloud Service d’Oracle peut désormais être configuré en tant que fournisseur d’identité.

- Problème connu : il arrive que cela déclenche des réactions de panique inattendues des orchestrateurs.

- Il est désormais possible de spécifier une destination pour les redirections de déconnexion.

- Problème connu : l’orchestrateur ne prend pas encore en charge le rechargement à chaud des URL de déconnexion. Il est nécessaire de redémarrer manuellement les orchestrateurs pour constater un changement dans le comportement de déconnexion.

Problèmes résolus

- Les en-têtes comportant un « . » dans le nom peuvent être supprimés.

- Il n’est plus possible de créer un service d’identité avec un nom contenant un « . », car cela entraînait parfois une rupture de la configuration en aval lorsqu’elle était utilisée dans un flux utilisateur.

21/06/2023 : Maverics prend désormais en charge Trusona

Nous utilisons une connexion OIDC standard pour intégrer la solution sans mot de passe Trusona. Il s’agit d’une autre excellente option sans mot de passe pour les clients qui souhaitent moderniser leur application sans avoir à réécrire le code de l’application.

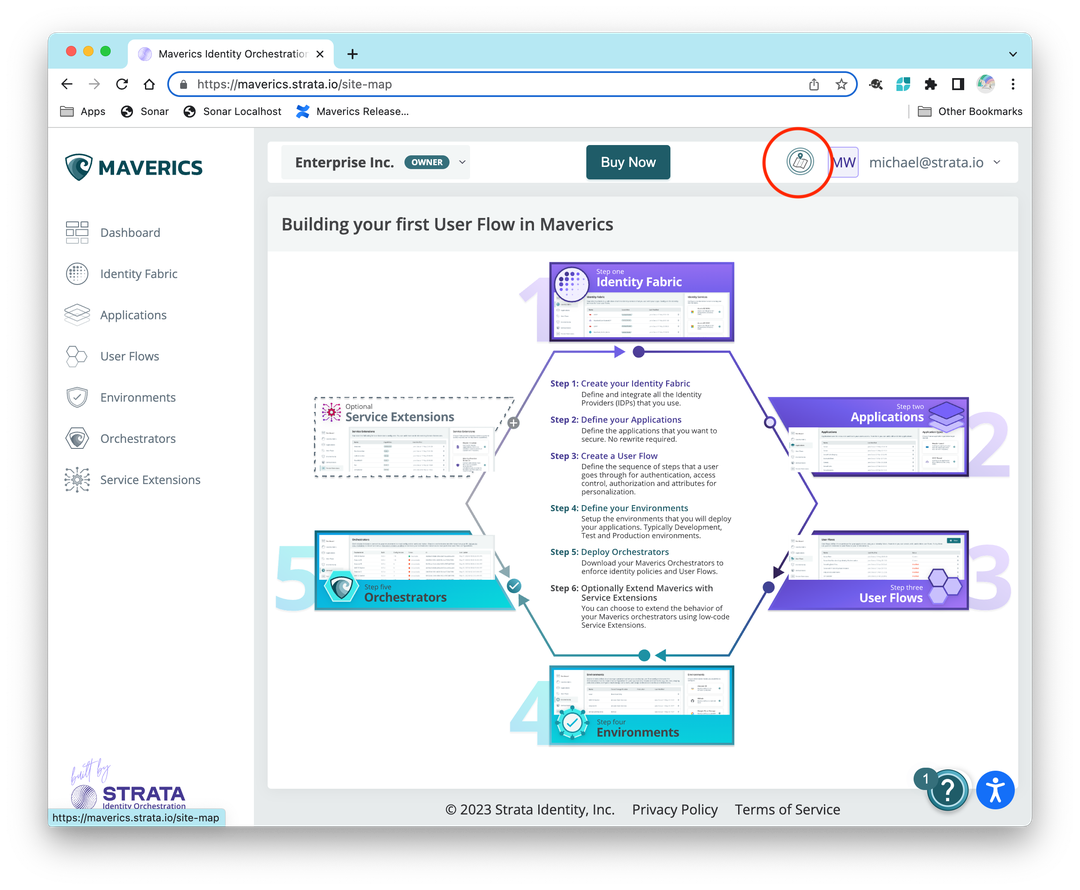

Autres améliorations

- Notre guide de démarrage interactif (développé par Pendo) est devenu encore meilleur. Il pointe maintenant vers la carte de l’application pour commencer, et chaque étape est accompagnée d’une image pour vous guider tout au long du processus. Les nouveaux visiteurs verront apparaître ce guide de démarrage à chaque fois qu’ils se connecteront, et ce jusqu’à ce qu’il ait été fermé deux fois. Vous pouvez toujours vous référer au guide de démarrage en accédant à la section « Guides » dans le Resource Center.

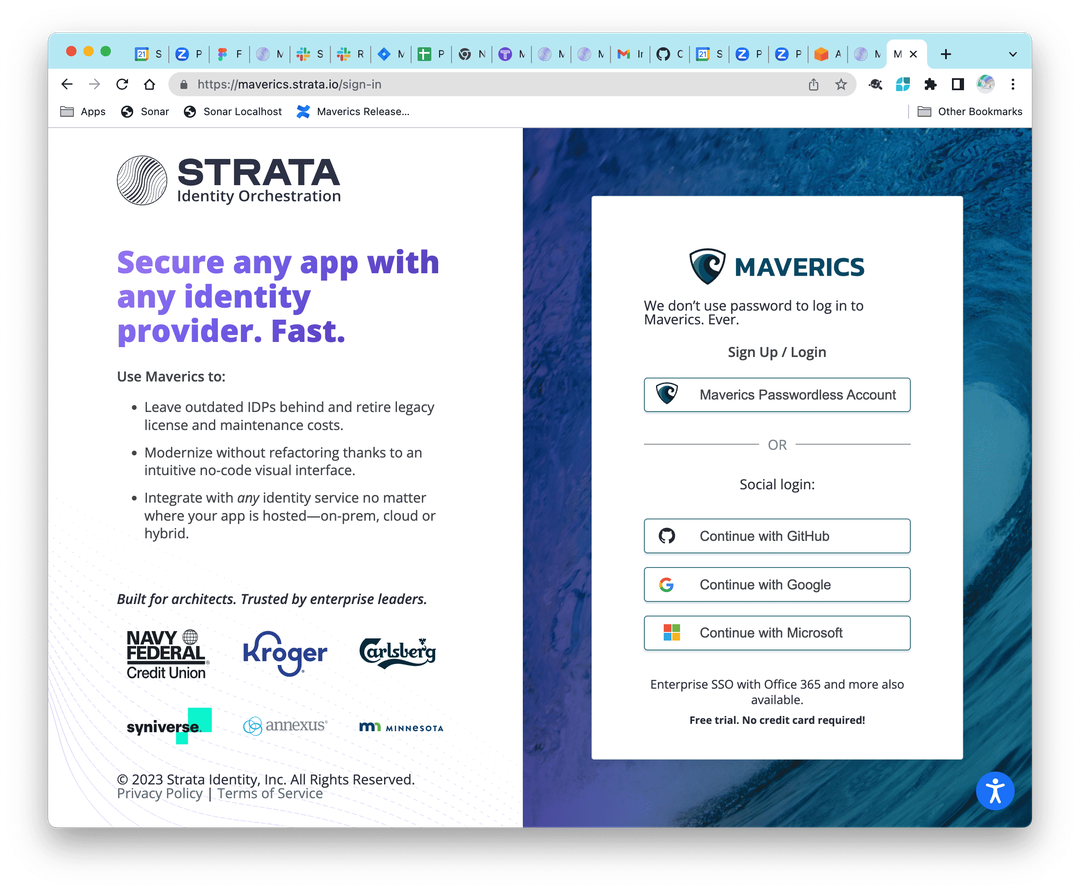

20/06/2023 : Maverics Passwordless Account est maintenant fourni par HYPR

Notre processus d’inscription et de connexion a été amélioré ! Maverics Passwordless Account fourni par HYPR vous permet d’utiliser Maverics sans mot de passe gratuitement (aucun locataire payant n’est requis).

Nous avons également ajouté une carte de l’application à la barre de navigation supérieure pour vous aider à vous repérer en tant que nouvel utilisateur.

14/06/2023 : double publication !

Vous pouvez désormais utiliser votre compte GitHub pour vous inscrire et vous connecter à Maverics. La prise en charge de GitHub OAuth est un modèle d’authentification courant qui présente des avantages pour les administrateurs, les propriétaires d’applications et les développeurs qui utilisent notre produit.

Nous avons également amélioré les instructions d’utilisation du système de stockage Microsoft Azure. Vous devrez également saisir à nouveau votre jeton SAS chaque fois que vous modifierez votre environnement.

13/06/2023 : accessibilité, environnements et icônes personnalisées

Nous avons mis en place l’accessWidget d’accessiBe pour permettre d’automatiser l’accessibilité au web avec l’IA. Nous avons désormais dépassé la barre des 95 % dans notre évaluation des lignes directrices en matière d’accessibilité au web !

De plus, dans le cadre de l’amélioration de notre architecture hybride Zero Trust, nous prenons désormais en charge la publication de paquets de configuration sur MS Azure Storage. Cela complète le flux de bout en bout, car les orchestrateurs étaient déjà en mesure de lire la configuration à distance à partir d’un conteneur Azure Storage. Les clients qui ont opté pour Azure disposent désormais d’options de déploiement plus viables.

Enfin, quels que soient l’âge et le type d’applications, Maverics peut créer des flux utilisateurs capables de répondre à leurs besoins en matière de gestion d’identité. En téléchargeant une icône d’application personnalisée, vous pouvez rendre l’expérience Maverics plus personnelle. Nous avons également localisé la date et l’heure dans nos tableaux.

09/06/2023 : notes de mise à jour Aloha Friday

Vous pouvez désormais télécharger des fichiers de métadonnées SAML à partir de la page Environments. Par ailleurs, vous ne pourrez pas supprimer un tissu d’identité référencé par une extension de services.

07/06/2023 : les types d’applications et les flux utilisateurs SAML et OIDC sont désormais entièrement disponibles !

L’orchestration d’identité pour les applications modernes qui nécessitent une authentification par le biais du protocole OIDC (orchestrateur unique uniquement) est désormais prise en charge. Par ailleurs, les métadonnées SAML peuvent désormais être téléchargées dans les paramètres de l’environnement. Cela permet de simplifier le processus de configuration pour certaines applications qui prennent en charge l’importation d’un fichier de métadonnées SAML au format .xml.

Autres améliorations

- Il est désormais possible de publier des configurations dans les référentiels Gitlab.

- Après 1 h 58 d’inactivité, vous serez averti que votre session va expirer. Vous disposerez de 2 minutes pour la renouveler, faute de quoi vous serez déconnecté.

Problèmes résolus

- Vous ne pourrez plus supprimer un service d’identité lorsqu’il est associé à un flux utilisateur.

06/06/2023 : sécurité améliorée pour les utilisateurs d’AWS S3

Pour améliorer la sécurité, Maverics exige désormais un rôle IAM pour la publication vers un compartiment S3. La configuration de l’orchestrateur pour la lecture de la configuration ne change pas, et les environnements existants configurés pour utiliser un compartiment S3 continueront à publier vers S3 avec un identifiant de compte et une clé secrète. Cependant, la création d’un nouvel environnement avec un compartiment AWS S3 ou la modification d’un environnement existant nécessite des rôles inter-comptes. Pour plus d’informations, reportez-vous à la section Configurer un environnement.

Autres améliorations

- Vous pouvez désormais utiliser Maverics pour configurer un orchestrateur afin qu’il remplisse le rôle de fournisseur d’authentification SAML pour vos applications.

- Vous pouvez désormais spécifier un terminal de déconnexion unique (par exemple /logout) pour déclencher la déconnexion de toutes les applications et de tous les fournisseurs d’identité.

- Nous avons amélioré l’accessibilité dans l’ensemble de Maverics pour répondre aux normes de l’ADA (American Disability Act).

- Nous avons ajouté Auth0 et Generic SAML en tant que nouveaux fournisseurs d’identité.

18/05/2023 : l’amélioration des fonctionnalités continue…

Le lien Pricing (Tarification) est désormais disponible à partir de la page Subscriptions (Abonnements). Les menus Profile et Account sont désormais cliquables. Enfin, le bouton Publish sur les pages individuelles de flux utilisateur se trouve désormais à côté du bouton Save Revision, pour une meilleure visibilité.

Problèmes résolus

- Le lien Learn more about Deployments (En savoir plus sur les déploiements) renvoie désormais à la page d’aide en ligne.

17/05/2023 : correctifs et améliorations des fonctionnalités

Nous avons abordé aujourd’hui les commentaires reçus lors de notre premier « bug bash ».

Problèmes résolus

- Mise à jour de la description de l’orchestrateur et correction des liens d’aide à la création d’un environnement.

- En cliquant sur Deployments, le fil d’Ariane ne renvoie plus d’erreur. Le fil d’Ariane du lien Deployments a été supprimé et renvoie correctement vers le flux utilisateur.

- Révision de tous les liens Learn More.

- Description des autorisations IAM nécessaires pour un compartiment AWS S3. Lors de la création d’un environnement AWS S3, une icône Learn more and info s’affiche désormais, renvoyant à la politique de compartiment AWS dans la Configuration à distance.

Autres améliorations

- Les applications SAML arrivent bientôt ! Lors de la création d’un nouvel environnement ou de la modification d’un environnement, vous pouvez désormais spécifier l’URL de l’orchestrateur.

- Le tableau de bord dispose désormais d’un raccourci Invite a Member to your Account (Inviter un membre sur votre compte). Il s’agit d’une action réservée au propriétaire. Si vous n’êtes pas le propriétaire du compte, vous serez redirigé vers la liste des membres.

16/05/2023 : nouvelles recettes

Dans le cadre de notre initiative PLG Onboarding, nous voulons permettre aux évaluateurs de découvrir très facilement tout ce que Maverics a à offrir. Nous avons apporté quelques modifications mineures, mais significatives, à l’expérience des utilisateurs. Il s’agit d’une première étape vers notre grand projet de développement des recettes et de la manière dont elles simplifieront les tâches difficiles liées à la construction d’un tissu d’identité cohérent.

- Dans le tableau de bord, la rubrique Import custom configuration (Importer une configuration personnalisée) a été renommée Import Identity Orchestration Recipe (Importer une recette d’orchestrateur d’identité).

- Le nouvel écran d’importation comporte une description actualisée et des liens vers le Guide de démarrage rapide.

- L’importation par défaut reprend la même configuration que celle présentée dans le Guide de démarrage rapide. Cliquez simplement sur Create et vous obtiendrez un flux utilisateur entièrement prêt et déployable !

Autres améliorations

- Après avoir créé un nouvel environnement, vous arriverez sur la page de présentation, ce qui vous permettra de passer immédiatement à la configuration d’un orchestrateur.

- Mise à jour des liens Learn More dans l’application.

- Nouveau contenu et nouveaux comportements pour les écrans d’accueil Welcome to Maverics.

15/05/2023 : nouvelle page d’inscription et de connexion, et création d’environnements

Notre nouvelle page d’inscription est le fruit d’une collaboration exceptionnelle entre les services produit, design, marketing et ingénierie.

Nous avons également apporté plusieurs mises à jour à notre flux Environnements :

- Lors de la création et de la modification d’un environnement, vous pouvez désormais spécifier les paramètres de session et de domaine de cookies utilisés lors de la proxification d’applications basées sur des en-têtes.

- Lors de la modification d’un environnement, vous pouvez facilement télécharger le fichier de clé publique, la configuration et une version d’orchestrateur.

- Vous pouvez désormais télécharger plus facilement une configuration déployée pour la tester localement.

12/05/2023 : mises à jour des environnements et des extensions de service

Vous pouvez désormais télécharger un orchestrateur à partir d’un environnement. Lors d’un nouveau déploiement, vous pouvez également accéder à un environnement en cliquant sur son nom.

De plus, vous pouvez désormais utiliser une extension de services Create Header sur une politique d’accès (par exemple, Reports). Le nom de l’extension de services apparaît désormais dans le champ Show, et nous avons supprimé le champ Attribute inutilisé lors de l’ajout d’une extension de services Create Header.

Problèmes résolus

- Le bouton Buy Now disparaît si vous avez souscrit un abonnement.

11/05/2023 : des secrets doivent être saisis pour mettre à jour les paramètres de stockage partagé

Les secrets doivent être saisis à nouveau pour mettre à jour les paramètres de stockage partagé.

Problèmes résolus

Lors du déploiement d’un flux utilisateur, l’extension de services la plus récente est correctement intégrée

10/05/2023 : création et modification d’environnements

Nous offrons à nos clients la possibilité unique de composer un tissu d’identité et de déployer des flux utilisateurs pour leurs applications, où qu’elles soient déployées. Notre objectif est de rendre cela plus clair dans la pratique lorsque les clients utilisent Maverics pour mettre en place un environnement, configurer le stockage partagé, connecter les orchestrateurs à l’environnement et gérer les flux utilisateurs déployés.

Aujourd’hui, nous avons publié la première partie de ce projet Créer et modifier un environnement.

- La liste Environments vous permet de choisir un fournisseur de stockage sur le cloud ou un environnement local.

- La création d’un nouvel environnement dispose maintenant d’une entrée de formulaire. Il n’est plus nécessaire de copier et de coller du code au format JSON.

- La modification d’un environnement comporte deux onglets :

- Settings : paramètres du fournisseur de stockage partagé et configuration de démarrage de l’orchestrateur

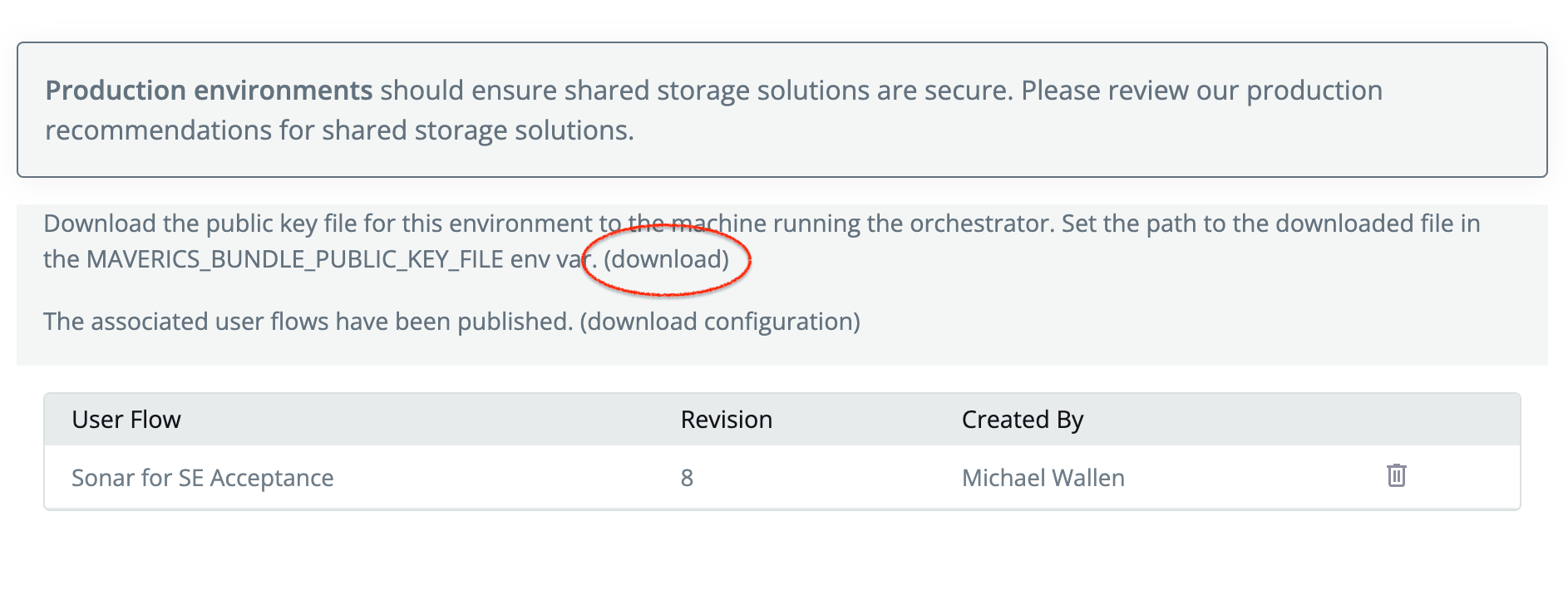

- Publish : flux utilisateurs, obtenir une clé publique pour un orchestrateur, télécharger une configuration déployée

Autres améliorations

- Le téléchargement de l’orchestrateur a été renommé en maverics-orchestrator.

<ext>. Cela permet de le différencier du paquet de configuration maverics.tar.gz. - Pour supprimer votre compte et résilier votre abonnement à Chargebee, procédez comme suit : allez dans le menu Profile, sélectionnez Accounts, sélectionnez le nom de votre compte et cliquez sur Delete. Cette opération vous retirera également de tous les comptes auxquels vous avez été invité.

05/05/2023 : bouton Buy Now et nouveau statut du flux utilisateur